Conforme vamos instalando aplicaciones en nuestro sistema operativo, notaremos que algunas como Antivirus, Mensajería, Controladores, etc, se toman algunas ventajas, y se empiezan a ejecutar después de cada inicio de sesión. Esto en la mayoría de los casos empieza a ser un problema, cuando la velocidad de arranque de Windows se compromete por todos los procesos que debe iniciar previamente; pero además, cuando por una razón X o Y empiezan a generarse mensajes extraños sobre ejecuciones que el sistema operativo trata de realizar y que no encuentra. En el post de hoy, veremos un caso particular, pero un comportamiento común de este tipo de problemas.

El problema

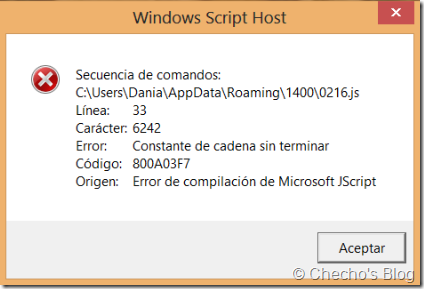

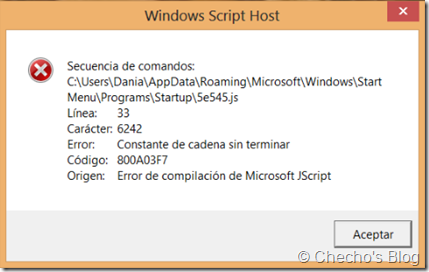

El problema como en la mayoría de las ocasiones, surgió de una pregunta hecha en los Foros de Windows 8 de Microsoft TechNet. Cada que el usuario iniciaba sesión, estaba viendo dos mensajes relacionados con unos Scripts de Javascript que se intentaban ejecutar, pero que al parecer no estaban teniendo éxito:

El primero con nombre de 0216.js, estaba intentando ejecutarse desde:

C:UsersDaniaAppDataRoaming1400, y el segundo con nombre de 5e545.js, se estaba intentado ejecutar desde:

C:UsersDaniaAppDataRoamingMicrosoftWindowsStartMenuProgramsStartup.

La causa

Windows predeterminadamente suele utilizar varias ubicaciones en Explorador y Registro donde ubica las referencias de lo que se inicia por cada usuario, o por todos los usuarios. Por ejemplo, una clave distintiva para este tipo de ejecuciones, es:

HKLMSOFTWAREMicrosoftWindowsCurrentVersionRun

Aunque para equipos de 64 bits, se agrega también:

HKLMSOFTWAREWow6432NodeMicrosoftWindowsCurrentVersionRun

Estas dos ubicaciones se pueden utilizar a través de las políticas de grupo para personalizar ejecuciones de proceso en un ambiente local o de dominio, por supuesto, también se pueden crear las entradas manualmente desde el Editor de Registro.

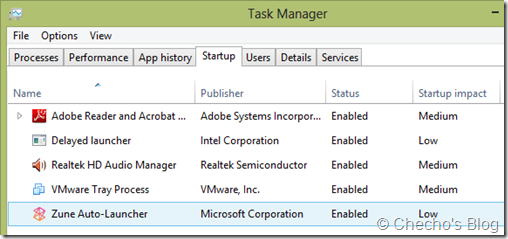

Hasta Windows 7, la herramienta de MSCONFIG, embebida en Windows, tenía una pestaña de Arranque donde podíamos ver gráficamente todas las entradas que estuvieran en estas claves; característica que pasó al mejorado Administrador de Tareas en Windows 8. No obstante, MSCONFIG sigue existiendo con las demás funcionalidades.

El problema es que si el proceso se encuentra en algún directorio diferente y no muy común, no nos servirá de nada el MSCONFIG o el Administrador de Tareas, pues les quedará imposible mostrarnos otras ubicaciones por su funcionalidad tan reducida.

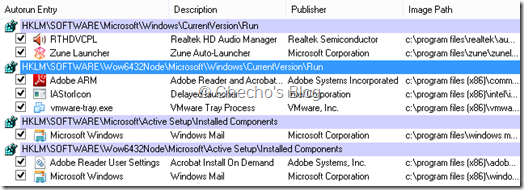

Así lucen las ejecuciones normalmente desde el MSCONFIG o Administrador de Tareas:

Esta limitación aplicaba para el caso que estoy exponiendo, así que el Administrador de Tareas no ayudaba en lo absoluto para prevenir o eliminar la ejecución de estos Scripts.

En este punto es donde por enésima vez, entran a jugar un papel fundamental las herramientas de Sysinternals. Para el problema específico, le tocó el turno a Autoruns.

Autoruns y Autorunsc (Versión de línea de comandos), tiene funcionalidades del MSCONFIG avanzadas, desde donde podemos ver absolutamente TODO lo que está iniciando con Windows, desde Controladores, hasta DLLs, Tareas Programadas, extensiones al Explorador de Windows, al Internet Explorer, etc. Además de esto, Autoruns tiene otras características únicas, que nos pueden permitir comparar varios logs de inicio, ejecución desde un Windows PE para deshabilitar controladores que puedan estar previniendo la correcta ejecución de Windows, etc.

Autoruns tiene una pestaña llamada Logon, que es a la que el MSCONFIG y actualmente el Administrador de Tareas en su pestaña de Arranque se le asemejan.

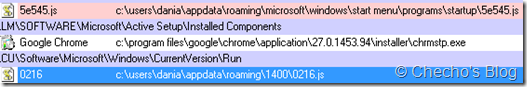

Así se vería el resultado en el mismo sistema desde el que mostré la imagen anterior:

Como ven, Autoruns no solo muestra el proceso, su descripción y su estado, sino que además nos permite ver e interactuar con la ruta de ejecución, y ver muchas más entradas que están iniciando con Windows.

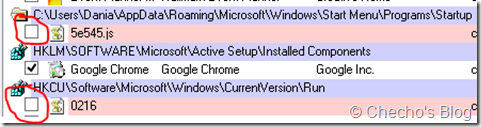

Volviendo al caso, y una vez hecho el análisis con Autoruns, nos encontramos con dos entradas muy particulares en la pestaña de Logon dentro de Autoruns:

Justamente los dos archivos a los que se referían los mensajes, uno iniciando en la carpeta de Startup directamente, otro en HKCUSoftwareMicrosoftWindowsCurrentVersionRun.

La solución

Lo ideal sería tratar de llegar un poco más al fondo, e incluso ver qué contenían los archivos; lamentablemente, los casos que se abren en el foro no suelen tener mucho seguimiento de parte del que los abre una vez se solucionan, y es apenas normal, pues por lo general van en busca de esto.

El primer y más importante paso, es deshabilitar y en su posible, eliminar la entrada que permita la llamada a estos archivos; esto se puede hacer directamente desde Autoruns, y para este caso, lo unico que tuvo que hacer la persona que abrió el hilo en el Foro, fue quitar la selección en la izquierda de la entrada y con esto Windows no volvería a llamarlo una vez prenda, a menos que otra aplicación o proceso específico las volviera a habilitar:

Desde Autoruns se puede eliminar completamente la entrada haciendo clic derecho y seleccionando Delete también.

Con esto, y gracias a Autoruns, el problema de los mensajes extraños quedó solucionado.

Anexo

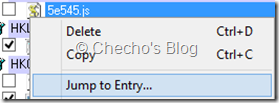

Si en el caso anterior, o en cualquier otro similar, quisiéramos investigar un poco más como mencioné antes, desde Autoruns podríamos hacer clic derecho sobre la entrada y hacer clic en Jump to Entry:

Esto nos abriría la ubicación directa del archivo, sin necesidad de ejecutarlo, y así poder trabajar sobre el Script físico, pues Autoruns solo inhabilita la entrada.

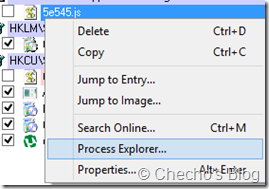

Entre otras funciones, al hacer clic derecho podríamos ir a las Propiedades generales del archivo, hacer la búsqueda por la web, o más interesante, buscar el proceso en ejecución desde Process Explorer:

De esta forma, no solo podríamos explorar firmas digitales, y propiedades más específica sobre el proceso, sino que además podríamos desde Process Explorer ver el arbol de ejecución y saber qué proceso padre lo genera o lo mantiene.

Como ven entonces, no solo cada herrramienta de Sysinternals es muy útil y productiva por sí sola, sino que además las principales (Process Explorer, Process Monitor y Autoruns), pueden hacer un conjunto con mucho poder para analizar y remover Malware, o bien hacer un Troubleshooting completo, si el problema así lo requiere.

Saludos,

Checho