Después de instalarlo supongo que hemos de configurarlo para ‘algo’ que deseamos, ¿no?.

Tenemos funcionalidades ‘Roles’ y características añadidas para variedad de propósitos y de eso se trata, ¿que plan tenemos?

Yo destacaría algunos roles:

- Los referentes a Active Directory

- Hyper-v, y

- Servicios de Escritorio Remoto.

A grosso modo, y teniendo en cuenta que el que se maneje con soltura con 2003 esto lo tiene superchupao, haremos una incursión a nuestros planes.

Repaso de términos:

Queremos Active Directory

Es una de las funciones más común en Windows Server 2008 R2, AD vigila el acceso y autenticación de aplicaciones y recursos de nuestra red, nos proporciona los servicios de directorio para que organicemos y aseguremos la infraestructura de red.

Bosque

Principal estructura lógica de la estructura de directorio. Contiene todos los objetos de nuestro directorio, comenzando por Dominios. Los dominios de un bosque único automáticamente tendrán confianza transitiva en dos sentidos. También define varias cosas para todos los dominios en el bosque: PRIMERO, el esquema de la estructura AD – El esquema contiene la definición y atributos para todos los objetos en el bosque y es muy importante para AD ya que define diversos objetos como usuarios y grupos. Definirá que propiedades tendrán estos objetos, extenderá la compatibilidad con nuevos objetos y propiedades necesarias en aplicaciones como el correo electrónico. Y SEGUNDO, el bosque contiene la información de replicación para un funcionamiento adecuado del directorio. Finalmente, el bosque mantiene el catálogo global que proporciona capacidades de búsqueda para él mismo.

Dominio

Los dominios son la división del bosque en partes lógicas. Se crean como ayuda al control de replicación de datos y son instrumentos que nos permitirán escalar en nuestra estructura de directorio. El dominio contiene todos los principales de seguridad de la organización. También maneja la autenticación de red y mediante ella proporciona la base de protección de los recursos. Los dominios ayudan a administrar las confianzas, se consideran límites de seguridad de la red y no solo nos permiten segmentar el acceso a los recursos rápidamente sino que también son una herramienta para delegar tareas administrativas.

Árboles

Dentro de un bosque hay… árboles. Lugar de residencia de los dominios. Un árbol es donde tenemos dominios compartiendo un espacio de nombres común, un contexto de seguridad para compartir los muchos recursos ubicados en un dominio. Cualesquiera dominios que instalemos por debajo del primer dominio se convierten en dominios hijos y tienen un nuevo nombre DNS. Sin embargo, el nombre hereda el del padre. El padre dominio_padre.com, el hijo dominio_hijo.dominio_padre.com.

Confianzas

Las relaciones de confianza hacen que los dominios autentiquen recursos no almacenados en el propio dominio. Estas confianzas pueden ser de un sentido o de dos. Normalmente son de dos sentidos. Dentro de un único árbol en un bosque todos los dominios tienen una relación en dos sentidos automáticamente entre ellos.

OU

Esto proporciona una organización lógica de un dominio. Sin el uso de OUs, el dominio es un gigante de objetos desorganizados dificultando la administración. Nos ofrecen la posibilidad de organizar con lógica los objetos de nuestro directorio, normalmente cuentas de usuarios y grupos, sin embargo hay más objetos en un dominio aunque usaremos más las cuentas de usuario y equipo. Los beneficios administrativos son varios. Búsqueda de usuarios o grupos, delegación de administración de las OU que nos permite tener múltiples administradores sin que tengan privilegios en todo el dominio. Y como no, la facilidad de implementación de las directivas de grupo, una herramienta muy útil.

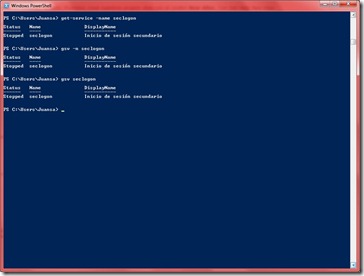

Usuario

Cuenta que garantiza el inicio de sesión en la red.

Grupo

Forma de organización de usuarios y grupos para dar acceso seguro a los recursos de la red.

DC

Sevidor principal donde se tienen los objetos del dominio. Responsable de la replicación a otros DC.

RODC

Variación de DC, en este caso de sólo-lectura.

Sitios

Cuando se diseñan los dominios de AD, OUs y los muchos objetos que ofrecen los contenedores lógicos para ayuda de nuestra estructura, tenemos un elemento físico de AD importante: el sitio. Los sitios nos permiten controlar la estructura física de la red. Ayudan al gobierno de las funciones principales del entorno:

- Replicación

- Autentificación y,

- Ubicación de servicio.

Con los sitios definimos los límites de nuestra red mediante las direcciones IP y las subredes, que nos dan un mecanismo para controlar el tráfico.

Cuando se planea la estructura AD se comienza desde arriba: el bósque y los dominios. Cuando instalamos el primer controlador de dominio, éste se convierte en el dominio raíz y en el principio del bosque. Definimos el espacio de nombres DNS al instalar el primer DC.

Sólo Hyper-v por favor…

Una demanda creciente es el uso de técnicas de virtualización para el relanzamiento de recursos reutilizables que ayuden a la consolidación y flexibilidad del servidor. Windows Server 2008 R2 Hyper-v está basado en la tecnología del hypervisor. Lo que permite a sistemas virtuales acceder al hardware del servidor eficientemente. A diferencia de otras tecnologías de virtualización, Hyper-v no integra controladores de terceros en la capa del hypervisor. Los controladores que son utilizados por los sistemas virtuales se colocan en la partición padre, que es el sistema operativo host. Todas las máquinas virtuales que instalemos se ubicarán en particiones hijas.

Decidir tener un servidor que maneje la carga de virtualización puede parecer simple, pero este role necesita planearse a conciencia. Microsoft proporciona una herramienta: MAP toolkit con la que podremos analizar y sacar informes que nos ayuden a decidir nuestro Hyper-v.

Servicios de escritorio remoto

Lo que hasta ahora eran Terminal Services ha pasado a Remote Desktop Services (RDS) en 2008 R2. Su funcionalidad tiene mucho de la misma de TS en 2008. Estos servicios nos servirán para proporcionar una presentación virtualizada de nuestro entrono. La metodología para planear su implementación es como la de virtualización.

Cuando instalamos RDS debemos considerar el orden adecuado de instalación de estos servicios comparándolos con las aplicaciones que usaremos en el servidor RDS. La regla general a seguir es instalar las aplicaciones y luego RDS para evitar problemillas potenciales y reinstalaciones de aplicaciones. Estas aplicaciones, en muchos casos, tienen instrucciones de instalación concretas para compatibilizarlas con su funcionamiento en Terminal Server.

Otra consideración es el cómo permitir a los clientes autentificarse contra el servidor y cuál es el nivel de seguridad. Hay dos opciones, Obligar a autentificación a nivel de red y no obligar. Esta decisión puede tener impacto sobre el tipo de clientes y el nivel de seguridad proporcionado por nuestro RDS. También controla el momento de autentificación de los clientes durante el proceso de inicio de sesión, si obligamos, el usuario se autentica antes de establecer la conexión de escritorio remoto con lo que el nivel de seguridad es mayor, sin embargo, se necesita que los clientes ejecuten al menos la versión 6.0 de escritorio remoto y que el cliente Windows sea compatible con el protocolo CredSSP, Vista Xp sp3. Si la elección es no obligar a la autenticación a nivel de red, permitiremos a cualquier versión de escritorio remoto a conectar, lo que significa una segurida menor ya que la autentificación se produce después en el proceso de conexión.

Como consejo: No es nada recomendable tener los servicios RDS en un servicor con AD en marcha (DC), primero porque creamos riesgos innecesarios a AD y segundo por la carga de trabajo que representa y la degradación de rendimiento que puede causar.

Hay dos roles de RDS: Remote Desktop Gateway y RemoteApp and Desktop Web Access, que requieren de la instalación de más servicios para su función correcta.

Si instalamos Remote Desktop Gateway, necesitaremos el servidor Web, NAP, RPC sobre HTTP y las herramientas de administración de Remote Server.

Si instalamos RemoteApp and Desktop Web Access, necesitaremos el servidor Web y las herramientas de administración de Remote Server.

Las funciones de RDS:

Remote Desktop Session Host: Un servidor Host de sesión de Escritorio remoto es el servidor que hospeda programas basados en Windows o todo el escritorio de Windows para clientes de Servicios de Escritorio remoto. Los usuarios pueden conectarse a un servidor Host de sesión de Escritorio remoto para ejecutar programas, guardar archivos y usar los recursos de red de dicho servidor. Los usuarios pueden obtener acceso a un servidor Host de sesión de Escritorio remoto mediante Conexión a Escritorio remoto o con RemoteApp.

Remote Desktop Licensing: Servidor que administra las licencias de acceso de cliente de Escritorio remoto (CAL de RDS) que son necesarias para la conexión de cada dispositivo o usuario a un servidor Host de sesión de Escritorio remoto. Administración de licencias de Escritorio remoto se usa para instalar y emitir CAL de RD en un servidor de licencias de Escritorio remoto, y para realizar el seguimiento de la disponibilidad de las mismas. Es un componente necesario para RDS.

Remote Desktop Connection Broker: El Agente de conexión a escritorio remoto es una función para granjas de servidores, ayuda esencial en el balanceo de carga de las conexiones al servidor.

Remote Desktop Gateway: Puerta de enlace de Escritorio remoto es un servicio que permite a los usuarios conectar con el servidor de escritorio remoto a través de internet, sin la necesidad de conexión directa con la red corporativa.

RemoteApp and Desktop Web Access: Esto permite a los usuarios conectar vía navegador web con los espacios de trabajo remotos configurados en el servidor RDS; este servicio también proporciona valores de configuración que pueden dejarse en el Menú de inicio del equipo cliente. La página web proporciona acceso a las aplicaciones o escritorios que están autorizados para acceso web.

Remote Desktop Virtualization Host: Habilita al servidor RDS a proporcionar servicios de virtualización de escritorios. Este servicio necesita de Hyper-v.