Estaremos de acuerdo en qué uno de los propósitos de una red de servidores es, controlar el acceso a los recursos que se comparten en élla. Estos recursos, como sabemos, pueden ser archivos, carpetas, páginas web, BD, impresoras, etc… El trabajo de los servidores es proporcionar acceso a todas estas ‘cosas’. Si no hay cosas no es necesaria ninguna seguridad ni protección, no necesitamos Windows Server.

Los permisos

Un sistema de archivos por definición es una estructura jerárquica de carpetas que alojan archivos, y los aseguran mediante series de Listas de Control de Acceso (ACLs) y Entradas de Control de Acceso (ACEs) que definen el tipo de permisos que se permiten o niegan a aquéllas carpetas y archivos. Así que el primer método para asegurar carpetas y sus archivos en un mundo Windows son los permisos.

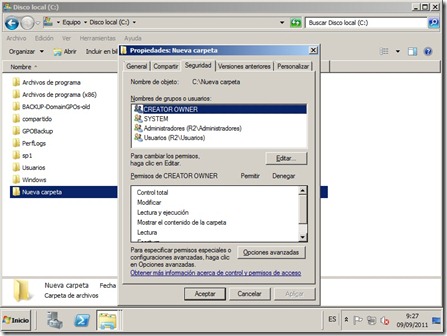

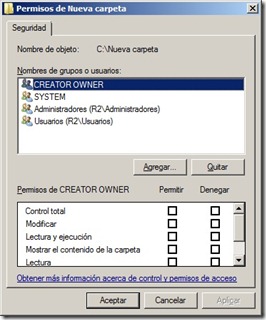

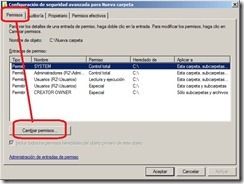

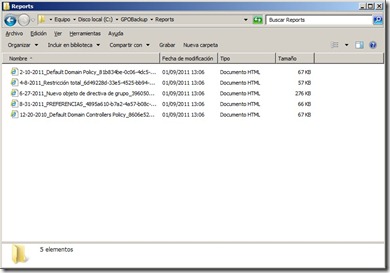

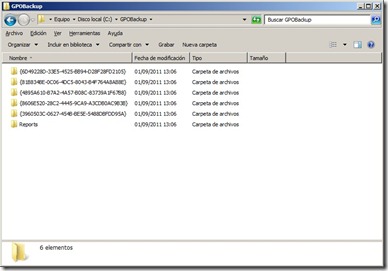

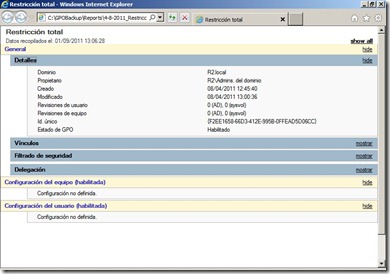

Los permisos se encuentran en dos variedades: los permisos para compartir y los permisos NTFS. Cuando se crea una carpeta en el sistema de archivos, hay un conjunto de permisos predeterminados que se le asignan. SYSTEM (el propio sistema), el usuario qué la ha creado y el grupo local de administradores del servidor donde se creó, todos ellos necesitan algún tipo de acceso sobre la carpeta creada. En este caso, al crear una carpeta en la raíz del disco un 2008 R2(de ejemplo), quedan así:

Los permisos NTFS se asignan cuando se crea la carpeta, pero se pueden editar en cualquier momento por el usuario o miembro del grupo que tenga el permiso modificar sobre la carpeta.

A su vez, los permisos NTFS se dividen en dos tipos: permisos estándar y permisos especiales. Los primeros son exactamente, control total, modificar, lectura y ejecución, mostrar el contenido de la carpeta, lectura y escritura. Cada uno de ellos pueden permitirse o negarse. Ya que tenemos la opción de permitir o negar los permisos sobre una carpeta, en un sistema de archivos NTFS, disponemos de flexibilidad sobre el nivel de acceso a una carpeta predeterminada.

Como añadido a los permisos estándar, hay permisos especiales que también pueden establecerse en cada carpeta y/o archivo. Estos últimos hacen más que proporcionar acceso simple a la carpeta en la que se aplican, proporcionan la propiedad de la misma, así como la capacidad de cambiarle los permisos y la jerarquía que pueda existir por debajo de la misma.

Para configurar permisos NTFS hemos de seguir unos sencillos pasos:

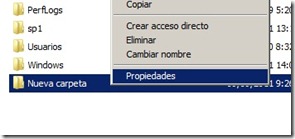

– Clic derecho en la carpeta, seleccionar propiedades, seleccionar la pestaña Seguridad y pulsar el botón Editar.

A partir de aquí, podemos seleccionar un usuario/grupo existente de la lista de los que ya tienen permisos asignados o, también, añadir usuarios/grupos a los que queremos asignarles permisos sobre la carpeta. Estos usuarios/grupos pueden ser locales o pertenecientes al AD (si el equipo está en un dominio y no es un DC en el caso de usuarios locales porque no existen). Y eliminar usuarios/grupos de los que ya tienen permisos asignados.

Tengamos en cuenta una cosa importante, cualquiera no puede añadir, cambiar o eliminar permisos NTFS en una carpeta. Se necesita tener permisos sobre la carpeta para poder hacerlo. Los permisos para cambiar permisos o tomar la propiedad de la carpeta son permisos especiales.

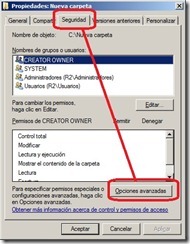

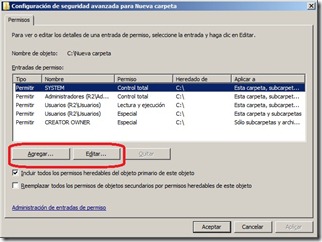

Para establecer permisos especiales el camino es parecido:

Clic derecho en la carpeta y seleccionamos propiedades,

Seleccionamos la pestaña Seguridad y clic en el Botón Opciones Avanzadas

Ahora elegimos la pestaña Permisos y pulsaremos el botón Cambiar Permisos

En la ventana de configuración de permisos dispondremos de la posibilidad de añadir, editar y cambiar la herencia de los mismos.

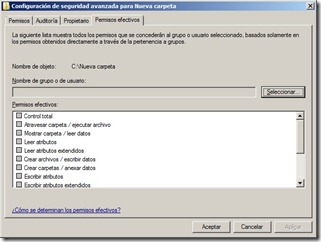

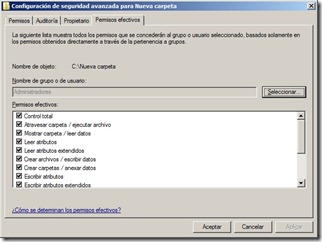

Si lo que queremos es ver los permisos efectivos, en vez de elegir la pestaña Permisos, elegiremos la de Permisos efectivos.

Seleccionamos el grupo/usuario y le damos a aceptar.

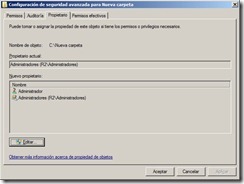

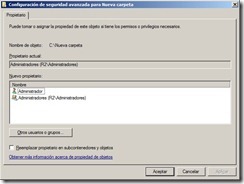

Para tomar la propiedad de la carpeta, seleccionamos la pestaña Propietario y usamos el botón Editar.

Compartir

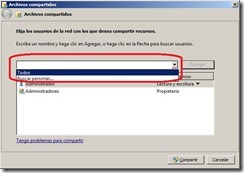

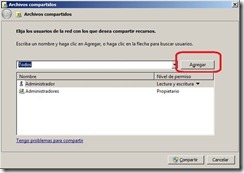

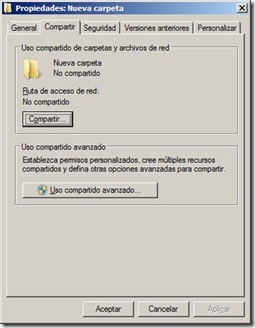

Para hacer que una carpeta y su contenido estén al alcance mediante la red:

- Escogemos la carpeta

- clic derecho y propiedades

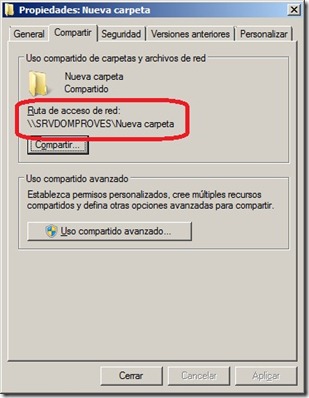

- pestaña Compartir

- Aquí disponemos de dos opciones, un botón compartir y uno de Uso compartido Avanzado.

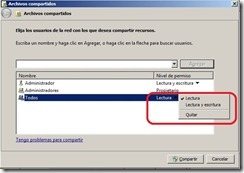

- Botón compartir

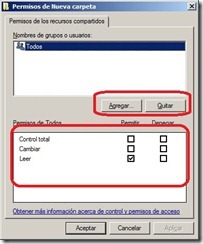

- Uso compartido Avanzado

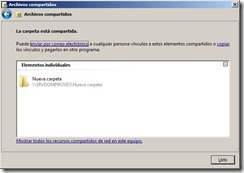

El recurso finalmente compartido ya muestra en sus propiedades la ruta y que está compartido.

Permisos compartir vs permisos NTFS, la lucha…

¿Por qué digo lucha? Pues porque el cruce de ambos tipos de permisos siempre producen quebraderos de cabeza, por experiencia.

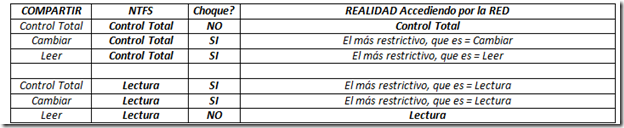

Conflictos. Eso es lo que tienen los permisos compartir y NTFS, conflictos, pero ¿cómo los resolvemos? En principio os comentaré algo básico a tener en cuenta:

a) Cuando marcamos NEGAR siempre es precedente sobre PERMITIR.

b) Si los permisos COMPARTIR y NTFS chocan, siempre se aplica el MÁS RESTRICTIVO!

¿Qué quiero decir con esto? Pues viendo unos ejemplos quizás…

Esto puede complicarse mucho si aplicamos permisos sobre usuarios/grupos, cuantos más usuarios y grupos más liado.

Yo normalmente utilizo un pequeño sistema, Aplico a COMPARTIR Control Total al grupo todos y me olvido de esta parte, desde aquí uso los NTFS sobre la carpeta y sólo me preocupo de estos. Así si veo que tiene Lectura y quiero que escriba, sólo modifico el correspondiente en la pestaña Seguridad. También podría hacerlo a la inversa, pero tendría menos granularidad.

En todo caso, me aseguro bien cuando aplico permisos diferentes en Compartir, es decir, si es un recurso que tengo claro que sólo debe leerse ni lo cambio, digan lo que digan los NTFS por la Red sólo podrá leerse.