Por fin, ya hemos llegado a lo bueno, a la chicha vamos. Una de las cosas que ya comentamos a lo largo de las tres entradas anteriores es que Claims es ya el ciudadano de primer nivel y que todo el trabajo avanzado con WIF está de una forma u otra incluido dentro de .NET en System.IdentityModel. Si recuerda de entradas anteriores, con WIF teníamos a nuestra disposición una serie de herramientas que nos facilitaban el trabajo en cuanto a la federación y el trabajo con STS, internos u externos. Por suerte, el equipo de Identity ha seguido trabajando en estas herramientas mejorándolas mucho y de una forma muy bien pensada. Además, por suerte, este tooling ya no está aislado y puede incluirse en nuestro Visual Studio por medio del Extension Manager como un VSPackage como otro cualquiera. A lo largo de esta entrada veremos la instalación y puesta en marcha de esta herramienta así como los primeros pasos, en siguientes post profundizaremos en algunos elementos importantes como por ejemplo el uso de ACS 2 para nuestros despliegues en Windows Azure.

Tooling, instalación y puesta en marcha…

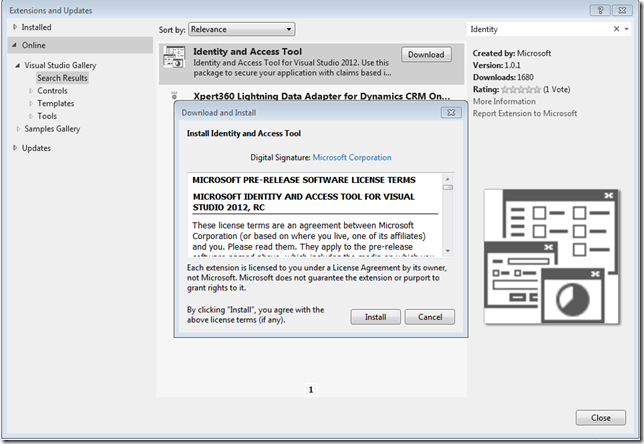

Tal y como ya comentamos, miestra que con WIF teníamos una intalación stadalone del runtime y el SDK ahora en Visual Studio 2012 ya lo tenemos todo integrado, aunque para la parte de tooling tengamos que hacer uso del Extension Manager. En concreto, para empezar a trabajar con federación instalaremos el paquete “Identity and Access Tool”, tal y como se puede ver en las siguientes figuras.

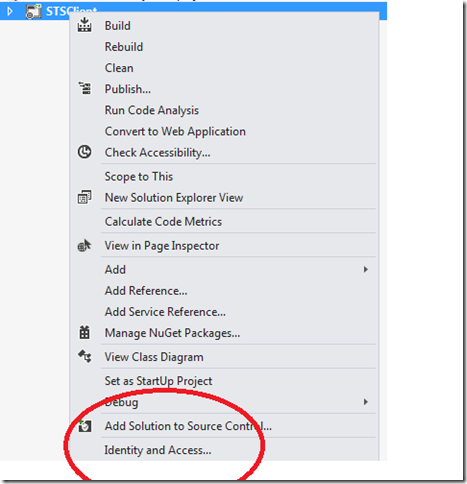

Una vez instalada la herramienta, ya tendremos en los proyectos de visual studio una nueva entrada en el menu contextual del proyecto llamada “Identity and Access” que nos permitirá acceder a la herramienta de configuración.

Un vistazo inicial

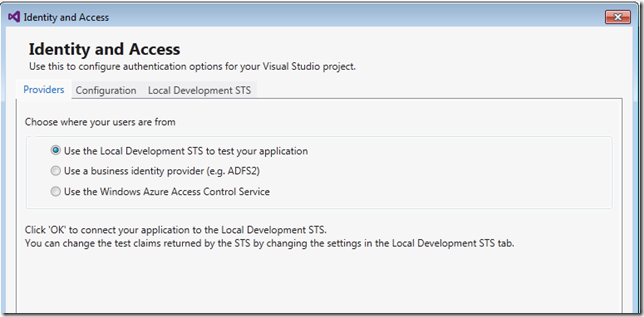

Una vez instalado, ya podremos empezar a jugar un poco con la herramienta, lo primero, como es lógico es ejecutarla. Con este simple gesto, ya podremos ver todo lo que ha cambiado con respecto a versiones anteriores, ahora es mucho más limpia y capaz, de hecho, és mucho más facil trabajar con una configuración inicial que con la version anterior de la herramienta, que estaba siempre pensando en crear y no le gustaba nada el modificar una configuración existente.

Lo primero que vemos es las distintas funcionalidades que la herramienta nos proporciona, resumidas en los siguientes puntos:

- Uso de un STS simulado para facilitar el desarrollo cuando el STS no está disponible o ni siquiera está construído.

- Trabajo y configuración con ADFS o bien un STS bussiness-ready.

- Uso de Windows Azure ACS 2 como STS, esto es muy chulo, hablaremos más adelante sobre esto.

A mayores y de forma independiente del STS seleccionado podemos configurar aspectos como el transporte, el uso de cookies y otros aspectos importantes que iremos viendo..

Recursos

Vittorio, como siempre tiene recursos excelentes sobre el tema…..

Vittorio Vertoci

Saludos

Unai