- Cómo securizar aplicaciones web usando ACS y tokens JWT.

- Desplegar aplicaciones web en Windows Azure WebSites que hagan uso de WIF.

- Cómo securizar servicios WebAPI usando ACS y tokens JWT.

- Cómo securizar una aplicación MVC que contenga tanto aplicaciones web como servicios WebAPI.

- Cómo securizar aplicaciones web usando Windows Azure Active Directory ( WAAD ).

- Cómo hacer uso del tenant de WAAD de Office 365 para securizar aplicaciones web con ACS.

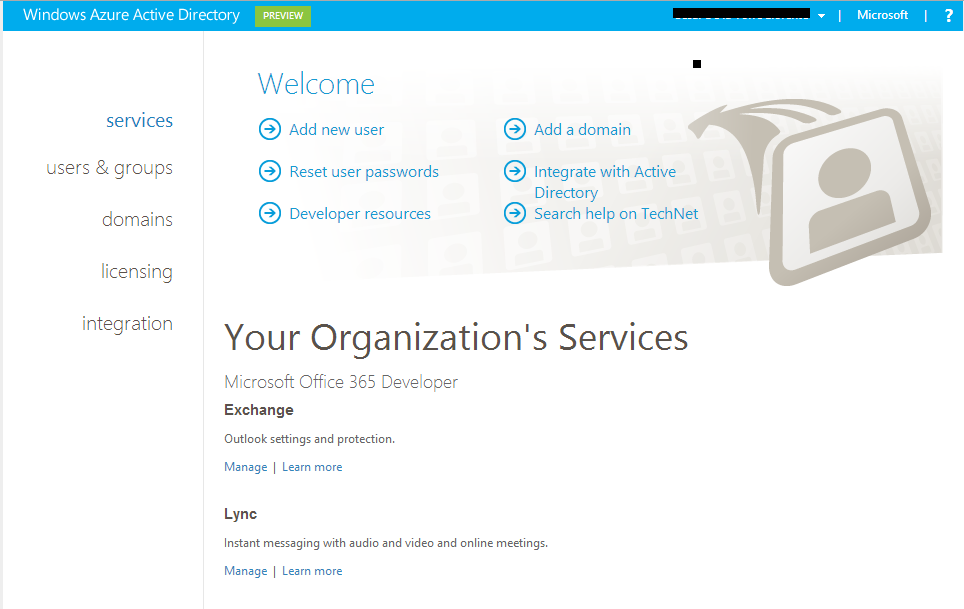

Como ya comentaba en el post anterior, Office 365 hace uso de Windows Azure Active Directory para la autenticación, por lo que si posees ya una cuenta de Office 365 ya dispones de un tenant de WAAD para securizar tus aplicaciones.

Si por ejemplo estás autenticado en tu subscripción de Office 365 y vas a http://activedirectory.windowsazure.com podrás ver la información y configuración de tu tenant de WAAD, pero…¿Se puede ver dentro del portal de Windows Azure como veíamos en el post anterior?

Sí, se puede ver dentro del portal de Windows Azure, de dos maneras:

- Creando una subscripción de Windows Azure asociada al administrador de la subscripción de Windows Azure.

- Llamando a centro de soporte para que asocien una subscripción que ya tenga con el usuario administrador de Office 365.

Una vez hecho uno de estos pasos, si estas autenticado en Office 365 con el usuario administrador y vamos al portal de Windows Azure, podremos ver el tenant de WAAD tal y como veíamos en el post anterior.

Sea como sea, en este post vamos a ver cómo podemos usar el tenant de WAAD de Office 365 como un proveedor de identidad de ACS, para lo cuál no necesitamos que el tenant se vea en el portal de Windows Azure.

¿Qué conseguimos con esto?

Si configuramos este proveedor de identidad, podríamos securizar una aplicación web o WebAPI, tal y como ya hemos visto, desplegarlas en Windows Azure y usar los usuarios de Office 365 para autenticarse en todas las aplicaciones, con Single Sign On entre ellas claro.

Si además nos encontramos en un escenario real corporativo, seguramente tendremos el Office 365 sincronizado con nuestro dominio corporativo, por lo que es una manera de usar nuestras credenciales corporativas para logearnos en cualquier aplicación, ya esté en Office 365 o desplegada directamente en Windows Azure.

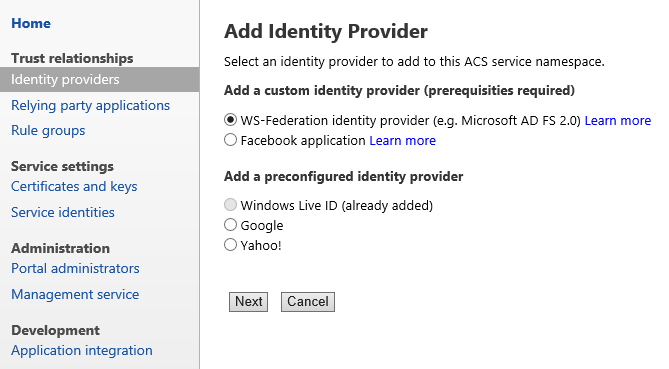

Desde el portal de Windows Azure, desde el namespace de ACS que hemos estado usando en el resto de ejemplo, añadiremos un nuevo proveedor de identidad de tipo “WS-Federation”.

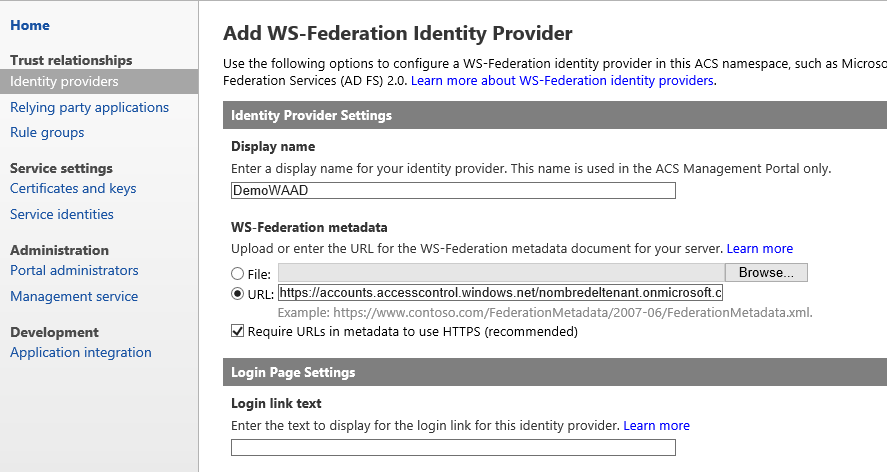

E indicaremos la URL dónde están los metadatos:

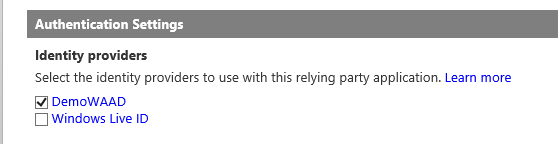

Así mismo, podremos configurar las diferentes aplicaciones para que usen los proveedores de identidad que queramos. Hasta ahora habíamos usado siempre Windows Live ID.

Por último, tenemos que configurar el tenant de Office 365 para que permite conexiones del ACS para la autenticación.

Para poder hacer esta configuración no tenemos interfaz de usuario y necesitamos hacer uso las “Windows Azure Active Directory Module for Windows Powershell” para poder lanzar estos comandos y realizar la configuración:

connect-msolservice import-module msonlineextended –force $replyUrl = New-MsolServicePrincipalAddresses -Address "https://[yournamespace].accesscontrol.windows.net/" New-MsolServicePrincipal -ServicePrincipalNames @("https://[yournamespace].accesscontrol.windows.net/") -DisplayName "[displayName]" -Addresses $replyUrl

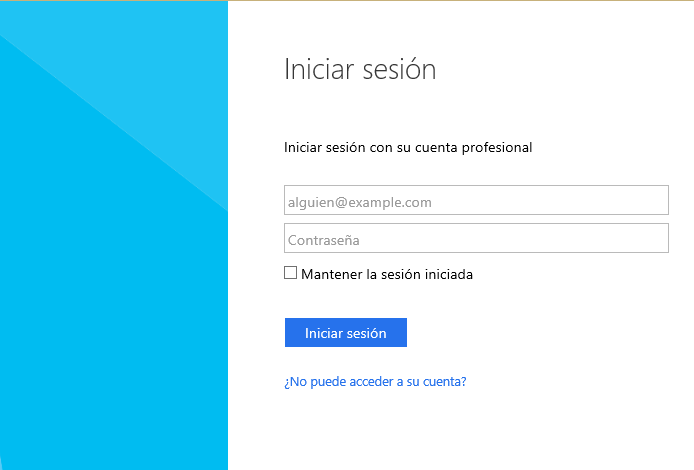

Y con estos pasos, ya podremos usar las credenciales que estuviéramos usando en Office 365 para autenticarnos.