¿Asegurar carpetas y archivos?

Las carpetas y los archivos contienen datos, estos pueden no tener importancia o sí tenerla, lo que nos indicará que necesiten más o menos protección, y dentro de esta puede que queramos una protección extendida. En cada uno de los casos necesitaremos implementar una estrategia de seguridad distinta: permisos, almacenamiento, cifrado y auditoría. Como ya comentamos los permisos, veamos otras opciones.

EFS Cifrado del sistema de archivos.

El cifrado es una característica de Windows que podemos utilizar para cifrar archivos y carpetas en nuestro disco y proporcionar un formato de almacenamiento seguro.

EFS es el núcleo de la tecnología de cifrado usada en volúmenes NTFS(sólo). Un archivo cifrado no puede utilizarse a menos que el usuario tenga acceso a las claves necesarias para descifrarlo. Los archivos no tienen porque ser manualmente cifrados/descifrados cada vez que se usen. Se abrirán y cerrarán justo como cualquier otro archivo. Una vez habilitado EFS, el cifrado es transparente para el usuario.

El uso de EFS es similar a utilizar permisos NTFS sobre archivos y carpetas. Sin embargo, un usuario que tuviera acceso físico a archivos cifrados seguiría siendo incapaz de leerlos debido a su cifrado.

Podemos cifrar o descifrar archivos y carpetas configurando el atributo de la propiedad de cifrado para ese archivo o carpeta. La propiedad de cifrado es un atributo que se aplica como los de solo-lectura, comprimido u oculto en archivos y carpetas.

Así pues:

|

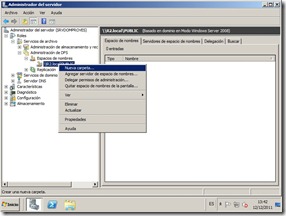

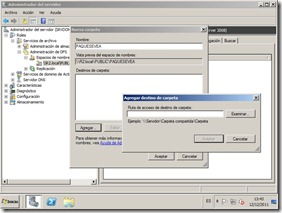

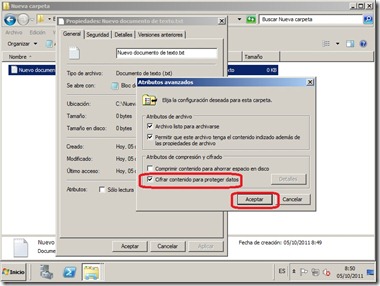

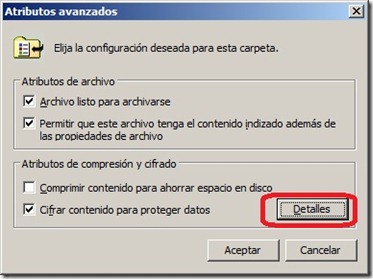

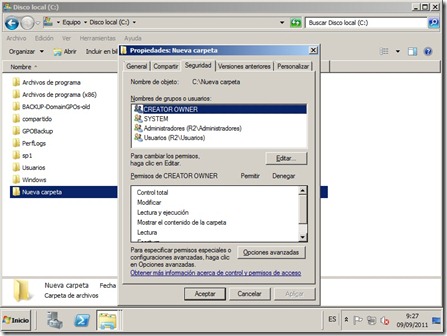

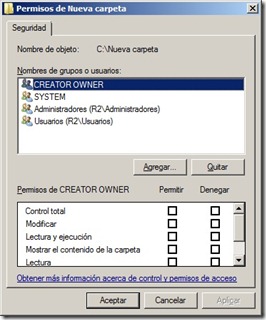

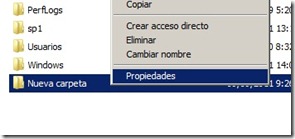

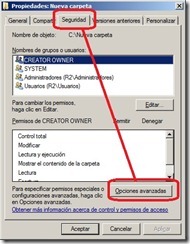

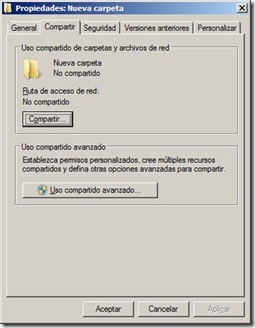

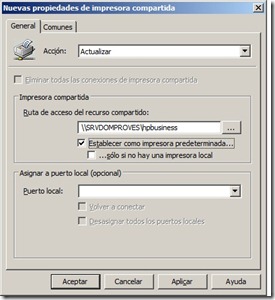

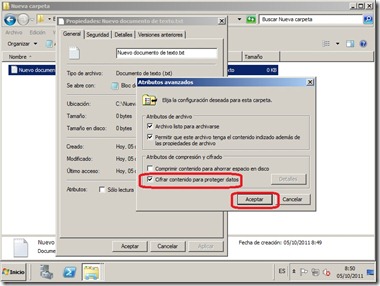

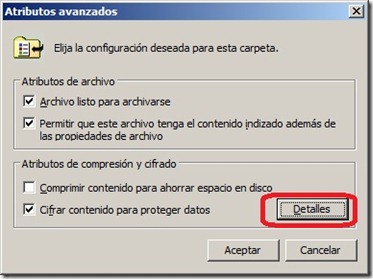

Elegimos el archivo o carpeta, clic derecho, propiedades, botón avanzadas y marcamos el atributo de cifrado. Luego Aceptar. |

|

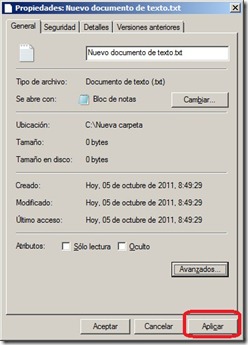

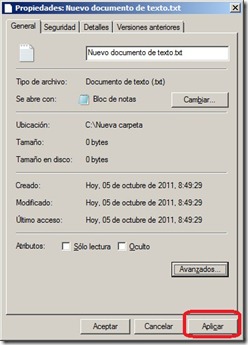

Ahora le damos a Aplicar. |

|

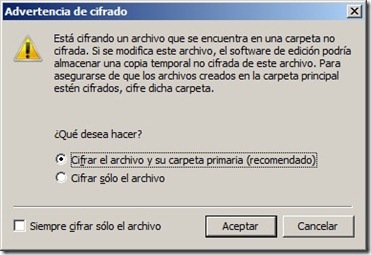

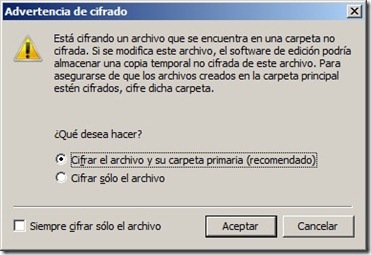

Se nos advierte para que cifremos la carpeta también para evitar copias sin cifrar. |

|

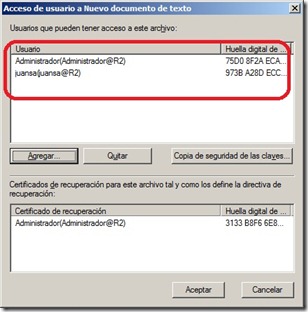

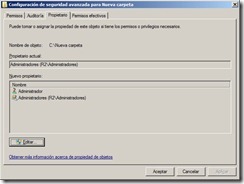

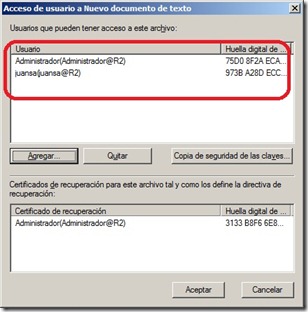

Luego podemos ir de nuevo a Propiedades, botón avanzado y tenemos el botón Detalles activo, si lo pulsamos… |

|

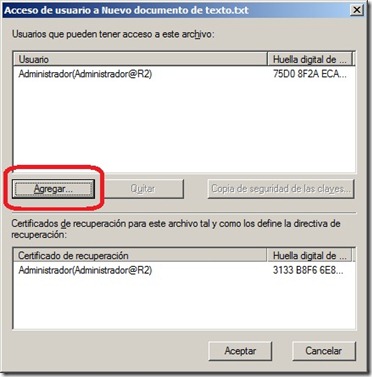

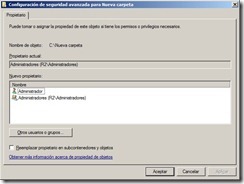

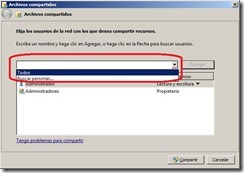

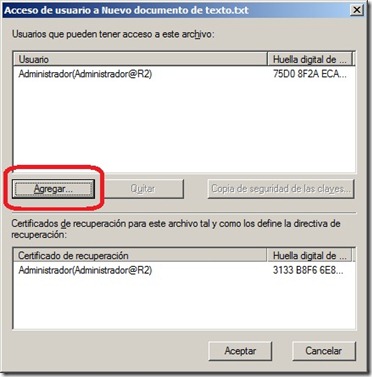

Nos muestra los detalles del archivo/carpeta. Aquí podemos agregar otros usuarios para que puedan acceder a ese archivo/carpeta cifrada, clic en Agregar. |

|

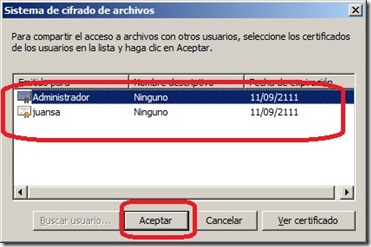

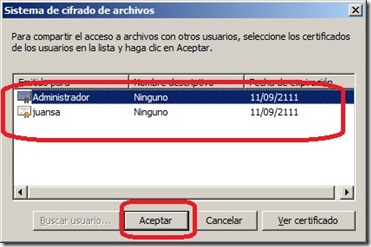

Podemos ver los certificados dándole al botón de Ver certificado. |

|

Pero nosotros elegimos el que pertenece al usuario a añadir y le damos a Aceptar. |

|

Ya tenemos activos los usuarios que podrán acceder al archivo/carpeta. |

Es importante ver que los atributos de Compresión y de Cifrado son excluyentes, es decir, sólo podemos marcar uno al mismo tiempo.

Otras consideraciones a tener en cuenta cuando usamos EFS son:

– Sólo pueden cifrarse archivos y carpetas en volúmenes NTFS. Podemos usar WebDAV si queremos tranferir archivos y carpetas cifradas.

– Los archivos/carpetas cifrados se descifrarán si los movemos a un volumen que no sea NTFS.

– Si movemos archivos/carpetas dentro de una carpeta cifrada producirá el cifrado de lo movido; sin embargo esto no sucede al contrario, si movemos un archivo/carpeta cifrado desde una carpeta cifrada a otra no cifrada, no se descifrarán automáticamente, deben descifrarse explícitamente de forma manual.

– Los archivos marcados con el atributo de archivos de sistema y aquéllos residentes en el directorio raíz del sistema no se pueden cifrar con EFS.

– Marcar un archivo/carpeta con el atributo de cifrado no impide que un usuario con los permisos NTFS adecuados puede borrarlos, listarlos o listar directorios si estos permisos permiten dichas funciones. USA EFS y permisos NTFS equilibradamente.

– Podemos cifrar/descifrar archivos y carpetas de un equipo remoto en el que ha sido habilitado el cifrado remoto. Cuando lo hacemos, los datos son transmitidos por la red de forma NO-Cifrada, deben usarse protocolos como SSL o IPSec para cifrar el tráfico.

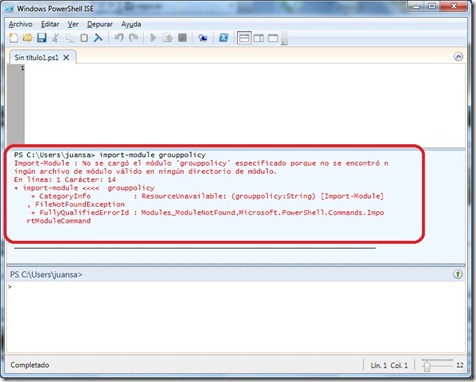

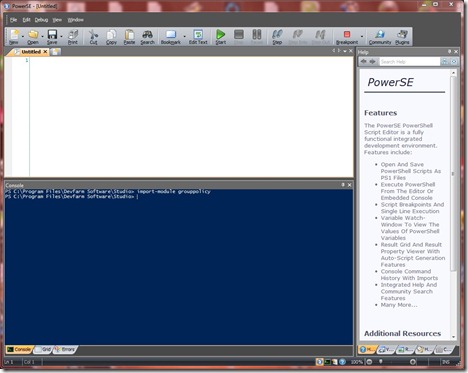

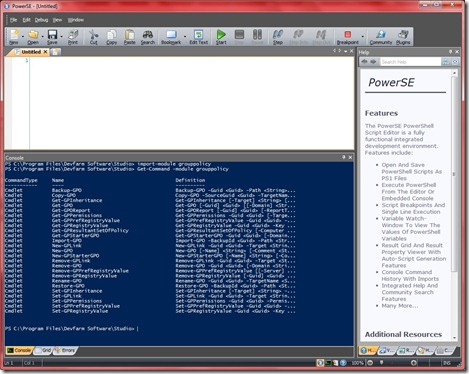

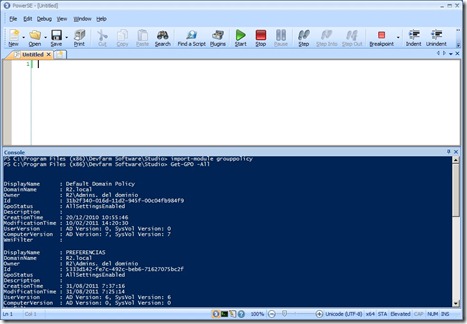

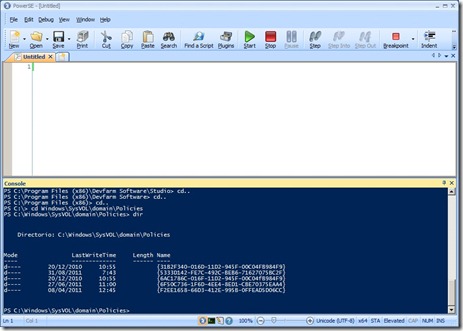

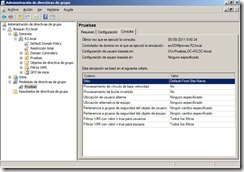

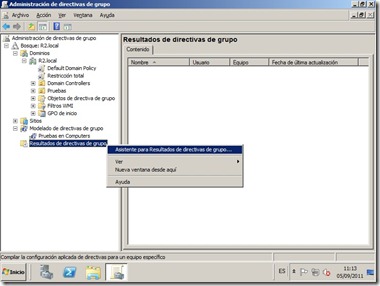

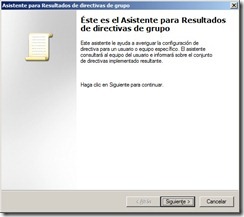

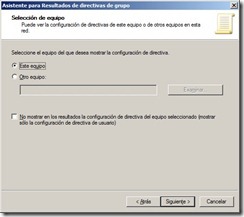

Podemos implementar EFS mediante GPO, por supuesto. Configuración de EquipoConfiguración de WindowsConfiguración de SeguridadDirectivas de Clave PúblicaSistema de cifrado de archivos (EFS). Mediante esta configuración podemos elegir diversas opciones sobre EFS.

BITLOCKER

Como vimos anteriormente, EFS no cifra los archivos marcados como de sistema o que se encuentren el el directorio raíz del mismo. Entonces, ¿qué podemos hacer? La respuesta es Bitlocker. Diseñado para cifrar la partición en la que se encuentra el sistema operativo. A diferencia de EFS, que permite al usuario seleccionar y escoger archivos y carpetas para cifrar, Bitlocker cifra particiones y/o unidades enteras. Puede utilizarse para unidades conectadas localmente, mientras que Bitlocker To Go puede usarse para dispositivos como sticks USB que pueden conectarse de forma temporal. Si el dispositivo se conecta a otro sistema, los datos son inaccesibles. Bitlocker usa una parte hardware incorporada en la placa base llamado chip TPM. Y lo usa para dar las claves que se usarán para desbloquear la unidad cifrada del sistema. Cuando iniciamos el sistema, bitlocker solicita la clave al chip TPM y la usa para desbloquear la unidad.

Cuando usamos una unidad cifrada con bitlocker, si añadimos nuevos archivos éstos se cifran automáticamente. Las unidades (fijas o extraíbles) pueden desbloquearse con una contraseña o tarjeta inteligente, o establecer que se desbloquee automáticamente en cuanto iniciemos sesión en el equipo.

Puede usarse junto a EFS. Tened clara la estrategia para que el impacto sobre los usuarios y el acceso a los datos no se penalice.

Habilitar Bitlocker:

Lo primero es habilitar el chip TPM en la BIOS.

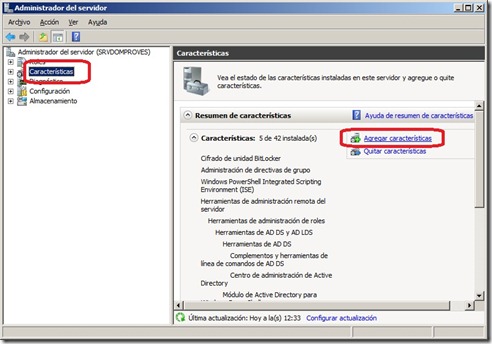

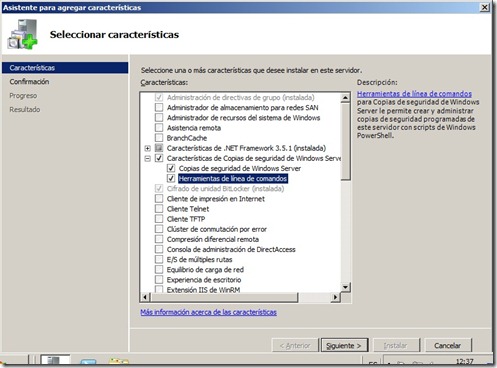

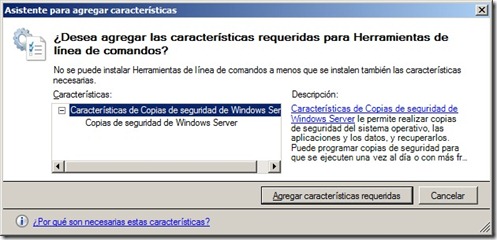

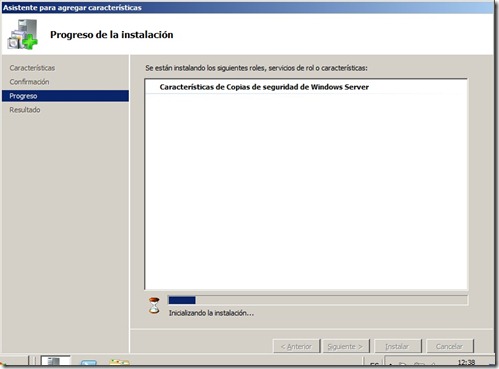

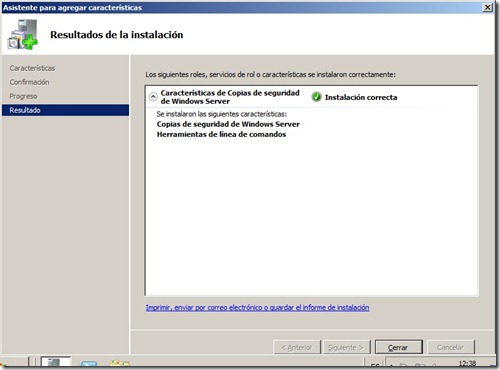

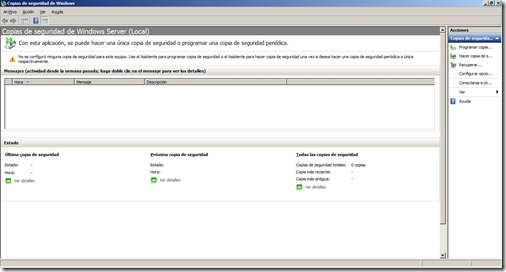

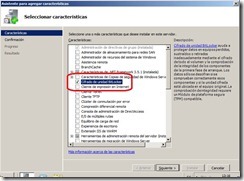

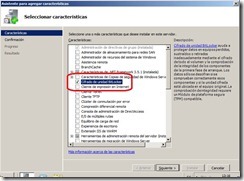

Ahora podemos ir al Administrador del servidor y habilitar bitlocker:

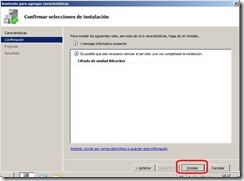

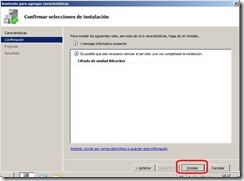

– Características, añadir características, seleccionamos Cifrado de unidad Bitlocker y Seguir, luego le damos a Instalar. Se nos pedirá que reiniciemos el equipo, una vez reiniciado cerramos la ventana del administrador del servidor.

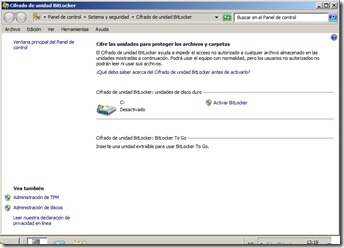

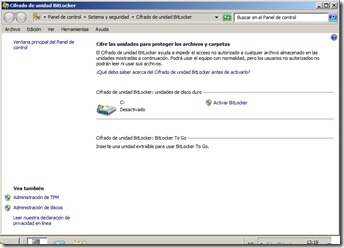

– Desde el botón de inicio, escribir Bitlocker en la caja de búsqueda y pulsar INTRO.

Desde aquí podemos activar el bitlocker.

En todo esto hay que tener en cuenta que algo puede ir mal, ¿qué pasa si algo va mal en un servidor con Bitlocker? ¿qué pasa si las claves que contienen el modulo TPM son inaccesibles? ¿Si un usuario pierde su PIN? ¿qué pasa si el hardware falla y queremos salvar el disco duro? Afortunadamente hay un sistema de recuperación y el proceso depende de un componente muy importante, la CLAVE de recuperación. Cuando activamos Bitlocker se nos pregunta por una ubicación en la que almacenar la clave de recuperación de Bitlocker. Si tenemos acceso a dicha clave podremos recuperar la unidad cifrada. Simple y directa:

– Iniciamos el ordenador

– Se nos indicará que no se encuentran las claves para iniciar el descifrado, y una opción de recuperación.

– Escribimos los 48 dígitos de la clave de recuperación.

– Se descifrará la unidad y el sistema iniciará con normalidad.

Aquí debemos tomar medidas: deshabilitar Bitlocker y descifrar la unidad (más adelante podemos volver a activarlo y crear una nueva serie de claves) o restablecer la conectividad con la clave original si aún disponemos de ella.

Bitlocker To Go

Esta herramienta nos proporciona el cifrado de una partición pero en unidades removibles. En lugar de usar una herramienta de cifrado, podemos usar Bitlocker para cifrar el contenido de una unidad removible. Como vemos en la imagen anterior de Bitlocker para usar Bitlocker To Go sólo se necesita insertar una unidad extraíble.

Esta herramienta difiere un poco con la anterior: No se necesita el chip TPM para guardar las claves. Necesitarás elegir el cómo quieres desbloquear la unidad. Puede hacerse mediante una contraseña que aportarás durante la instalación o con una tarjeta inteligente y su PIN. Así como en Bitlocker, aquí también hay una clave de recuperación asociada, guardar este archivo cuidadosamente en un lugar donde no se pierda, o mejor aún, se imprime y se guarda en lugar seguro. Recuerda que si el dispositivo se vuelve inaccesible por cualquier razón, la clave de recuperación será el único medio para recuperar los datos.

La unidad se cifrará de la misma forma que se cifra la unidad del sistema, un poco más rápido si el tamaño del extraíble es más pequeño. Ya cifrado, en cuanto lo insertemos en cualquier equipo se nos pedirá la contraseña o la tarjeta/PIN. Los archivos que se copien o muevan a la unidad se cifrarán.

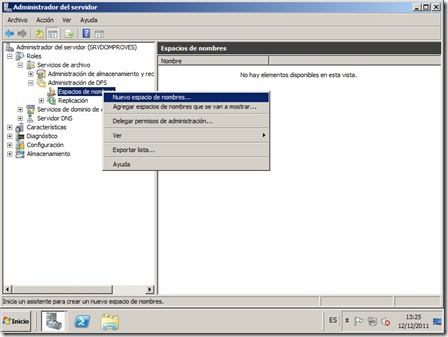

Una opción para tener archivos y carpetas almacenadas en una unidad extraíble de forma segura. Podemos usar además las GPO para forzar Bitlocker To Go para usar unidades extraíbles y que las claves de guarden en AD.