Event Comb analiza sintácticamente los registros de eventos desde varios servidores a la vez, produciendo un hilo de ejecución separado por cada servidor incluido en el criterio de búsqueda. Con esta herramienta podemos reunir eventos de varios equipos que ejecuten Windows Server 2003, Windows 2000 y Windows XP. También podemos buscar por la ocurrencia de eventos mediante cualquier campo del evento grabado en los archivos de registro reunidos. Event Comb puede buscar en archivos log guardados también.

La herramienta se incluye o puede descargarse desde Resource Kit 2003 o AlTools.exe, ya que ambos la incluyen.

Event Comb nos permite:

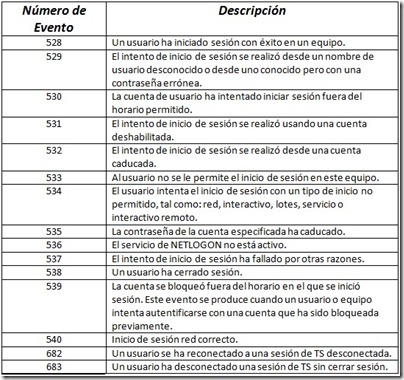

- Definir o un único event ID o múltiples event ID a buscar.

- Definir un rango de event ID a buscar(Primer y último se incluyen).

- Limitar la búsqueda a registros de eventos específicos.

- Limitar la búsqueda a tipos de mensaje de evento específicos.

- Limitar la búsqueda a orígenes de evento específicos.

- Buscar un texto específico dentro de la descripción del evento.

- Definir intervalos de tiempo específicos para búsqueda hacia atrás desde la fecha y hora actuales.

Una vez instalado alguno de los conjuntos de herramientas de los enlaces anteriores:

Inicio –> Ejecutar –> escribimos EventCombMT.exe y pulsamos Aceptar.

Al iniciarse nos ofrece una ventana con instrucciones simples, pulsamos OK y tenemos delante el GUI para trabajar con él.

Lo primero a hacer es seleccionar los equipos que queremos incluir en la búsqueda de eventos. Para añadir equipos:

a) nos aseguramos que el dominio correcto ha sido detectado (en la imagen el dominio de mi entorno de pruebas), en caso de querer cambiar de dominio lo haremos manualmente escribiendo el nombre del dominio en el cuadro de texto Domain.

b) Para agregar equipos, clic derecho en el cuadro en blanco bajo Select To Search/Right Click To Add, lo que nos dará diversas opciones.

- Get DCs in Domain

Agregar a la lista todos los controladores de dominio del dominio actual.

- Add Single Server

Agregar a la lista un servidor o estación de trabajo por su nombre.

- Add All GCs in This Domain

Agregar todos los controladores de dominio del dominio seleccionado que están configurados como servidores de catálogo global.

- Get All Servers (Slow)

Agregar todos los servidores encontrados en el dominio usando el examinador de equipos. No se incluyen los controladores de dominio.

- Get Servers from file

Importar desde un archivo una lista de servidores a incluir en el ámbito de búsqueda. Cada servidor debe estar en su propia línea en el archivo de texto.

c) Una vez añadidos, seleccionamos aquéllos en los que queremos llevar a cabo la búsqueda (el servidor seleccionado se muestra destacado en la lista, podemos elegir varios manteniendo la tecla Ctrl pulsada y haciendo click en cada uno a seleccionar).

Una vez agregados y seleccionados los servidores a ser incluidos en la búsqueda de eventos, ya podemos realizar las selecciones restantes que deseemos: restringir el ámbito de la búsqueda seleccionando los registros de eventos y los tipos de eventos a incluir. Podemos guardar las búsquedas usadas para reutilizarlas en otra ocasión.

Los resultados de la búsqueda se guardan de forma predeterminada en C:Temp, aunque podemos cambiarlo. Un archivo resumen y un archivo por cada equipo incluido serán generados. Los archivos de equipo contendrán todos los eventos que cumplan con el criterio de búsqueda y que se han extraído de los registros de eventos.