Directivas de grupo Locales

Dos son los tipos de directivas aplicables alos sistemas Windows y a las cuentas de usuario de estos sistemas: las Locales y las de Active Directory. Las Directivas Locales existen en todos los Windows, pero las de Active Directory sólo están disponibles en un bosque de AD. Hasta Windows Vista y Windows Server 2008, los servidores y estaciones de trabajo podían contener y aplicar sólo una única directiva local de equipo y usuario. Esta directiva contiene los valores que pueden aplicarse al equipo local y a los objetos usuario para el control de la seguridad y la configuración.

En muchos entornos, debido a los requerimientos de aplicaciones de negocio o antiguas, los usuarios finales tenían asignado con demasiada frecuencia la pertenencia al grupo de administradores locales en las estaciones de trabajo y por ello esencialmente excluídos de la aplicación de muchos valores de seguridad aplicadas tanto por la directiva local como por la directiva de grupo. Los usuarios finales con esta pertenencia tenían la capacidad de sobreescribir valores y realizar cambios en la configuración que podían comprometer la seguridad, o con mayor frecuencia, reducir la fiabilidad del sistema.

Comenzando con Windows Vista y Windows Server 2008, los administradores ahora disponen de la capacidad de crear múltiples directivas de grupo local. Una de las nuevas características es que pueden crearse directivas de grupo de usuario específicas para todos los usuarios, para usuarios no administradores y para usuarios que pertenecen al grupo de administradores local, en los equipos. Esta nueva característica es especialmente atractiva para configuraciones en equipos en Grupos de Trabajo o de forma independiente para incrementar la seguridad y fiabilidad del equipo. En configuraciones de Dominio, las directivas de seguridad de equipo se especifican normalmente utrilizando Directivas de Grupo y se aplican a los equipos del AD.

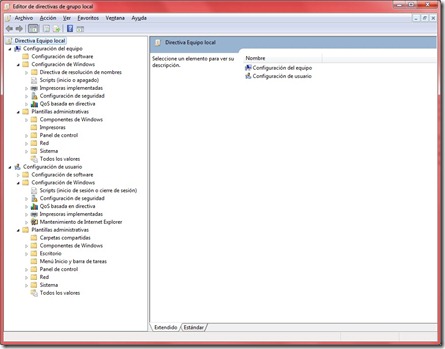

Directiva de equipo local

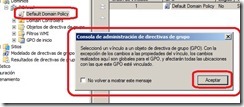

La directiva local de equipo predeterminada contiene valores de directiva listos para usar, disponibles para configurar el equipo y el entorno de usuario. Esta directiva será la primera en aplicarse, tanto para el equipo como para los objetos de usuario que inicien sesión en el equipo en Grupo de Trabajo o Dominio.

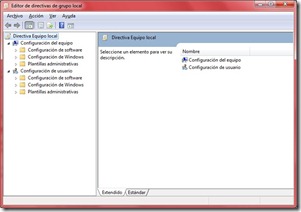

Directivas de usuario local para Administradores y NO-administradores

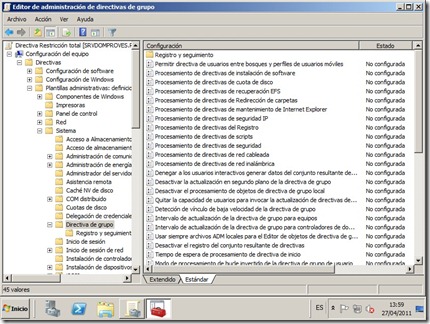

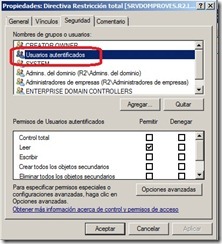

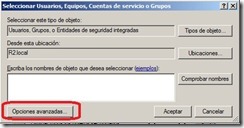

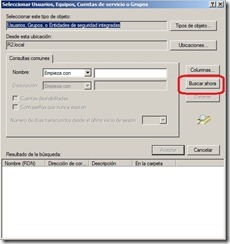

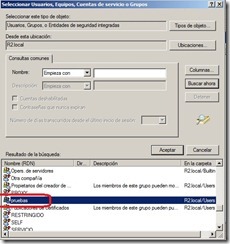

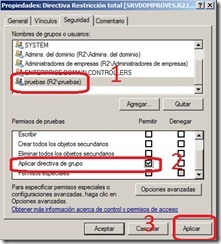

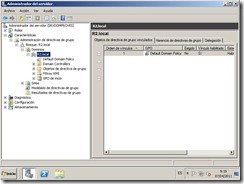

Desde Windows Vista y Windows Server 2008, y siguiendo con Windows 7 y Windows Server 2008 R2, los administradores disponen ahora de la opción de crear múltiples directivas de grupo de usuario local en un único equipo. En versiones anteriores, la única directiva de equipo local permitía a los administradores aplicar la configuración de la única directiva a todos los usuarios con sesión iniciada en un equipo parte de un Grupo de trabajo. Ahora, los equipos en Grupo de trabajo y en dominio pueden tener directivas adicionales aplicadas a usuarios locales específicos. Así como que las directivas pueden aplicarse a administradores o no-administradores locales. Esto permite al administrador del equipo a dejar la sección de usuario de la directiva de equipo local predeterminada en blanco, y crear una directiva más restrictiva para usuarios locales y una menos restrictiva para los miembros del grupo de administradores del equipo local.

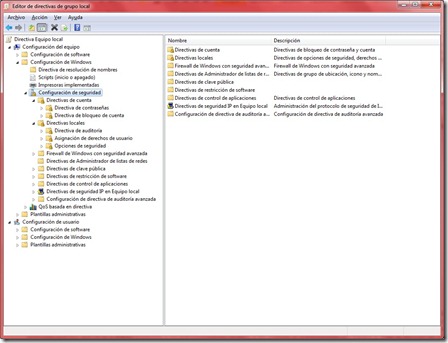

Plantillas de seguridad

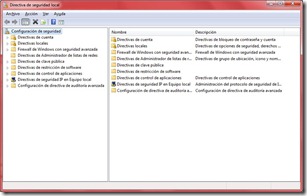

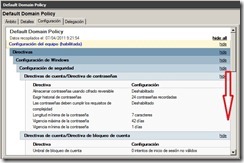

Dentro de cada directiva de equipo local y dentro del nodo de Configuración de Equipo se encuentra la sección Configuración de Seguridad.

Esta sección incluye configuraciones para Directiva de auditoría, Directiva de cuentas y Asignación de derechos de usuario. Esta sección de la directiva es única porque puede importarse y exportarse de forma individual. En versiones anteriores de Windows se proporcionaban diversas plantillas de seguridad listas para su uso para dar al administrador la capacidad de carga rápida de un conjunto de valores de configuración de seguridad recomendadas. Estas plantillas incluían plantillas de equipo y de servidor básicas junto a otras de alta seguridad, de seguridad compatible y de seguridad para Controladores de Dominio.

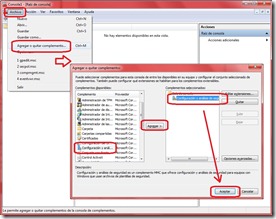

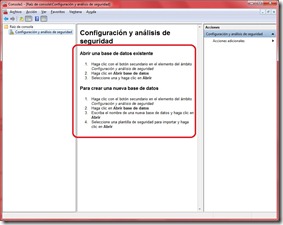

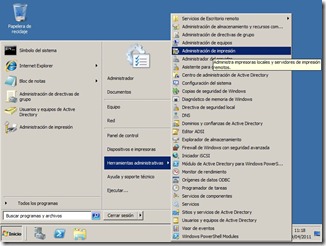

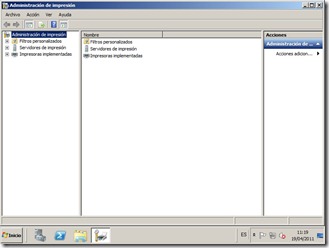

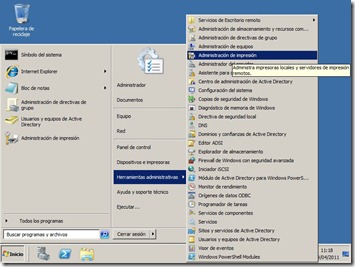

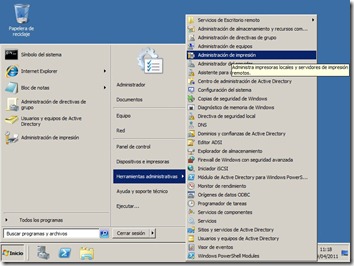

Para administrar y aplicar un conjunto estándar de configuraciones de seguridad a sistemas en Grupo de trabajo o independientes, los administradores pueden aprovechar las funciones de administración de las plantillas de seguridad. Ya sea utilizando el Editor de Objetos de Directiva de grupo, el editor de directiva de seguridad local, o el elemento de MMC Configuración y Análisis de seguridad, los administradores pueden importar una plantilla base, configurar o ajustar los valores que reunan lo deseado y, exportarlo o guardarlo en un archivo de plantilla personalizada. Esta plantilla personalizada podría aplicarse o importarse a todos los sistemas deseados mediante las herramientas comentadas.

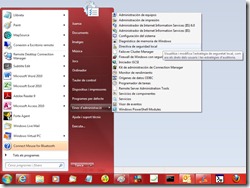

* Editor de Objetos de Directiva

*Editor de directiva de seguridad local

*Configuración y Análisis desde MMC

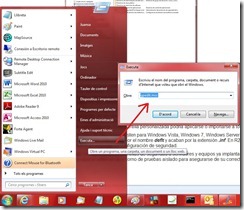

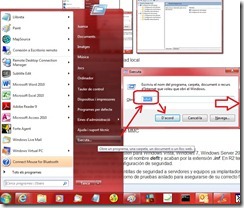

Las plantillas de seguridad existen para Windows Vista, Windows 7, Windows Server 2008 y Windows Server 2008 R2, y se encuentran ubicadas en %systemroot%inf. Todas las plantillas predeterminadas comienzan por el nombre deflt y acaban por la extensión .inf. En R2 tenemos por ejemplo defltbase.inf. Estos archivos se pueden usar para configurar lós valores de seguridad de los sistemas a un estándar de configuración de seguridad.

AVISO: La importación de plantillas de seguridad a servidores y equipos ya implantados puede causar errores graves, como la perdida de iniciar sesión, acceder desde la red, etc… Toda importación debe probarse antes en un entorno de pruebas aislado para asegurarse de su correcto funcionamiento.