Hola a todos, después de montar exitosamente varios server con Hyper-v, ahora toca la no menor tarea de la administración y delegación del control del host de Maquinas Virtuales, tarea la que no es sencilla de hacer y requiere de conocer bien ciertos términos.

AzMan es una función de control de acceso basado en roles (RBAC) la cual proporciona una herramienta administrativa para gestionar la política de autorización que permite a las aplicaciones realizar comprobaciones de acceso en contra de esa misma política.

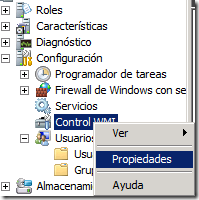

La herramienta de administración AzMan (azman.msc) se suministra como una Microsoft Management Console (MMC), la cual carga un archivo XML que contiene la configuración de delegación de control de nuestro hyper-v.

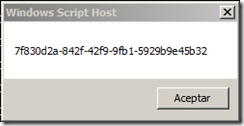

El archivo XML tiene como nombre InitialStore.XML la ubicación en un host con hyper-v es

C:ProgramDataMicrosoftWindowsHyper-VInitialStore.XML

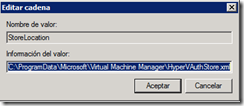

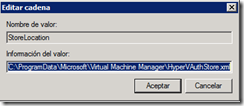

Recuerde que si usted tiene instalado System Center Virtual Machine Manager la ubicación por defecto cambia

C:ProgramDataMicrosoftVirtual machine ManagerHyperVAuthSore.XML

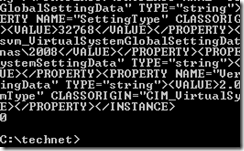

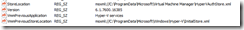

Si quiere estar seguro donde esta el archivo XML siga esta ruta del registro

HKLMSoftwareMicrosoftWindows NTCurrentVersionVirtualization

Ahora vemos el valor de StoreLocation

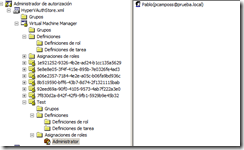

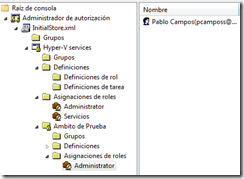

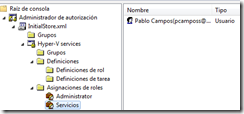

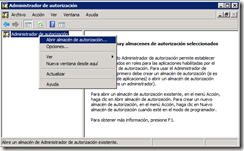

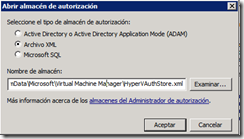

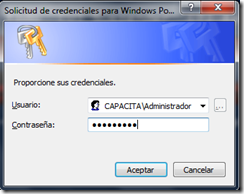

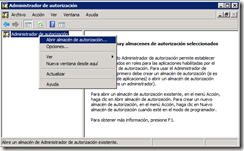

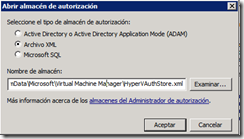

Después de encontrar nuestro XML de configuración procedemos a abrir la aplicación azman.msc y cargar nuestro archivo XML InitialStore o HyperVAuthSore

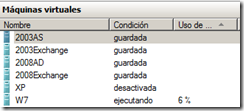

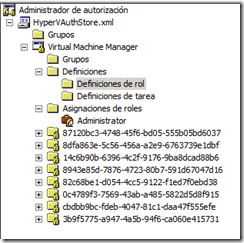

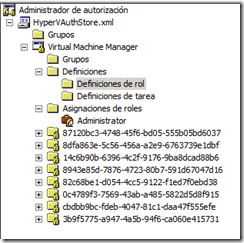

Como podemos ver en la siguiente imagen Existe contenedores de Definiciones de rol, definiciones de Tareas y Asignación de Roles.

Mas abajo se ven contenedores con IDs que realmente se llaman Ámbitos, los cuales los explicaremos mas adelante

Basado en Roles, la directiva de autorización de acceso se especifica basándose en los roles de usuario, los cuales reflejan los requisitos de autorización de una aplicación especifica.

Los usuarios se asocian a los roles basados en sus funciones de trabajo y a estos roles se les otorgan los permisos necesarios para realizar tareas relacionadas.

Los administradores usan el complemento AzMan para administrar las funciones que deben tener acceso a las tareas.

A medida que el negocio evoluciona, las funciones deben ser modificadas, el administrador realiza cambios en la política de autorización, la aplicación empresarial subyacente no necesita ser cambiado.

Comencemos explicando de lo mas general a lo mas especifico

Alcance “Scope”: Un alcance le permite definir que objetos son propiedades de que rol. Si tienes un sistema donde quieres conceder derechos administrativos a solo un par de maquinas virtuales de un host hyper-v a un usuario especifico, debería crear un alcance para esas maquinas virtuales y aplicar los cambios de configuración solo a ese ámbito

Roles : Un rol define un trabajo o responsabilidad que se lleva a cabo por un usuario. Por ejemplo, “Administrador_de_Redes”. Este rol debería tener todas las operaciones relacionadas con la administración de redes virtuales. Entonces este rol se le asignará a ciertos usuarios según corresponda.

Tareas: Las tareas un un conjunto de operaciones

Operaciones: Esta es la parte mas básica de la administración de autorización, y representa alguna acción que puede ser realizada por un usuario. Ejemplo:

“Start Virtual Machine”

Comenzaremos viendo las Tareas

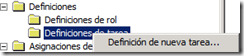

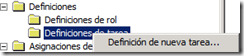

En el menú izquierdo del azman veremos varios contenedores, entre los cuales de encuentra definiciones, tanto de rol como de Tarea.

Daremos click derecho con el mouse sobre definición de tarea y seleccionaremos “Definición de Nueva Tarea”

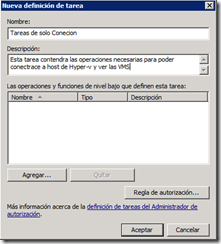

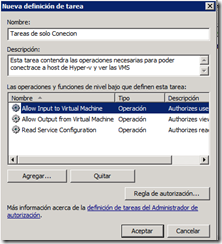

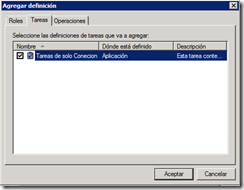

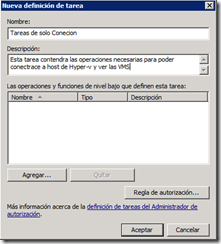

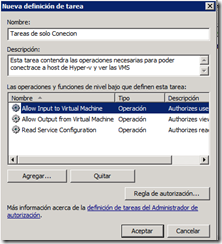

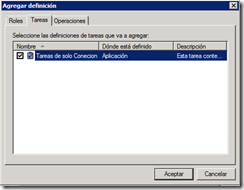

Ahora creamos una nueva tarea llamada “Tarea de solo Conexión”, le ponemos una descripción y presionamos el botón agregar

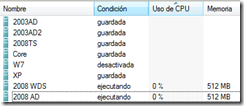

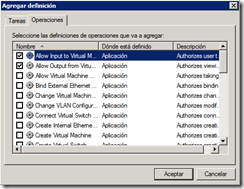

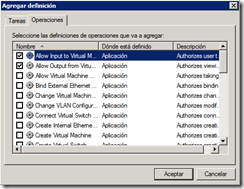

En esta pantalla seleccionamos la pestaña operaciones donde saldrá el listado completo de operaciones delegables sobre el Hyper-v. Nosotros elegiremos sólo las operaciones necesarias para poderse conectar y ver las maquinas virtuales

Allow Input to Virtual Machine

Allow Output from Virtual Machine

Read Service Configuration

Ahora simplemente aceptar

Les dejo el listado con sus respectivos ids de todas las operaciones 🙂

100 – Read Service Configuration

105 – Reconfigure Service

200 – Create Virtual Switch

205 – Delete Virtual Switch

210 – Create Virtual Switch Port

215 – Delete Virtual Switch Port

220 – Connect Virtual Switch Port

225 – Disconnect Virtual Switch Port

230 – Create Internal Ethernet Port

235 – Delete Internal Ethernet Port

240 – Bind External Ethernet Port

245 – Unbind External Ethernet Port

250 – Change VLAN Configuration on Port

255 – Modify Switch Settings

260 – Modify Switch Port Settings

265 – View Switches

270 – View Switch Ports

275 – View External Ethernet Ports

280 – View Internal Ethernet Ports

285 – View VLAN Settings

290 – View LAN Endpoints

295 – View Virtual Switch Management Service

300 – Create Virtual Machine

305 – Delete Virtual Machine

310 – Change Virtual Machine Authorization Scope

315 – Start Virtual Machine

320 – Stop Virtual Machine

325 – Pause and Restart Virtual Machine

330 – Reconfigure Virtual Machine

335 – View Virtual Machine Configuration

340 – Allow Input to Virtual Machine

345 – Allow Output from Virtual Machine

350 – Modify Internal Ethernet Port

355 – Allow Virtual Machine Snapshot

Ahora veremos los Roles

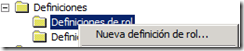

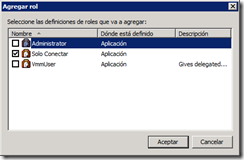

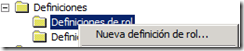

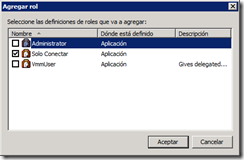

Daremos clic derecho con el mouse sobre definición de rol y seleccionaremos “Nueva definición de rol”

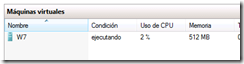

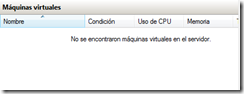

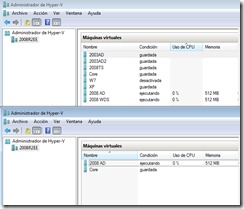

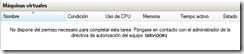

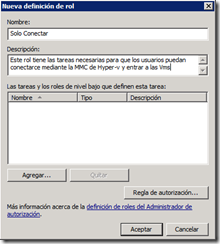

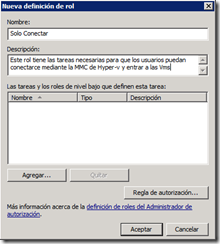

Crearemos una definición de rol llamada “Solo Conectar”, la cual habilitara a los usuarios para conectarse a la consola MMC del hyper-v y ver todas las VMS y poder entrar en ellas, OJO que estos usuarios no pueden cambiar la configuración de esas maquinas ni las pueden apagar, iniciar,guardar ,exportar etc

Presionamos Agregar y podemos seleccionar otro rol, tareas u operaciones

En nuestro caso le agregaremos la tarea anteriormente creada “Tarea de solo Conexión”

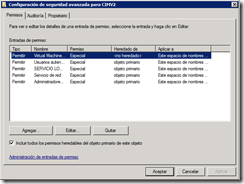

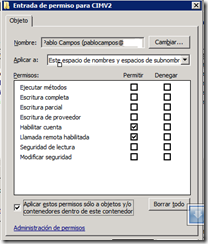

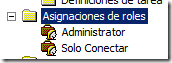

Asignando usuarios a nuestro Rol

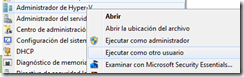

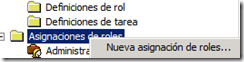

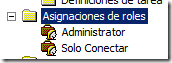

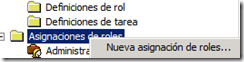

Ahora ya tenemos listo nuestra definición de Rol y nuestra definición de tareas, lo único que nos falta es la asignación de Roles, para esto seleccionaremos con el botón derecho del mouse sobre “Asignación de roles” y seleccionaremos “Nueva Asignación de roles”

En esta sección obviamente seleccionaremos nuestro Rol Creado con anterioridad

“Solo Conectar”

Ahora solo nos queda seleccionar nuestros usuarios y asignarlos al Rol “Solo Conectar”

Damos clic derecho del mouse sobre el rol “solo conectar” y seleccionamos “Asignar usuarios y grupos” -> “de Windows y Active Directory” y seleccionamos al usuario indicado para realizar esta delegación

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

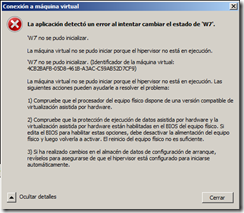

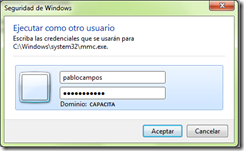

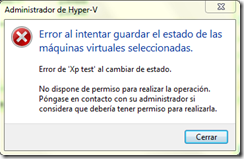

Los espero en la Parte 2 donde solucionaremos posibles problemas de conexión mediante la MMC de hyper-v

La parte 3 se tratara específicamente de como delegar el control de solo un subconjunto de maquinas virtuales

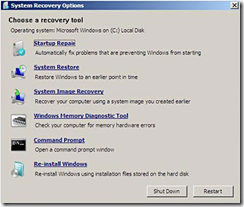

Y la parte 4 y final veremos que pasa si se nos corrompe o borra nuestro archivo XML InitialStore.XML

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@