- Cómo securizar aplicaciones web usando ACS y tokens JWT.

- Desplegar aplicaciones web en Windows Azure WebSites que hagan uso de WIF.

- Cómo securizar servicios WebAPI usando ACS y tokens JWT.

- Cómo securizar una aplicación MVC que contenga tanto aplicaciones web como servicios WebAPI.

- Cómo securizar aplicaciones web usando Windows Azure Active Directory ( WAAD ).

- Cómo hacer uso del tenant de WAAD de Office 365 para securizar aplicaciones web con ACS.

Hasta ahora hemos visto varios ejemplos de securización de aplicaciones dónde siempre hemos hecho uso de Windows Azure Access Control. En este post hablaremos de Windows Azure Active Directory el cuál puede usarse de forma independiente a ACS o como un proveedor de identidad más de ACS.

Como en los ejemplos anteriores, partiremos de una aplicación ASP.NET MVC 4, en la cuál queremos incluir un mecanismo de seguridad basado en WAAD.

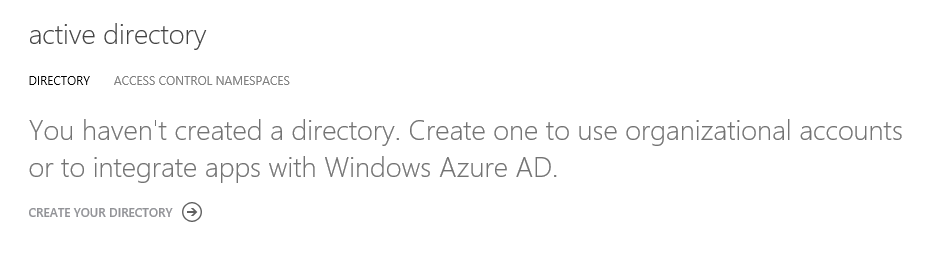

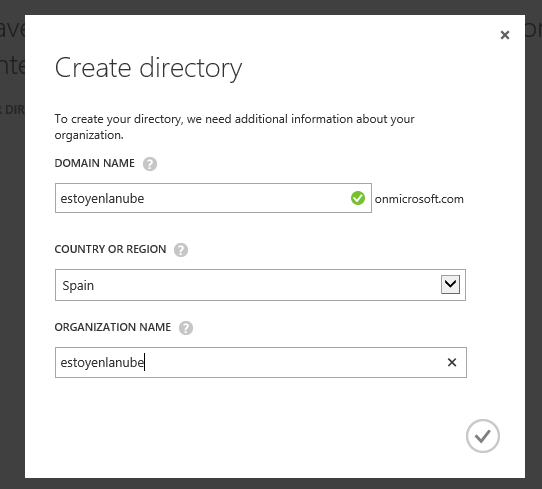

Para ello, lo primero, necesitaremos crear a través del portal de Windows Azure un tenant de WAAD. Tened en cuenta que los tenant van asociados a los usuarios, no a la subscripción, y sólo se permite uno por usuario. Además, a día de hoy no se puede borrar una vez creado…

Comentar que Office 365 usa WAAD, por lo que si ya tenéis una cuenta de Office 365 ya tenéis un tenant de WAAD que podrías usar, tal y como veremos en el siguiente post.

Desde este menú podremos crear nuestro tenant, indicando los datos del mismo.

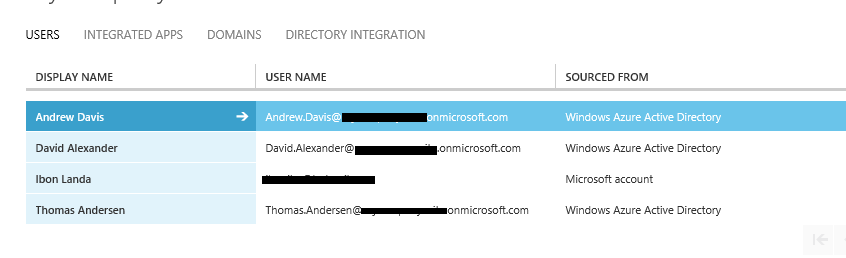

Una vez creado, podremos crear usuarios, usuarios que son los que usaremos para autenticarnos en la aplicación.

Y si lo preferimos, podemos sincronizar el tenant que acabamos de crear con un Active Directory que tengamos on-premise y así usar los mismos usuarios que tengamos ya creados.

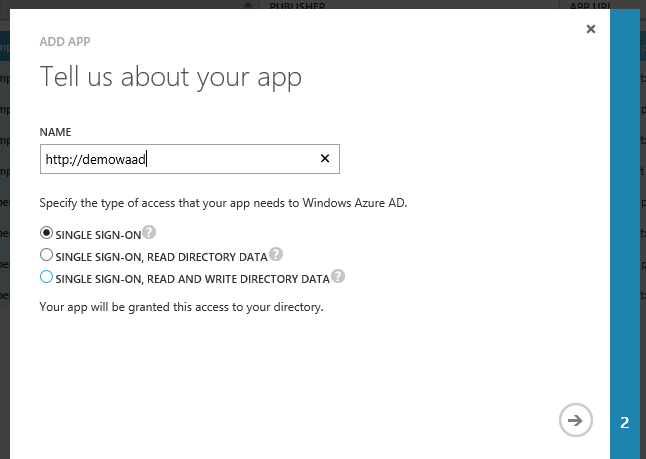

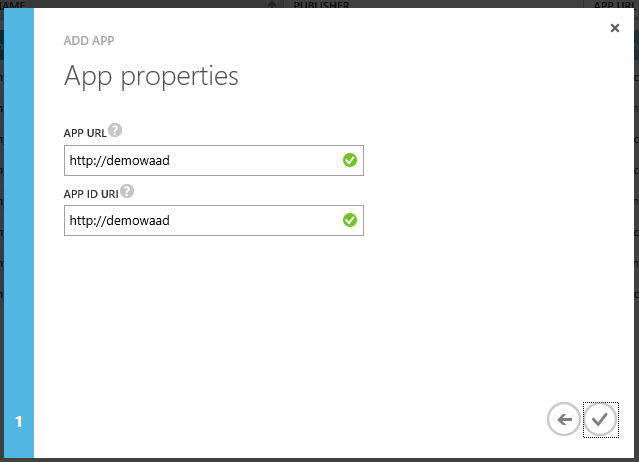

Una vez que tenemos los usuarios, podemos dar de alta las aplicaciones que queremos securizar.

e indicar el identificar único de la aplicación, como la URL dónde está desplegado. Si estamos probando en local la URL será algo como http://localhost:29350/

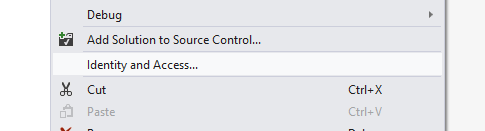

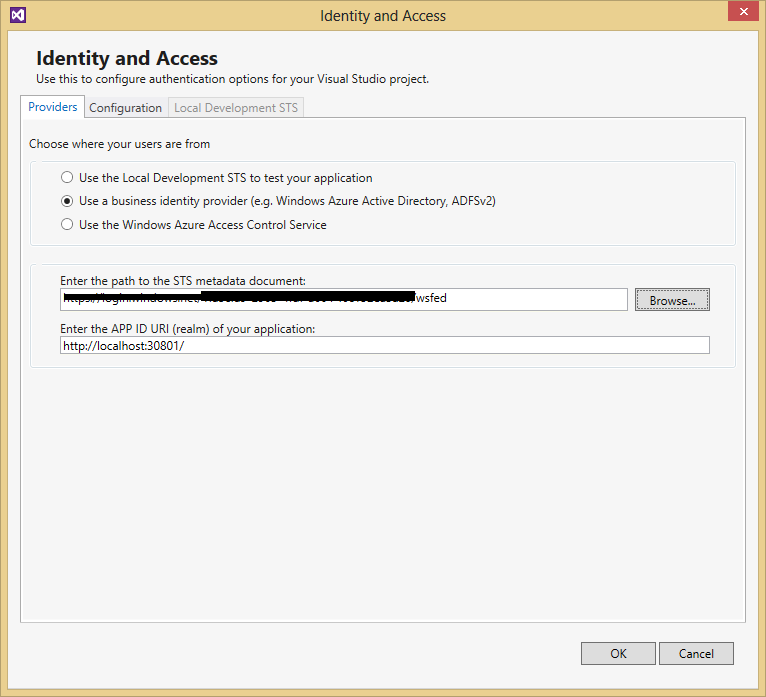

Una vez hecho estos pasos iremos a la aplicación web y volveremos a hacer uso de la herramienta que nos permite configurar la seguridad basada en WIF.

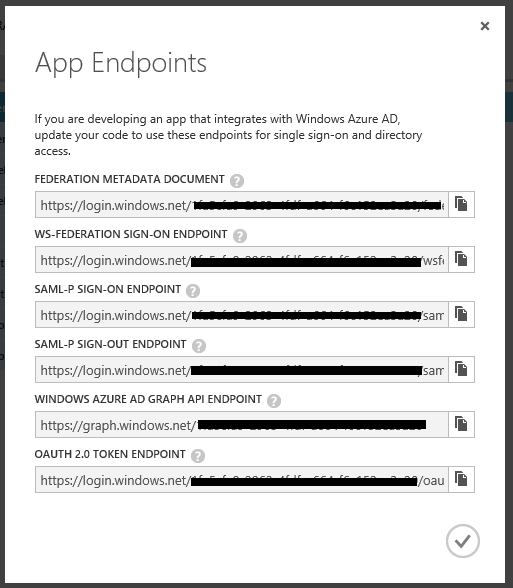

En este caso, indicaremos que queremos usar Windows Azure Active Directory, indicando el identificador único de la aplicación que hemos puesto anteriormente, así cómo la URL a los metadatos del STS. Esta URL se obtiene desde el portal de Windows Azure, dentro de la aplicación que hemos creado.

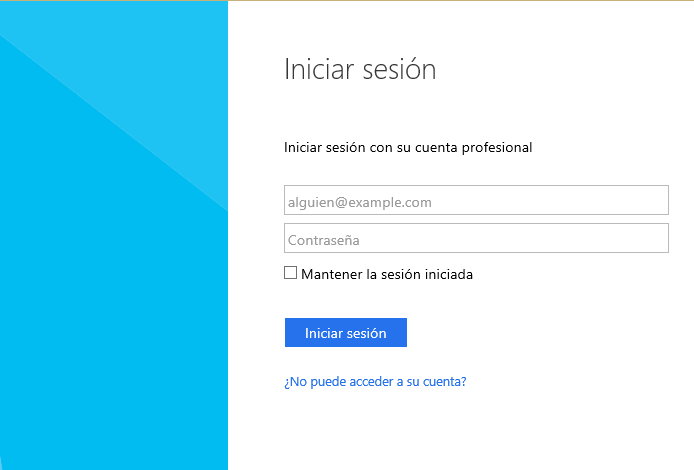

Y una vez hecho estos pasos, si ejecutamos la aplicación (F5) veremos cómo se nos redirige a la página de login dónde deberemos introducir las credenciales del un usuario de WAAD o de nuestro dominio si es que lo tuviéramos sincronizado.