La seguridad de nuestra información es un elemento de riesgo al que todas las compañías prestan importancia a la hora de habilitar herramientas de comunicación y colaboración a sus empleados. La rápida adopción de dispositivos móviles y el acceso desde sistemas no plataformados provoca cierta incertidumbre a los equipos de IT a la hora de medir cómo de seguros se encuentra la información corporativo (en especial la más sensible) y los mecanismo de control para detectar posibles brechas de seguridad.

La falsa sensación de seguridad al tener todos nuestros los sistemas en modo onpremise no debe confundirnos en lo importante, ¿Quién está accediendo a la información corporativa?. En este post no me quiero centrar en la parametrización de nuestros sistemas y detección de posibles fugas, sino en cómo podemos conocer realmente que la información más sensible no ha salido fuera de la compañía.

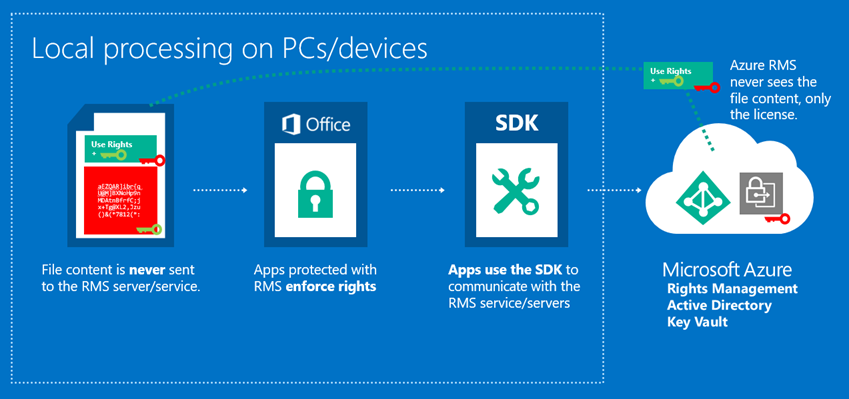

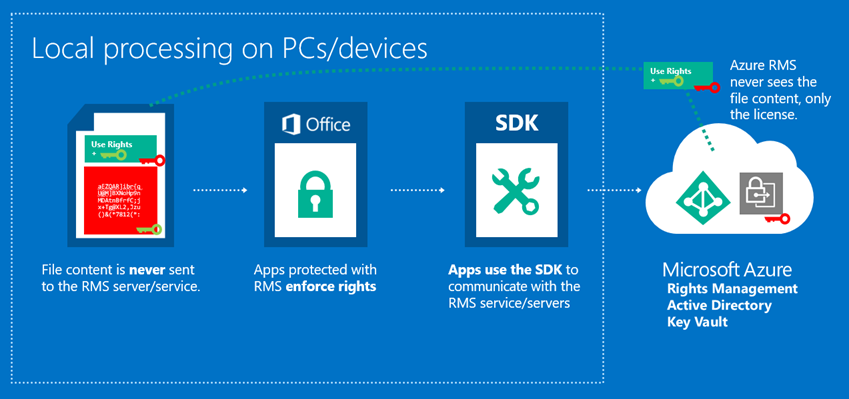

Para plataformas Microsoft, disponemos del servicio de Right Management Service (RMS), que consiste en un servicio encargado de cifrar el contenido de ficheros Office y sobre el que se aplica una política de seguridad desde la que podemos indicar las condiciones en las que se puede utilizar la información contenida en el documento. Al abrir un documento protegido con RMS, el cliente Office intentará conectar con el servicio de RMS para validar que el usuario que intenta abrir el documento cumple con la política de seguridad aplicada, de modo que, en caso de no cumplirse bien porque no sea un usuario del dominio o se haya revocado su uso, el cliente Office no permitirá abrir el documento.

RMS está disponible en modo onpremise tanto para ficheros almacenados en unidades de red, SharePoint o Exchange. En caso de irnos a un modelo basado en cloud, disponemos de varios servicios construidos sobre RMS, como por ejemplo el servicio de Azure Right Management Service (ARM) o bien si disponemos de documentos almacenados en SharePoint Online podremos utilizar Information Right Management (IRM).

Al proteger un documento con RMS, el contenido quedará cifrado y se añadirá al documento la definición de la política aplicada. Para poder validar que un usuario dispone de permisos para abrir el documento, el cliente Office obtendrá los datos de la política del documento y los contrastará con el servicio de RMS.

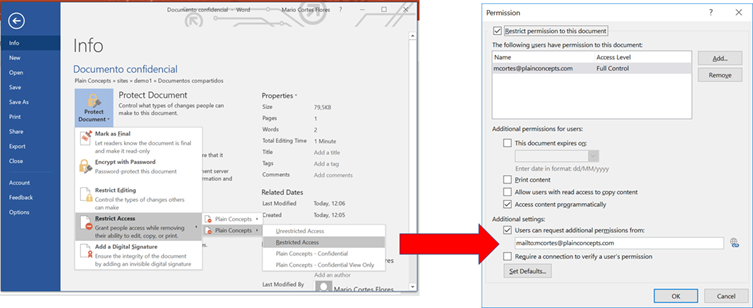

Políticas de seguridad

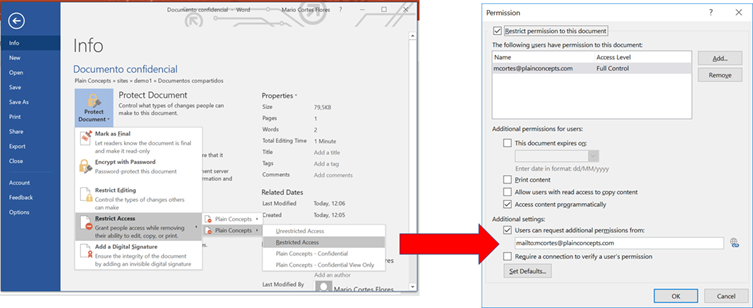

Las políticas de seguridad de RMS definen quién puede acceder al documento, qué puede hacer con el documento y durante cuánto tiempo. Al acceder a la sección de seguridad de Office, encontraremos la sección desde la que podremos definir las siguientes opciones:

- Usuarios o grupos de AD con acceso al documento

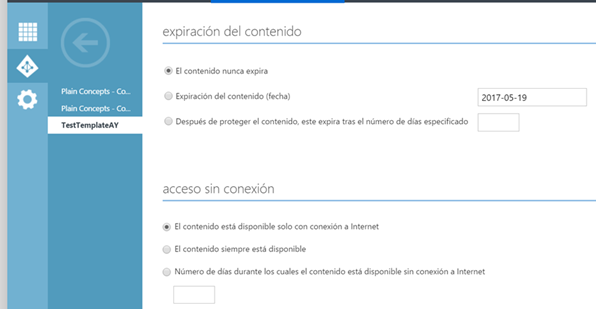

- Fecha en el que expirará el acceso al documento

- Si se permitirá su impresión

- Si permitirá copiar el fichero a otra ubicación

- Acceso desde VSTO

- Si requiere que el usuario esté online para poder abrir el documento.

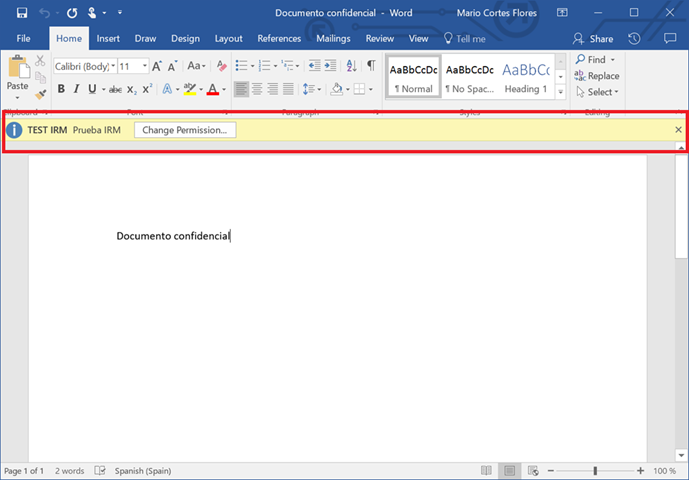

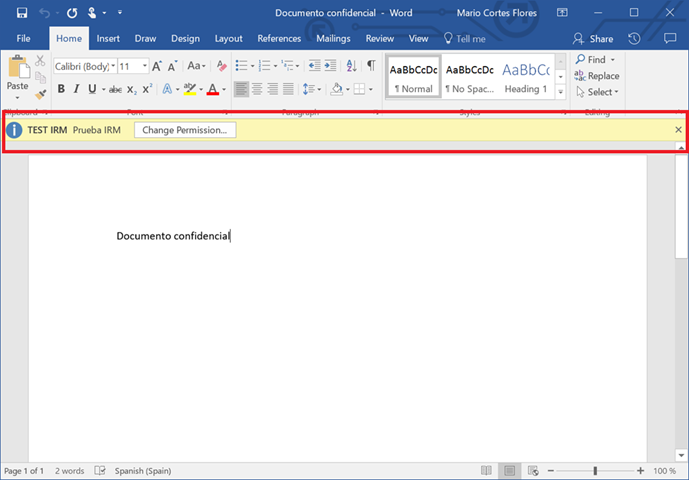

Una vez aplicada la política de seguridad, al abrir el documento encontraremos una barra indicativa de la política y sobre la que podremos consultar las propiedades definidas:

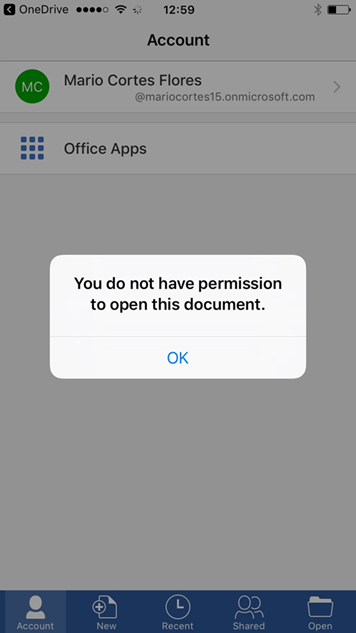

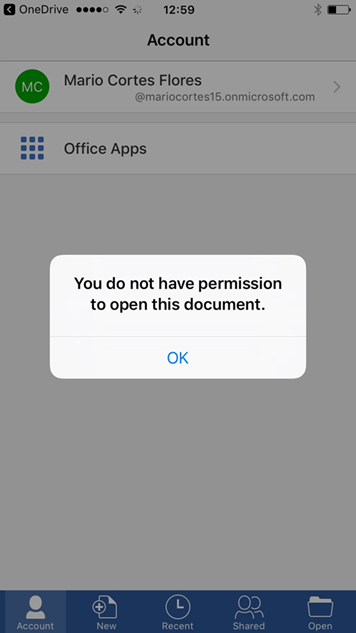

En caso que no cumplamos la política definida, el cliente Office mostrará un mensaje de error impidiendo abrir el documento sobre el que además podremos pedir permiso de acceso al owner del documento:

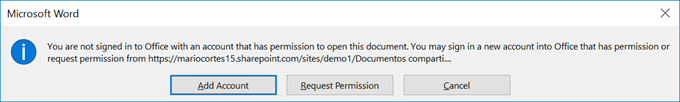

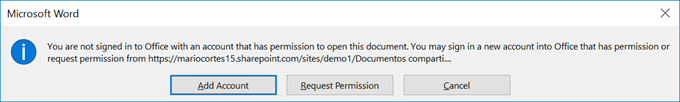

Azure Right Management

Consiste en un servicio en cloud centrado en la protección de ficheros, control de acceso y forzar las políticas de seguridad desde múltiples dispositivos.

ARM implementa las funcionalidades de RMS sobre Windows Azure, pudiendo incluso plantear escenarios híbridos que permitan la protección de documentos almacenados en sistemas on-premise mediante el ARM connector. ARM se integra con Windows Azure Active Directory para poder validar los usuarios y asignar las políticas definidas.

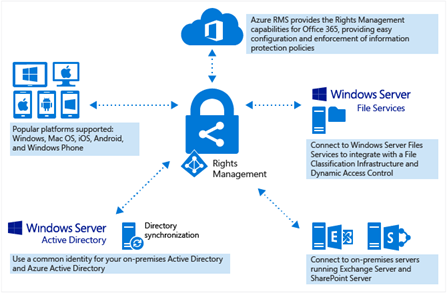

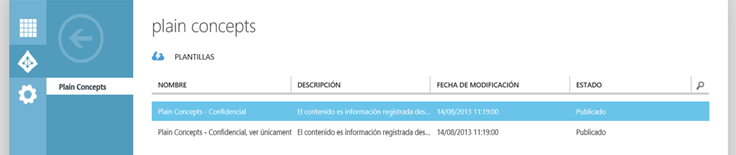

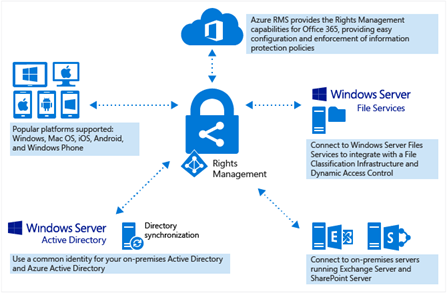

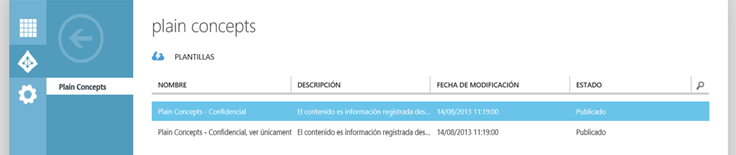

Para configurar ARM accederemos a la consola antigua de Windows Azure manage.windowsazure.com y desde la sección de «Active Directory» encontraremos la sección «Right Management» desde la que poder habilitar ARM y definir las plantillas de seguridad disponibles. Por defecto, dispondremos de dos plantillas que definen permisos para visualizar y editar o solo visualizar documentos.

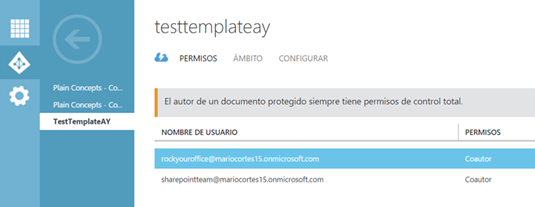

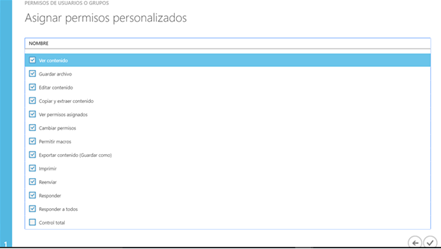

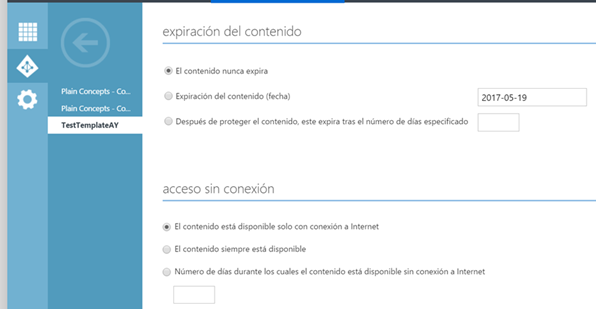

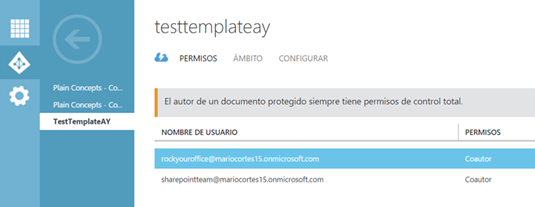

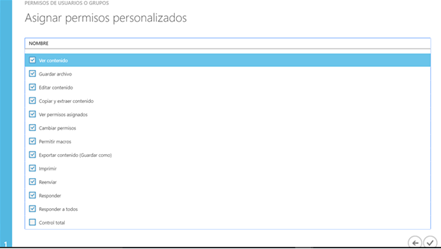

Es posible añadir más definiciones de plantillas personalizadas, pudiendo definir:

- Los permisos que dispondrán los usuarios al abrir los documento.

- El ámbito de usuarios al que aplicará, pudiendo indicar tanto grupos de seguridad como grupos de Office365.

- Cuándo expira el contenido y si debe conectarse en modo online.

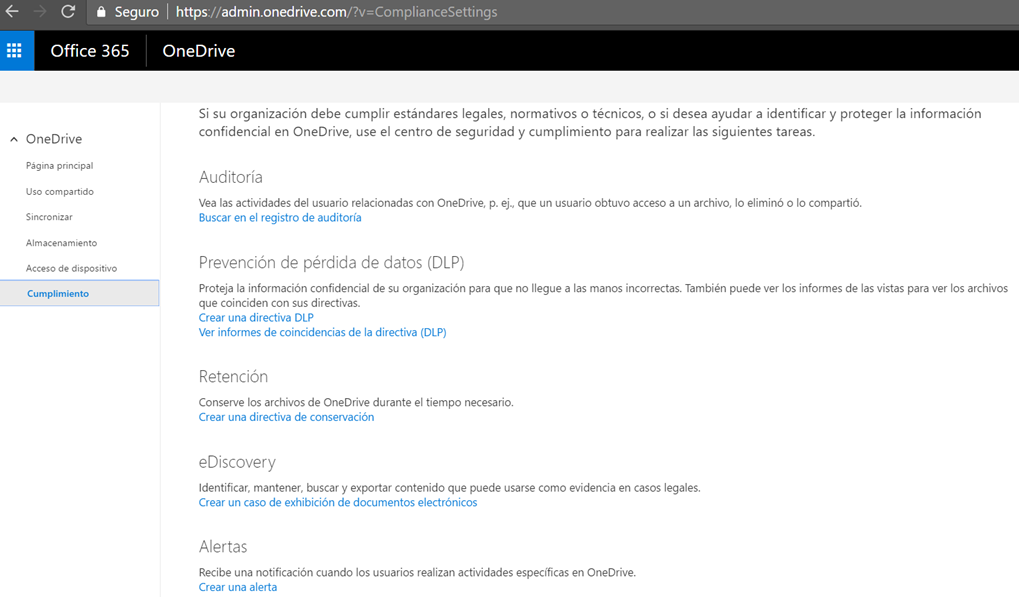

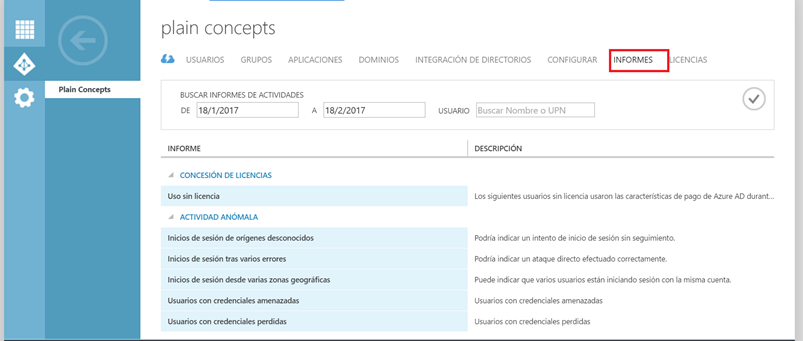

Informes de uso

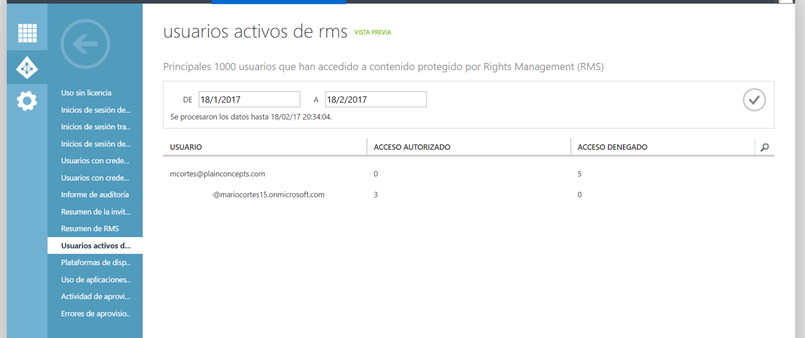

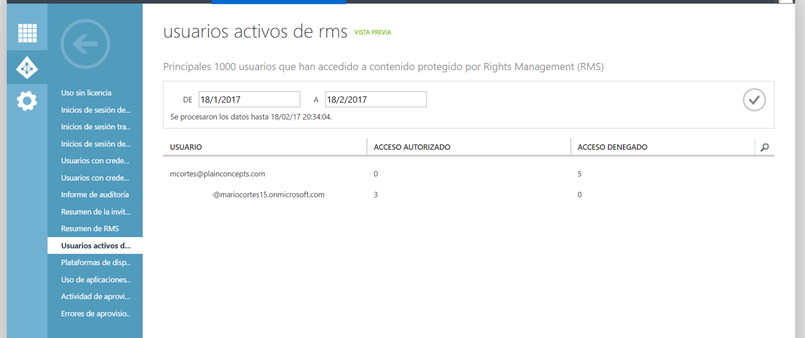

Dispondremos de varios informes de uso que permitirán a los administradores conocer qué usuarios están accediendo a la información protegida con ARM obteniendo información adicional como el tipo de dispositivo, si ha resultado existoso y la ip desde la que acceden.

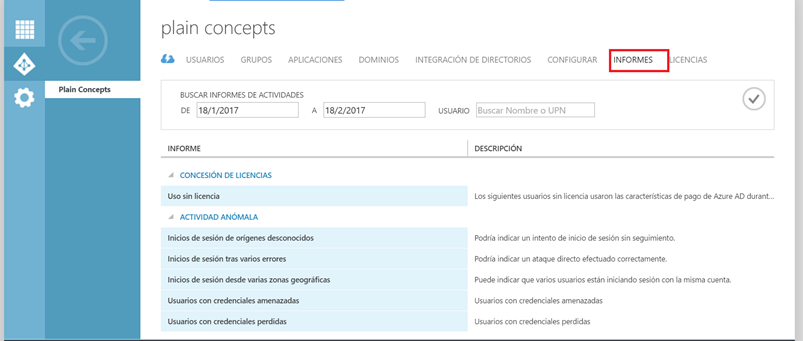

Desde la administración de Windows Azure Active Directory, al acceder a la configuración de nuestro dominio, en la sección de «Informes» encontraremos diferentes informes, entre ellos:

- Resumen de RMS, Resumen de uso de Rights Management (RMS)

- Usuarios activos de RMS, Principales 1000 usuarios que han accedido a contenido protegido por Rights Management (RMS)

- Plataformas de dispositivos RMS, Lista de plataformas de dispositivos que se han usado para acceder a contenido protegido por Rights Management (RMS)

- Uso de aplicaciones de RMS, Aplicaciones que han accedido a contenido protegido por Rights Management (RMS)

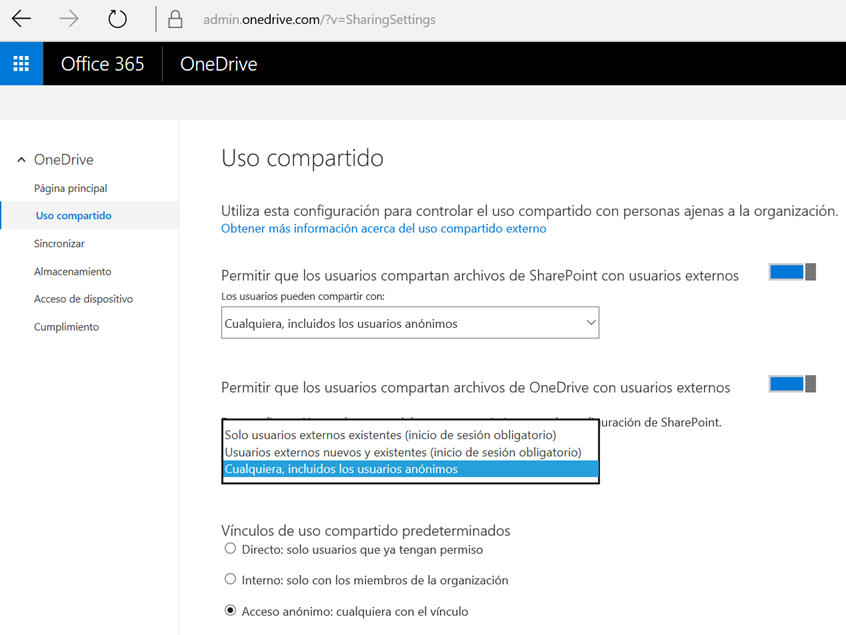

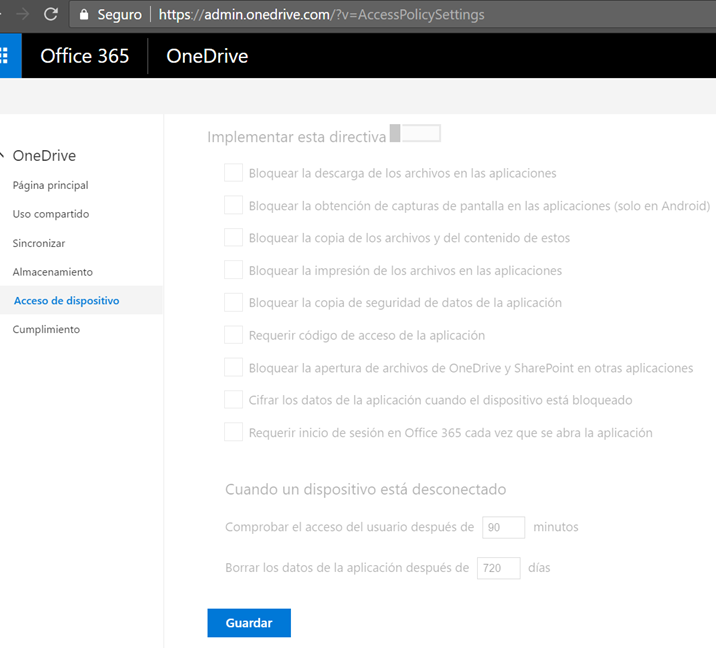

Habilitar Information Right Management

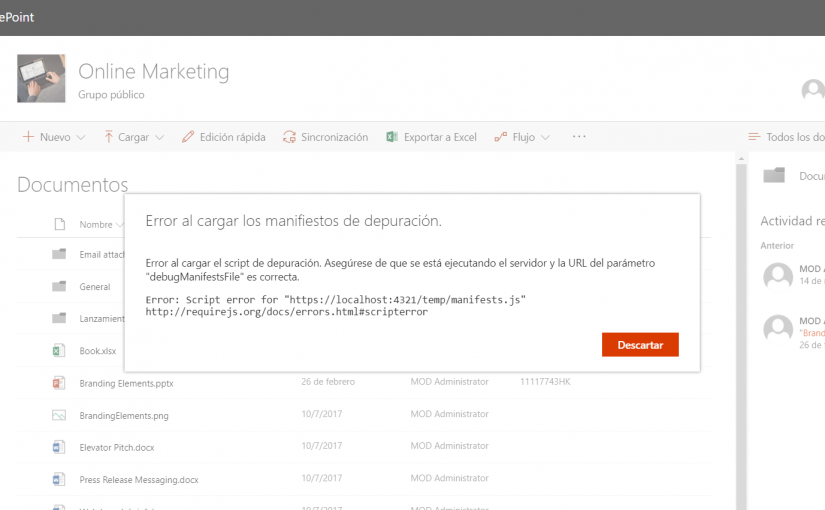

IRM es un servicio de Office365 permite utilizar ARM sobre SharePoint Online. Al habilitarlo, podremos definir sobre qué bibliotecas de documentos deseamos que se aplique la protección de RMS.

Al adquirir un tenant de Office365, por debajo dispondremos de una cuenta de Windows Azure con la que poder configurar tanto WAAD como ARM, por lo que no será necesario adquirir una subscripción adicional de Windows Azure para poder utilizar IRM.

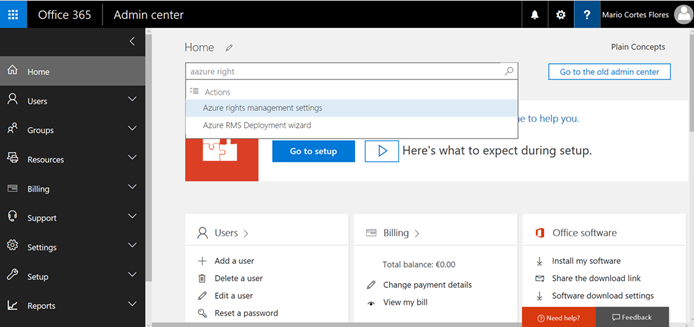

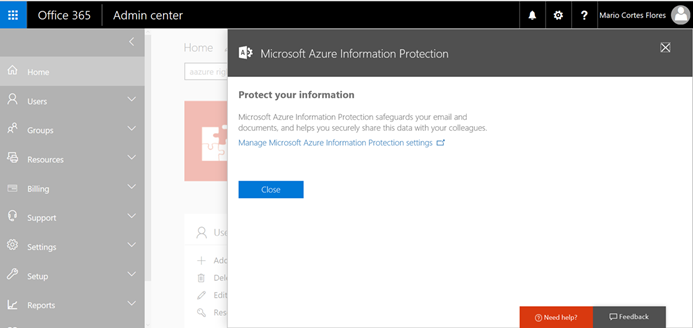

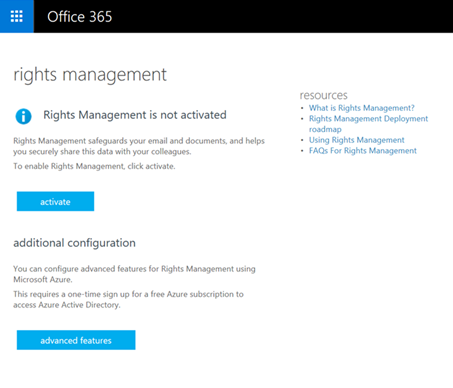

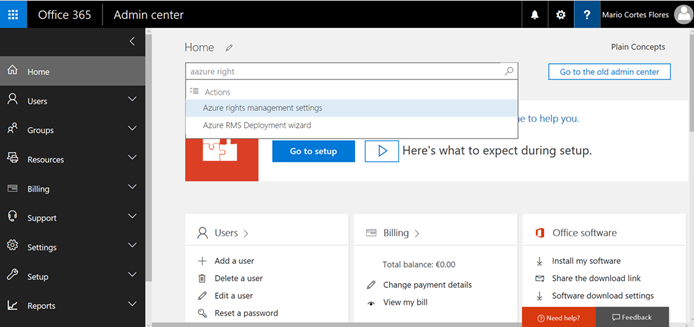

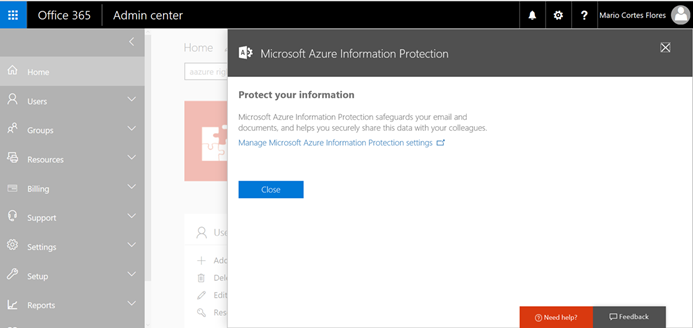

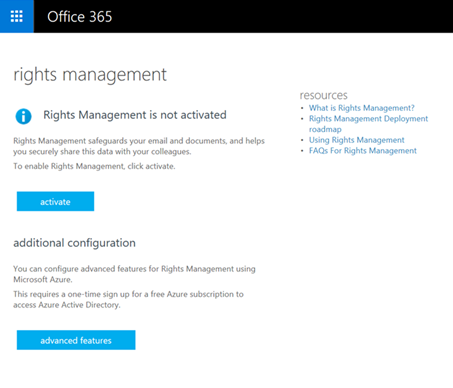

Para habilitar IRM debemos activar el servicio de ARM desde el panel de administración de Office365. Lo más sencillo es utilizar el buscador introduciendo «azure Right», nos llevará a la página de configuración de ARM de Office365, desde la que pulsaremos en «Activar».

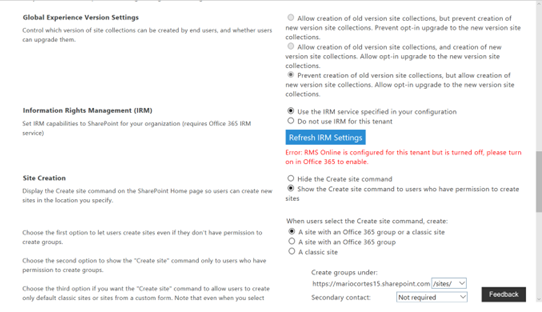

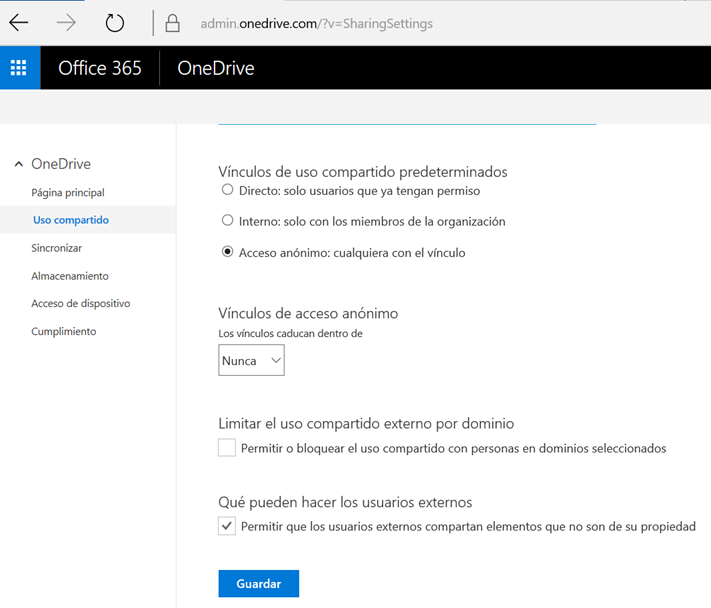

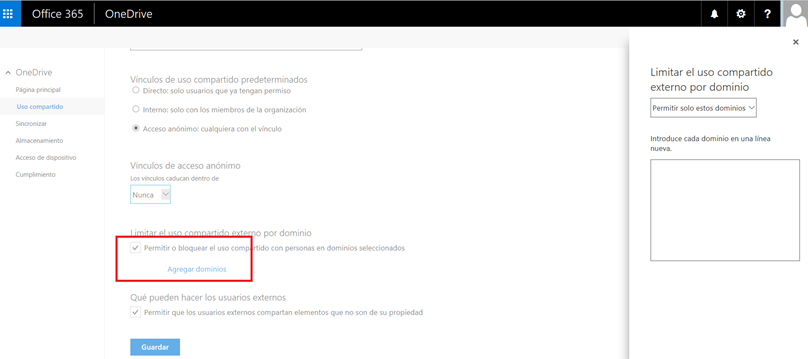

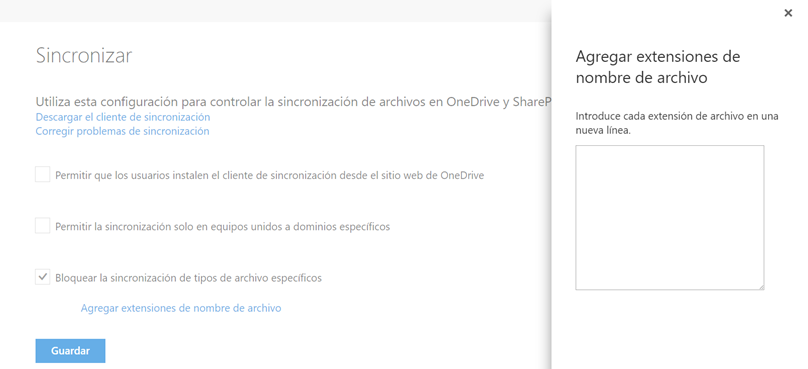

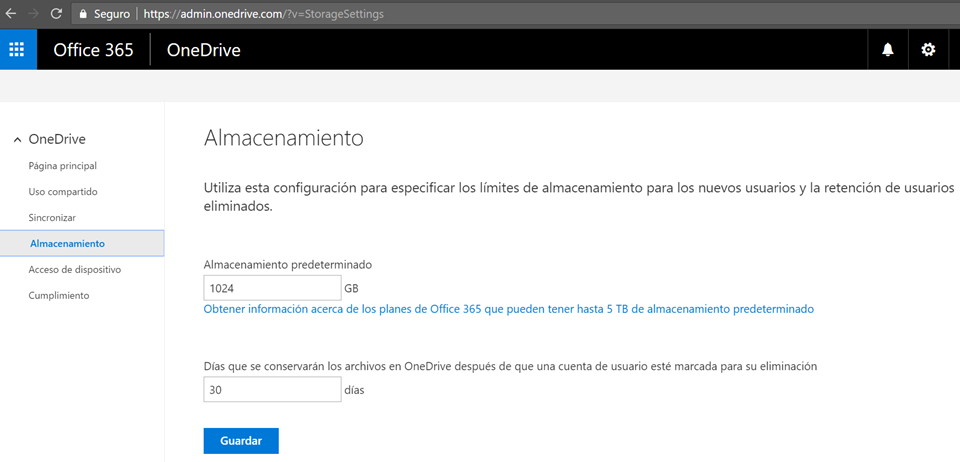

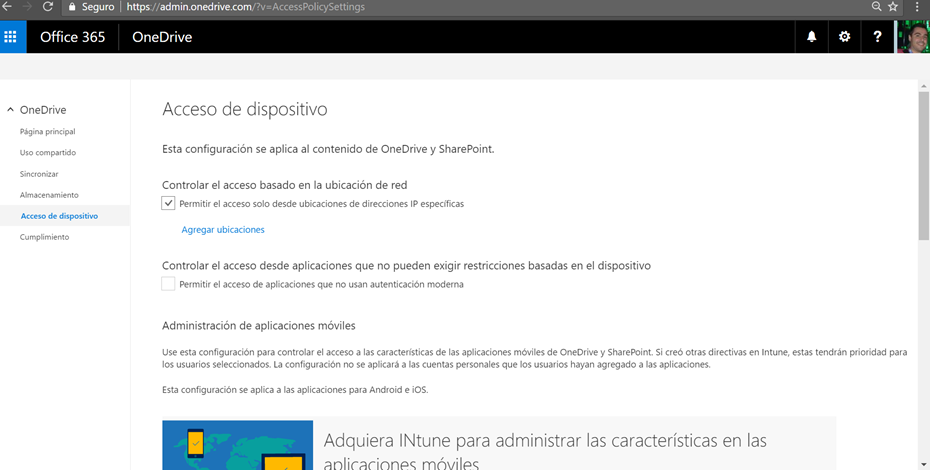

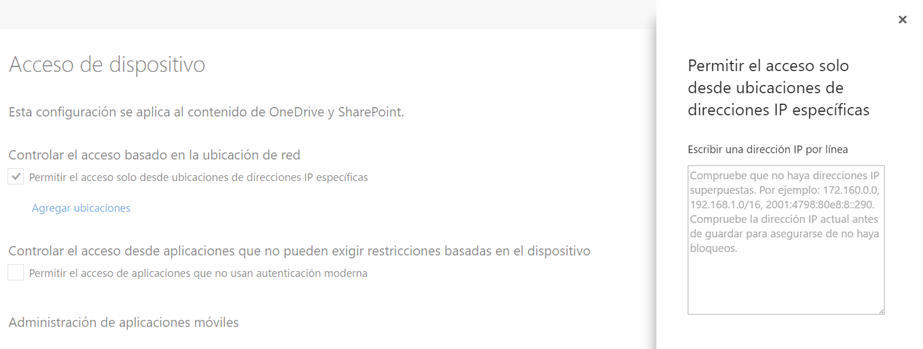

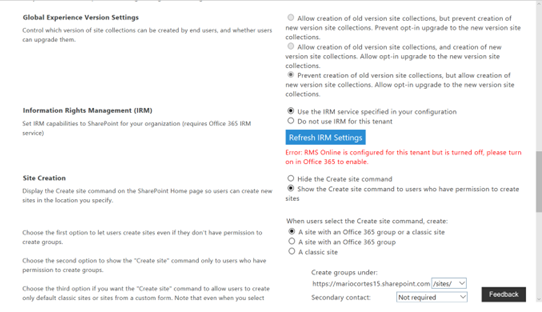

A continuación, accederemos a la configuración de SharePoint Online, desde la sección de configuración encontraremos un apartado desde el que poder activar IRM. Debemos tener en cuenta que al activar IRM por primera vez, tarará unos 10-15 minutos en finalizar su activación.

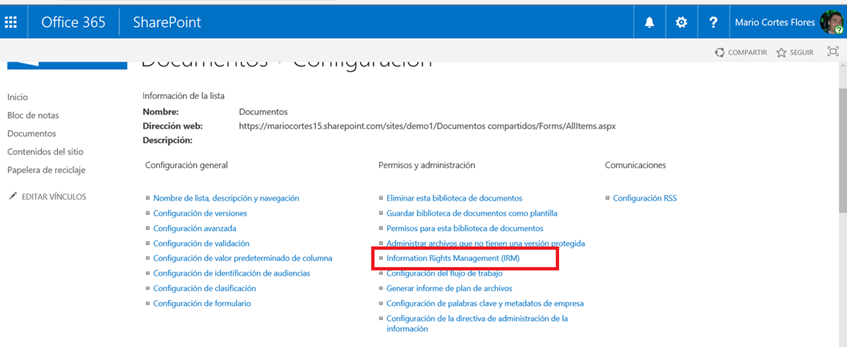

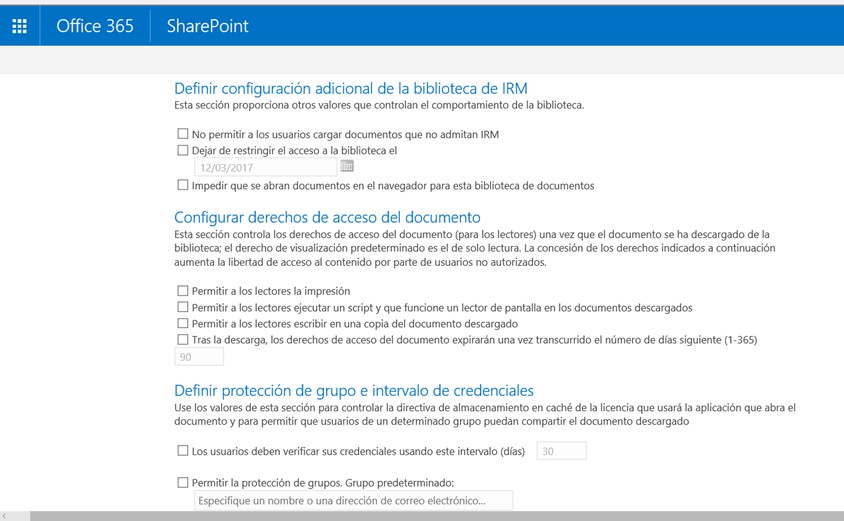

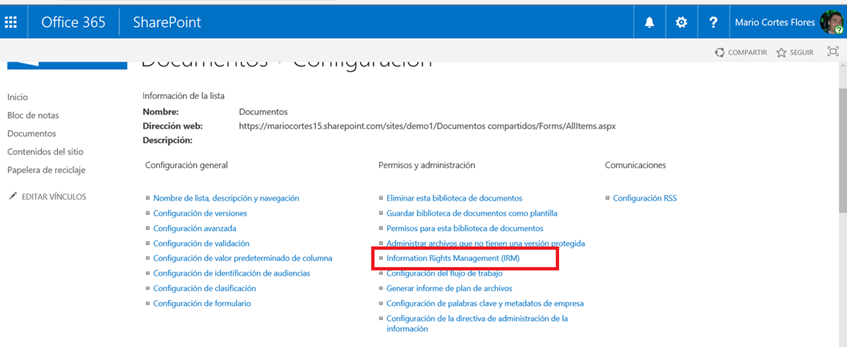

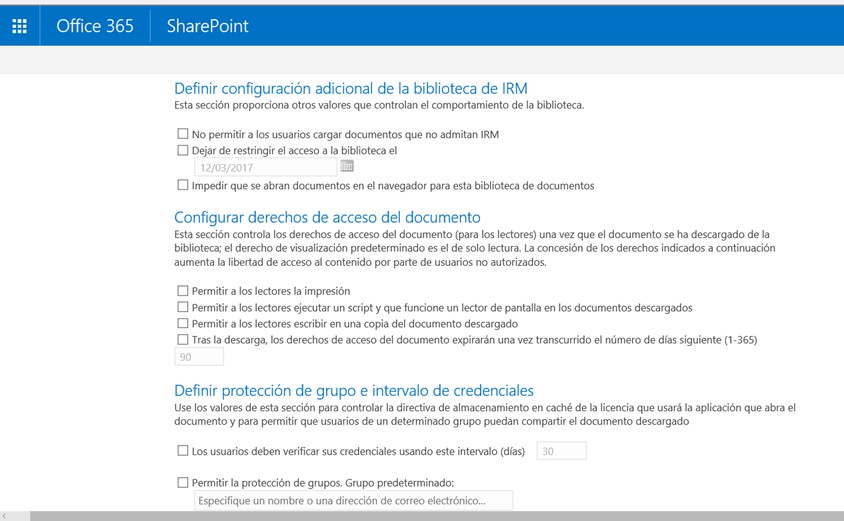

Una vez activado, encontraremos en la página de configuración de las bibliotecas de documentos una nueva opción del tipo «Information Right Management (IRM)» desde la que podremos activar IRM para todos los documentos almacenados en la biblioteca. En ocasiones puede que esta opción tarde en propagarse en las bibliotecas. Desde esta opción podremos configurar la plantilla que aplicará solo a los documentos almacenados en la bilbioteca

Al guardar un documento en la biblioteca, éste quedará protegido con la política definida en la plantilla. De modo que, aunque compartamos el fichero o lo descarguemos, siempre se aplicará la política definida desde IRM. En el caso que tengamos documentos almacenados previamente a activar IRM, éstos no estarán protegidos, por lo que deben editarse de nuevo para que se aplique IRM.

Del mismo modo, al acceder a nuestro documento desde un dispositivo móvil, el cliente Office aplicará las mismas medidas de seguridad que para el cliente de escritorio.