Después de la salida de la última versión 6.4 del DotNetNuke Azure Accelerator que, recordemos, añade soporte para alta disponibilidad de tus sitios web con DotNetNuke en Azure, llega el momento de probar opciones de autoescalabilidad para ajustar la capacidad a la demanda y como no, ahorrar en costes.

Después de la salida de la última versión 6.4 del DotNetNuke Azure Accelerator que, recordemos, añade soporte para alta disponibilidad de tus sitios web con DotNetNuke en Azure, llega el momento de probar opciones de autoescalabilidad para ajustar la capacidad a la demanda y como no, ahorrar en costes.

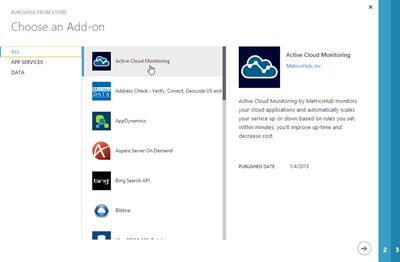

No sé si todos sabréis de una de las últimas adquisiciones de Microsoft. Se trata de la startup MetricsHub, cuyo principal foco es la monitorización y automatización de escalado de despliegues realizados sobre Windows Azure, para sacar el mayor partido posible a la flexibilidad y valor a nuestras soluciones en la nube. Lo mejor de esta adquisición es que como resultado final todos los clientes de Windows Azure pueden activar la versión preliminar de estos servicios a través de la Store de forma…GRATUITA!!!

Las características más destacables de estos servicios serían las siguientes:

| MetricsHub Dashboard | ActiveScale desde MetricsHub | Notificaciones |

| Completo cuadro de mandos con un resumen de los datos más importantes de tu servicio en la nube | ActiveScale mantiene tu servicio en condiciones cuando la carga aumenta, del mismo modo que decrementa los costes | Envío de alertas a través de correo electrónico e integración con PagerDuty |

Si quieres saber más sobre esta adquisición sigue este anuncio en los blogs de MSDN: “Microsoft Acquires MetricsHub”.

Si quieres saber más sobre esta adquisición sigue este anuncio en los blogs de MSDN: “Microsoft Acquires MetricsHub”.

En este artículo veremos un paso a paso sobre cómo activar la monitorización de nuestro sitio DotNetNuke desplegado sobre Windows Azure, así como habilitar las opciones de autoescalado y notificaciones para poder irnos a tomar tranquilamente una tapa de camarones a la playa mientras las máquinas trabajan por nosotros.

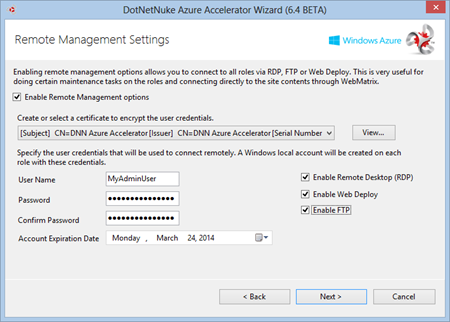

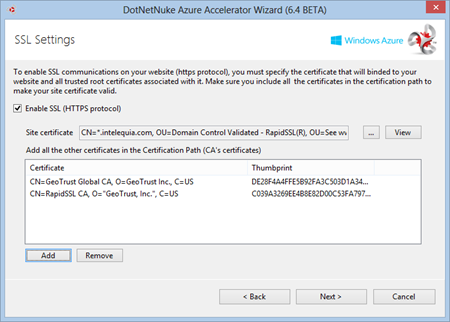

IMPORTANTE: para que las funciones de autoescalado funcionen correctamente, debes haber desplegado tu sitio web al menos con la versión 6.4 del DotNetNuke Azure Accelerator.

Activando MetricsHub en nuestra suscripción

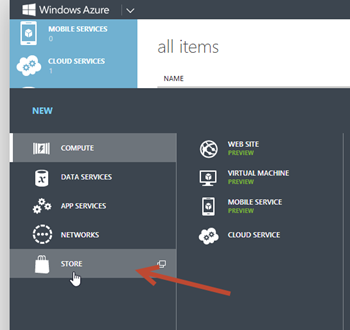

Para comenzar a examinar las opciones de autoescalado de nuestra instancia DotNetNuke sobre Windows Azure en modo PaaS (una instancia desplegada como un “cloud service” con el Accelerator, no como un Azure Website), lo primero que tenemos que hacer es habilitar las opciones de monitorización en nuestra suscripción. Para ello realizaremos los siguientes pasos:

- Iniciar sesión en la consola de administración de Windows Azure en https://manage.windowsazure.com

- En la barra de comandos inferior, pulsamos sobre “Nuevo” y luego en “Store”

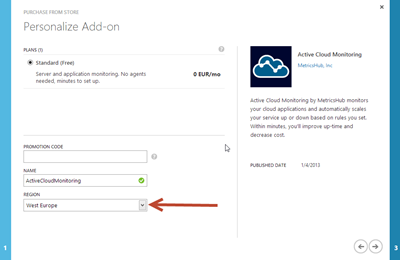

- En la pantalla de selección de Add-ons, buscar “Active Cloud Monitoring” (ahora mismo aparece como el primero de la lista)

- Al pulsar siguiente, nos congratula ver que efectivamente el servicio es GRATUITO. Pero OJO: en la región, indica la misma localización donde tienes ubicados tus servicios cloud, ya que de lo contrario puede incurrir en gastos de tráfico saliente desde tus cuentas de almacenamiento donde se está guardando la información de diagnóstico.

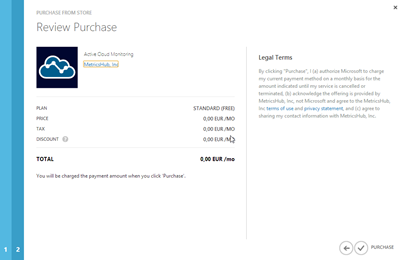

- Al pulsar siguiente, podemos volver a ver cómo el servicio es gratuito. Aún no se han ofrecido detalles de cómo evolucionará este servicio. Por ahora, el límite que he podido constatar es de que no admite monitorización de más de 150 servidores, límite más que aceptable.

- Al pulsar sobre finalizar, se comienza a desplegar nuestro servicio “Active Cloud Monitoring”, y al cabo de unos segundos ya está todo listo para comenzar a configurar la monitorización

- Al pulsar sobre el Add-on, nos lleva al Dashboard del servicio en Azure, aunque no será desde este portal donde accedamos a toda la información. Para hacer esto último, pulsamos sobre el enlace de visitar la web de “MetricsHub, Inc” para los pasos siguientes:

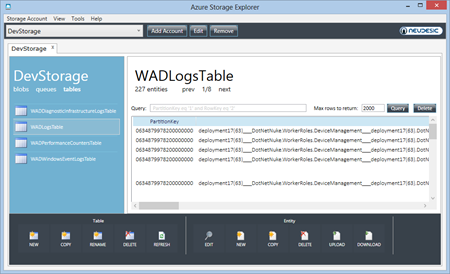

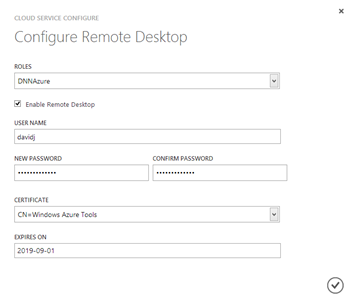

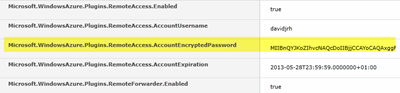

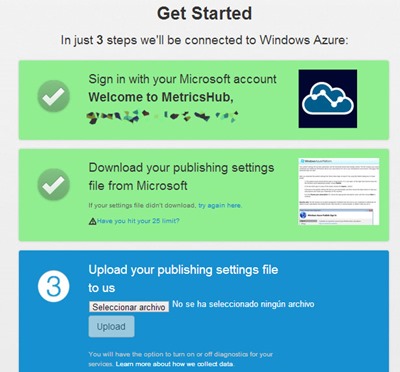

- Una vez en el sitio de MetricsHub, el primer paso es configurar qué subscripciones y/o servicios queremos monitorizar. Para ello es necesario que subamos el fichero “.publishsettings” generado por nuestro portal (que contendrá un certificado de administración serializado y los ids de suscripción que puede administrar). Este proceso se realiza en dos pasos automáticos siguiendo las instrucciones en pantalla

- Llegó la hora de indicar qué suscripciones y/o servicios queremos monitorizar. Seleccionamos los que queremos –más tarde podremos añadir o quitar desde las opciones de administración de la cuenta- y le damos al botón de comenzar, proceso que tarda unos minutos en finalizar.

Por el momento el servicio monitorizará cloud services (PaaS), Windows Azure Websites, espacio en cuentas de almacenamiento y máquinas virtuales (IaaS). Para estas últimas, tendrás que hacer el paso adicional de instalar un agente local que envíe los datos de monitorización. Como el DNN Azure Accelerator funciona sobre PaaS, no tendrás que realizar ninguna operación adicional de este tipo.

Jugueteando con la monitorización

Una vez que está todo configurado, es el momento de permitirle unos minutos al servicio para que comience a obtener los datos de diagnóstico. Una de las cosas que me llama la atención es que toda la interfaz de usuario se ha implementado mediante “Responsive design”, con lo que puedes acceder desde cualquier dispositivo móvil sin problemas ya que éstas se ajustan dinámicamente al tamaño de pantalla en cada dispositivo.

Una vez que le hemos dado tiempo a obtener datos, veremos como las gráficas de monitorización comienzan a funcionar dentro de cada servicio.

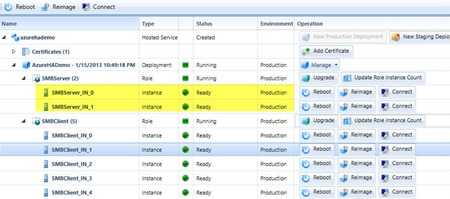

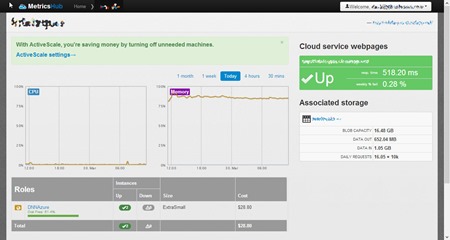

Como ejemplo, veamos la monitorización de un site de DNN desplegado en modo de alta disponibilidad con un mínimo de 2 instancias ExtraSmall. Veremos 3 niveles de monitorización de un servicio cloud –que podremos personalizar añadiendo más o menos datos a las gráficas y tablas de datos-.

El primer nivel de monitorización es a nivel general del servicio cloud:

Como vemos, el uso de memoria está bastante ajustado ya que en el ejemplo usamos máquinas ExtraSmall con sólo 768Mb de RAM.

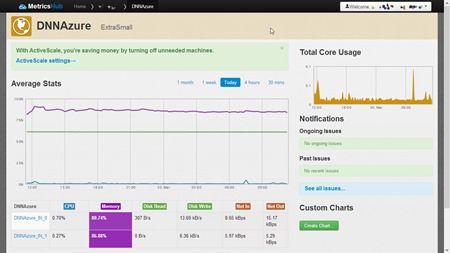

Al pulsar sobre el role “DNNAzure” accedemos al segundo nivel de monitoración a nivel de Role, donde podemos a nivel general las estadísticas para cada uno de los roles de uso de CPU, memoria, operaciones de lectura y escritura en disco así como tráfico de red entrante y saliente, todo en una sola pantalla muy bien consolidado.

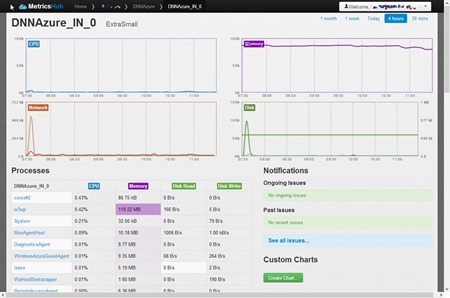

Por último, al pulsar sobre el nombre de una de las instancias de role, por ejemplo “DNNAzure_IN_0”, accederemos al tercer nivel de monitorización a nivel de instancia, donde podremos monitorizar hasta a nivel de proceso!!!

Habilitando el autoescalado con ActiveScale

Bueno, la tapa de camarones y la caña están servidas sobre la mesa y queremos tomárnosla tranquilamente. ¿Qué hacemos? Pues activamos el autoescalado para no tener que preocuparnos de si el rendimiento del sistema es el adecuado a la vez que reducimos los costes a la carga de cada momento.

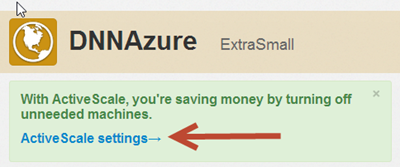

Para ello, accedemos a la configuración de ActiveScale desde el nivel 1 (cloud service) o nivel 2 (role) de monitorización del cloud service:

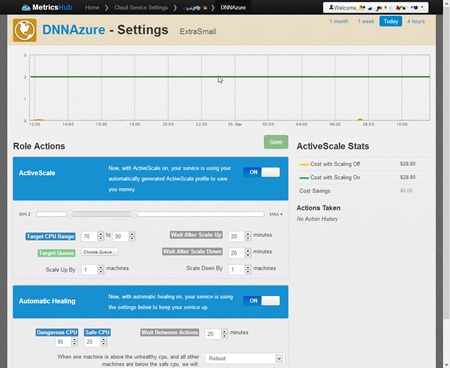

Y aquí las opciones más interesantes del servicio, no sólo porque permiten autoescalado automático basándose en el uso del site, sino que además permite habilitar tareas automáticas de mantenimiento de salubridad del sistema –que denominan “Automatic Healing”, como por ejemplo, reiniciar una instancia de role si se está por encima de un umbral de CPU durante un tiempo determinado, etc.

Habilitando las notificaciones

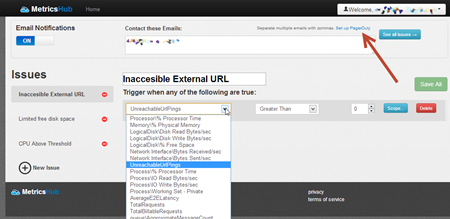

Bueno, además de que el sistema se ajuste a la carga, se autorecupere, etc. queremos recibir notificaciones de alerta por correo electrónico, por SMS, iOS messages, etc. si alguno de los servicios sufre algún incidente. ¿Qué hacemos? Alegremente vemos que este servicio también está incluido dentro de MetricsHub. Para habilitarlo, accedemos al menú de notificaciones desde la página de inicio pulsando sobre el menú “All Issues”.

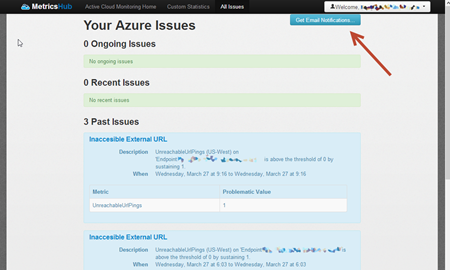

Desde aquí podemos ver el histórico de incidencias en todos los servicios, tanto actuales como pasadas:

Pulsando sobre el botón de “Get Email Notifications…” podemos configurar cada una de las reglas para el envío de alertas por correo electrónico. Las opciones de activación de estas reglas se pueden parametrizar a través de la supervisión de umbrales de contadores, además de poder combinarlos entre ellos para la configuración de una regla:

Para acceder a la configuración de notificaciones por SMS, etc. simplemente tienes que crear una cuenta en PagerDuty. Este servicio es de pago, contando con una trial de 30 días.

Conclusión

Después de haber puesto en marcha un ejemplo de despliegue y hacer algunas pruebas de carga sobre el sistema he podido ver que efectivamente el servicio autoescala hacia arriba y abajo pasado el tiempo configurado. Las notificaciones llegan como se esperan y el detalle de las mismas es muy bueno. Acceder al interfaz de usuario desde dispositivos móviles cuando no estás delante de tu PC de sobremesa es genial, sobretodo cuando se comporta tan bien mostrando gráficas y todo tipo de detalles.

Recordando que este servicio se ofrece en modo “preview” de forma gratuita, sólo queda esperar qué se nos ofrecerá en un futuro. Yo por ahora, “lo compro” ![]()

Me voy a por la tapa de camarones.

Un saludo y Happy Coding!

.png)