BitLocker es una tecnología de cifrado a nivel de unidad disponible desde Windows 7 Enterprise. En un principio, solo se podía activar en ediciones Enterprise y su administración era a través de directivas de grupo; sin embargo, el producto evolucionó en cuanto a características y pasó a ser parte de Pro en Windows 8/1 en adelante, además de agregar administración desde Microsoft BitLocker Administration and Monitoring (MBAM), consola que me permitía gestionar todas las operaciones de una forma mucho más productiva que simples directivas de grupo.

Con la evolución de Microsoft Intune y la nueva era de escritorio moderno, la administración de BitLocker ahora se está llevando a la nube para mayor simplicidad y aunque ya Microsoft anunció varias características interesantes que vienen pero no están listas, ya es posible aprovechar otras tantas funcionalidades desde Intune.

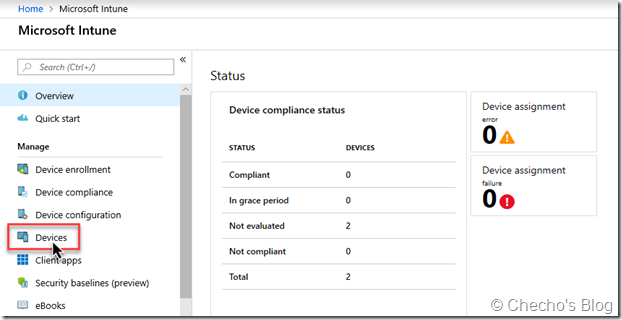

En este artículo vamos a configurar Intune para activar un cifrado básico en todos los equipos Windows 10 que estén registrados.

Requerimientos

-

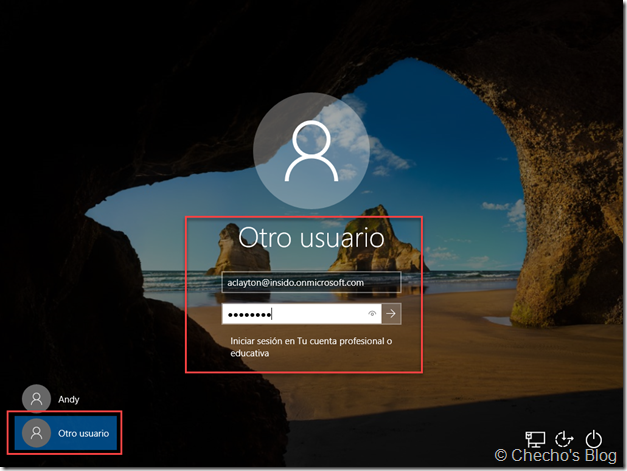

Tener el dispositivo Windows registrado en Microsoft Intune

-

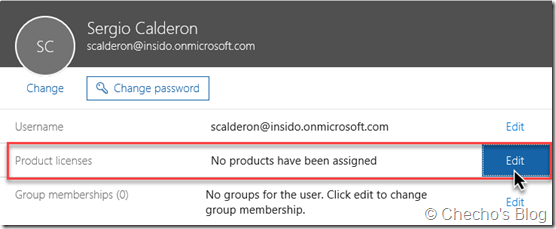

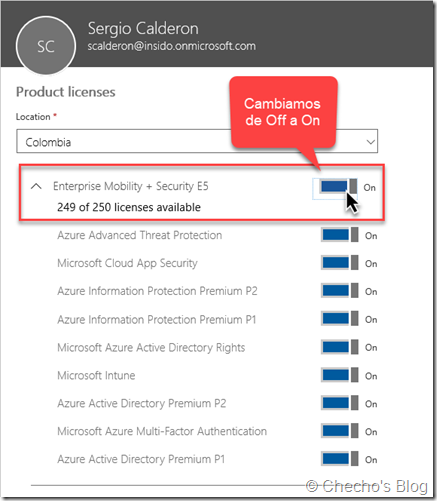

Licencia de EMS + Security o Intune de forma independiente

-

Tener instalado como mínimo Windows 10, versión 1803. Recomiendo 1903

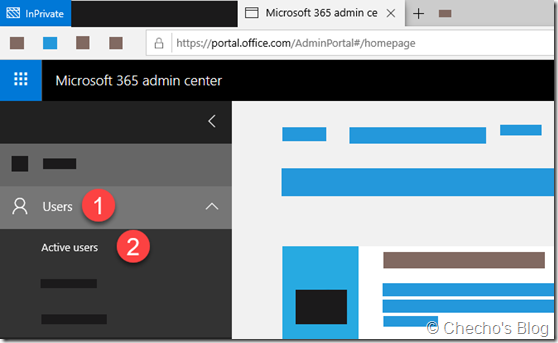

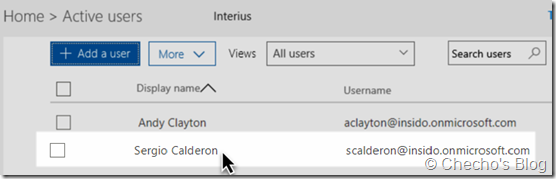

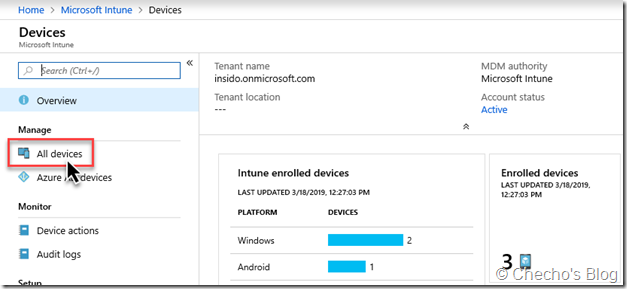

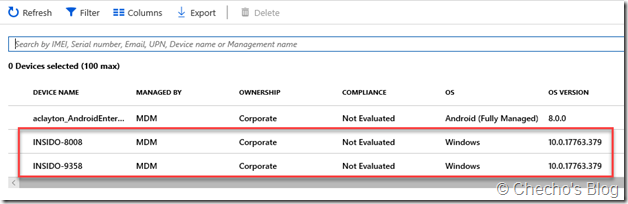

Grupo de dispositivos

Aunque la asociación de Intune suele hacerse hacia los usuarios que estén registrados, la directiva se aplica directivamente a cada dispositivo. Es por esta razón que debemos asegurarnos de tener un grupo que cumpla nuestras funciones de piloto antes de crear la directiva.

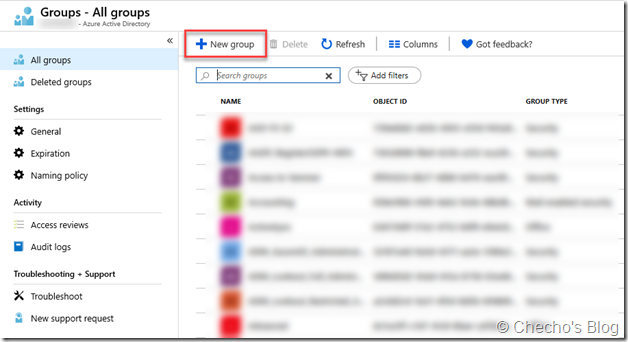

Para crear el grupo, ingresamos al portal de Azure, vamos al Azure Active Directory, luego en Groups y creamos un nuevo grupo haciendo clic en el botón superior de New group

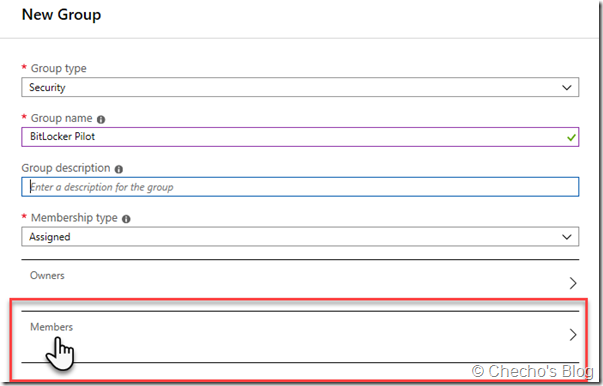

En la página de New Group, le indicamos un nombre a nuestro grupo de dispositivos, descripción opcional y luego hacemos clic en Members:

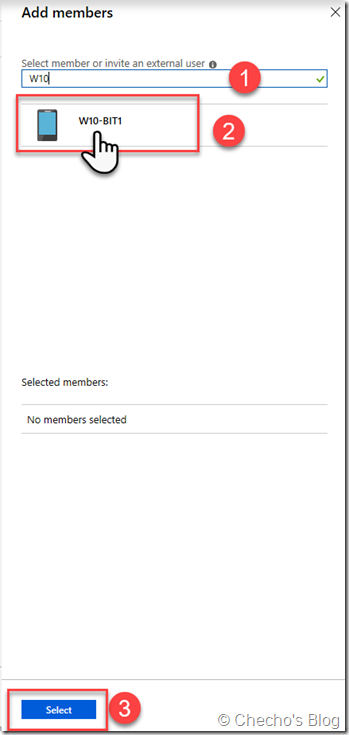

En la página de Members, buscamos el dispositivo por su nombre, hacemos clic sobre él y luego clic en el botón Select.

Nota: aquí es donde aprovechamos a agregar todos los dispositivos que recibirán la directiva.

De vuelta en la página de New Group, hacemos clic en el botón de Create para que el grupo quede agregado a Azure AD.

Creación de directiva

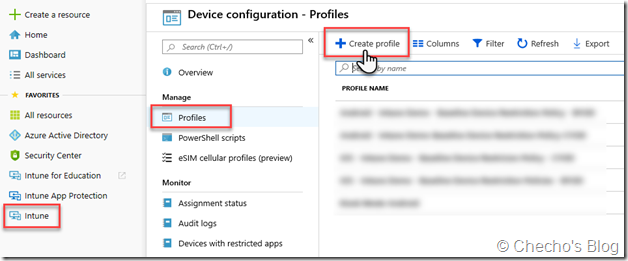

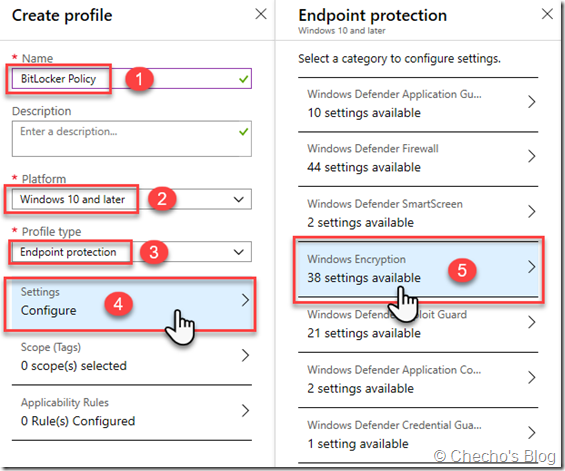

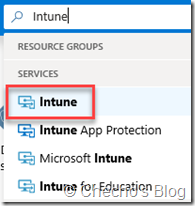

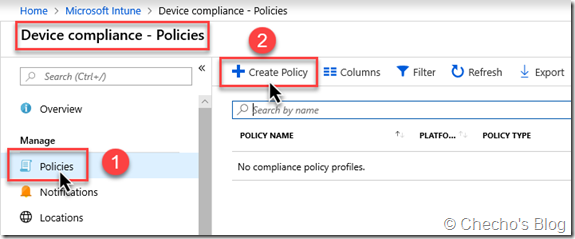

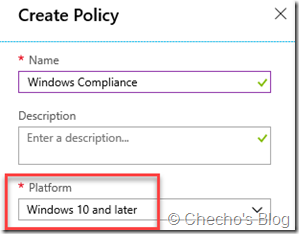

En el portal de Azure, vamos a Intune, luego Device Configuration, Profiles y hacemos clic en el botón de Create profile en la parte superior:

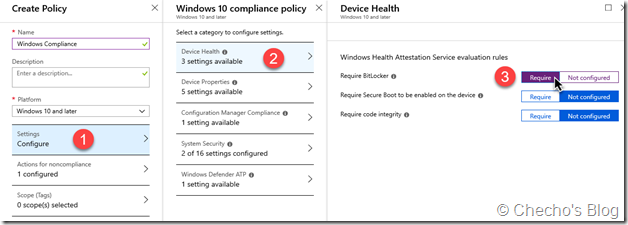

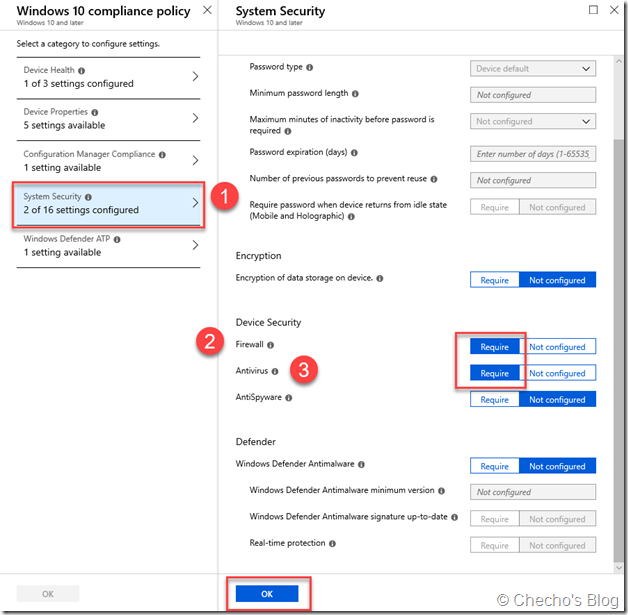

En la página de Create Profile, indicamos un nombre, seleccionamos Windows 10 and later como Platform, Endpoint protection como Profile type, le damos clic en el botón de Settings y finalmente escogemos Windows Encryption:

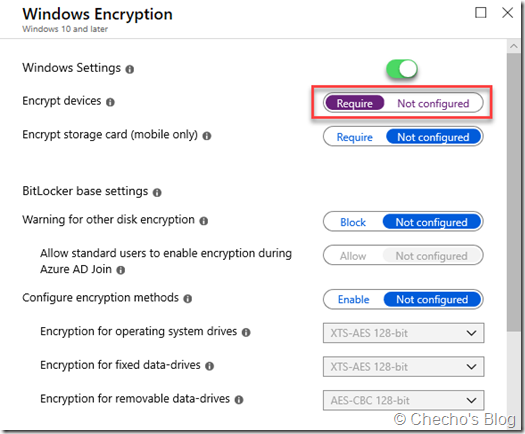

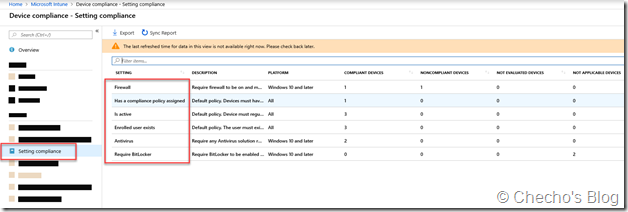

En el nodo de Windows Encryption es donde podremos configurar todas las opciones disponibles de BitLocker para unidades de sistema operativo y externas, esto incluye: recuperación, tipos de seguridad, mensajes opcionales, etc. Adicional a esto, hay otras tantas directivas OMA-URI disponibles para BitLocker, pero no entraremos en detalle aquí.

Para este artículo, vamos a empezar por habilitar el cifrado cambiando a Require la opción de Encrypt devices en la categoría de Windows Settings:

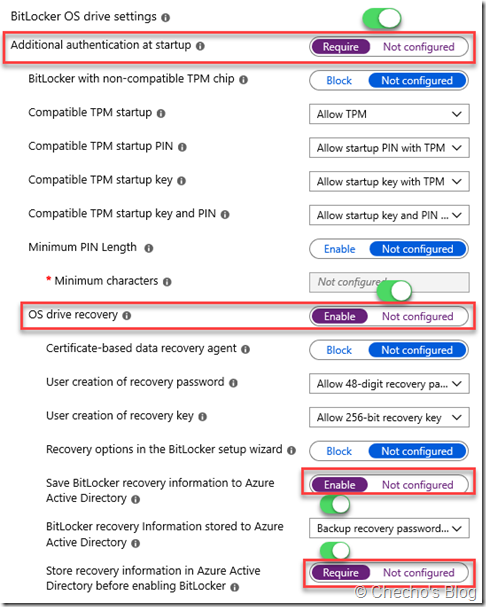

En la categoría de BitLocker OS Drive Settings, activamos lo siguiente:

Additional authentication at startup: Require

OS drive recovery: Enable

Save BitLocker recovery information to Azure Active Directory: Enable

Store recovery information in Azure Active Directory before enabling BitLocker: Require

Lo más importante a destacar aquí es que utilizaremos TPM con alguna de las opciones adicionales como PIN o llave y guardaremos la clave de recuperación en el objeto de Azure AD.

Hacemos clic en el botón OK de Windows Encryption al final del panel, luego OK en el panel de Endpoint protection y finalmente Create en la página de Create Profile para terminar.

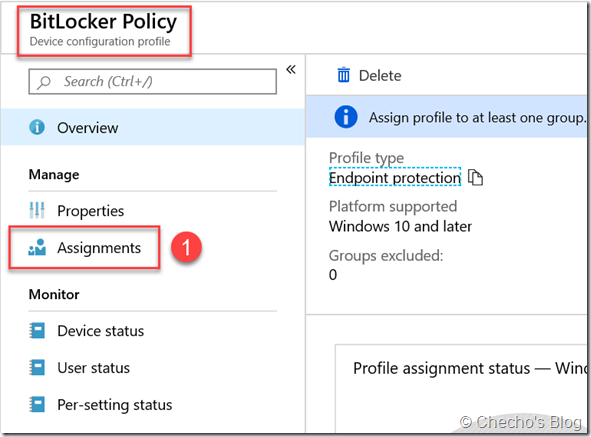

Asignación de directiva

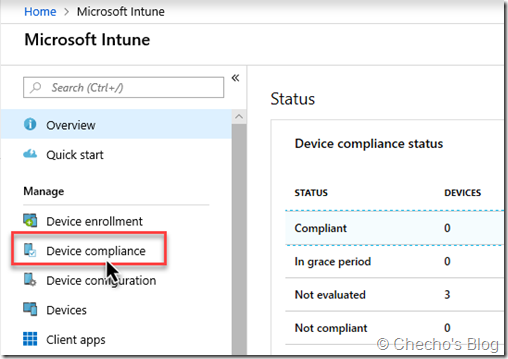

Como regla general en Intune, cada directiva que se cree debe asignarse a un grupo de usuarios o dispositivos para que pueda empezar a funcionar, muy similar al las directivas de grupo tradicionales.

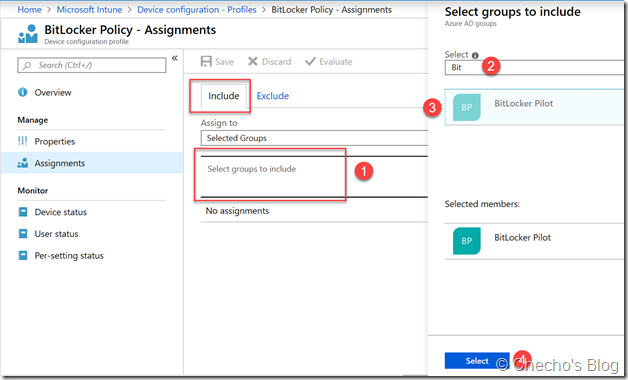

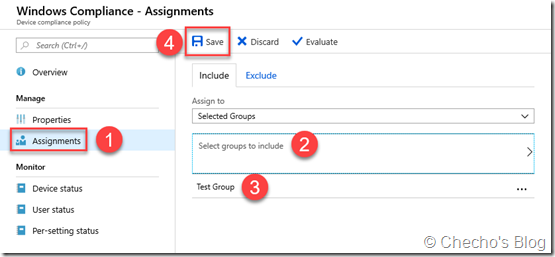

Para asignar la directiva, estando dentro de la política en cuestión, hacemos clic en Assigments:

En la página de Assignments, debajo de Include, hacemos clic en Select groups to include, buscamos nuestro grupo de dispositivos creados previamente, hacemos clic sobre él y luego clic en el botón de Select:

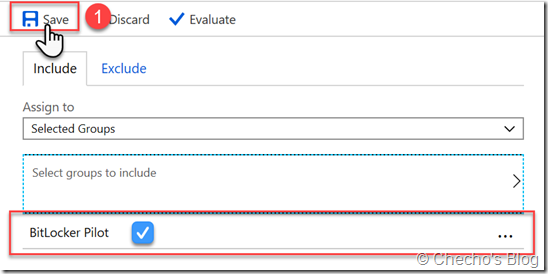

Por último, hacemos clic en el botón de Save que se habilitará luego de agregar el grupo:

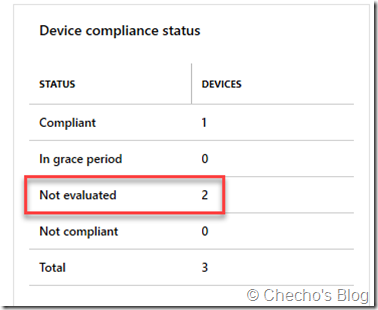

Pruebas funcionales

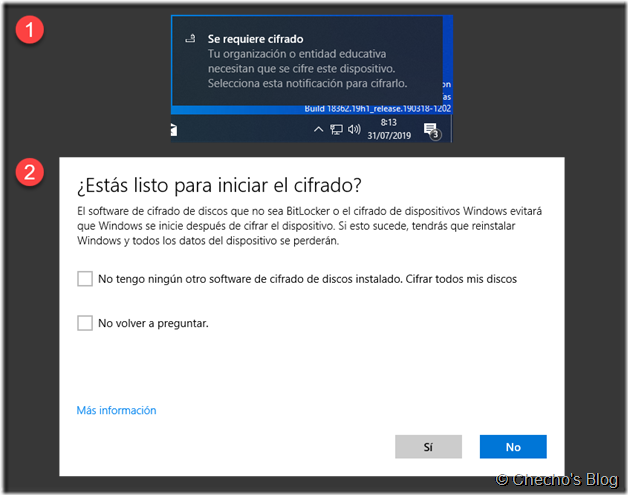

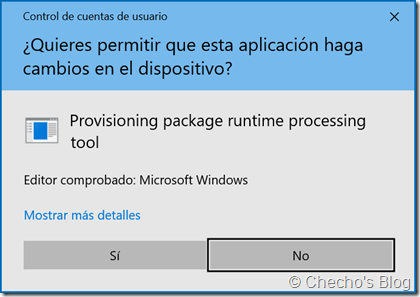

Si todo sale bien, en cuestión de minutos todos los equipos que pertenecen al grupo y reciben la política deberían indicar que es necesario hacer el cifrado de máquina:

En caso de que el usuario cierre el mensaje haciendo clic en el botón de No, el mensaje se volverá a mostrar después de un rato o de un reinicio. Si el usuario selecciona «No volver a preguntar», el cifrado no se iniciará y tampoco volverá a aparecer el mensaje.

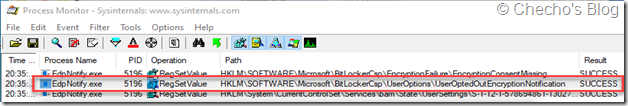

Infortunadamente, no he encontrado forma soportada de evitar que se pueda seleccionar esa opción o que al menos se pueda forzar a aparecer el cuadro de nuevo, la única manera fue recurriendo a Process Monitor y viendo qué hacía Windows al momento de escoger «No volver a mostrar»:

Como pueden ver, se crea un valor llamado UserOptedOutEncryptionNotification con un tipo de dato REG_DWORD y contenido de 1, es decir, habilitado en la sublcave:

HKEY_LOCAL_MACHINE\Software\Microsoft\BitLockercsp\UserOptions

Basta con eliminar ese valor y reiniciar o esperar un rato a que el cuadro vuelva a aparecer.

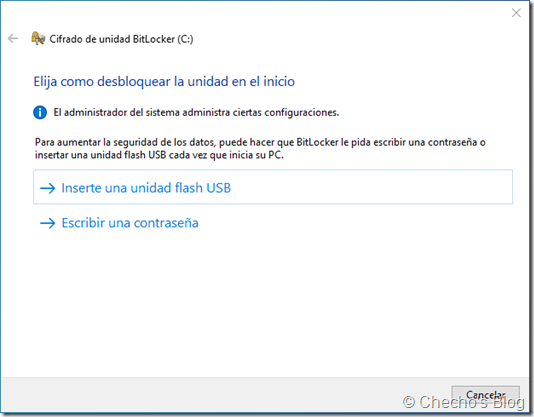

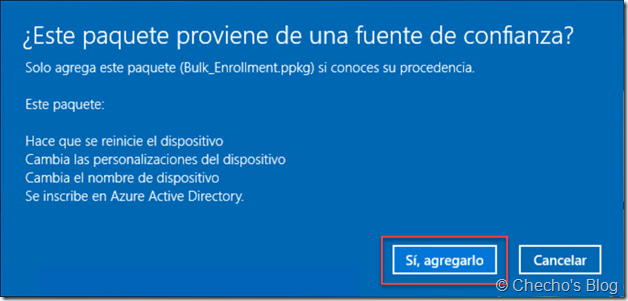

Como dato adicional, es necesario seleccionar la primera opción para iniciar el cifrado. Cuando presionemos Sí, Windows iniciará el asistente normal de cifrado de unidad de BitLocker:

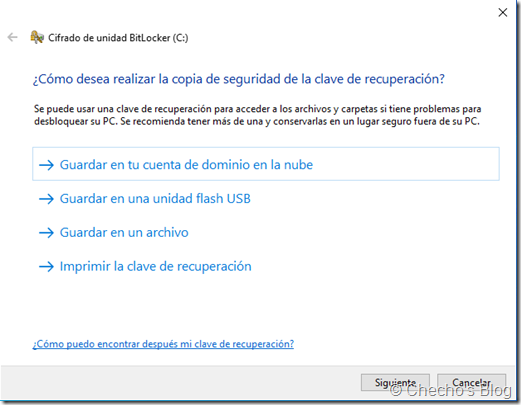

En el primer paso normalmente conviene utilizar una contraseña personal para desbloquearla, después escogemos el método de recuperación que deseemos:

*Nota: sin importar cuál escojamos, desde las directivas ya estamos obligando a que la clave de recuperación se guarde en la nube, es decir, la primera opción.

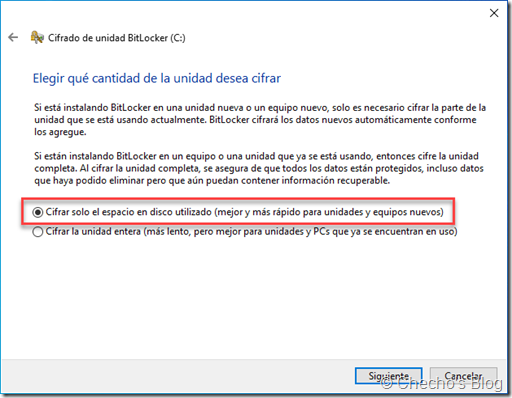

En la página de Elegir qué cantidad de la unidad desea cifrar, dejamos la opción predeterminada y hacemos clic en Siguiente:

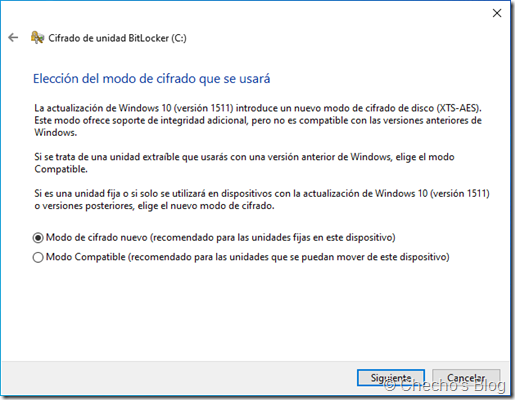

En la página de Elección del modo de cifrado que se usará, dejamos el de Modo de cifrado nuevo y clic en Siguiente:

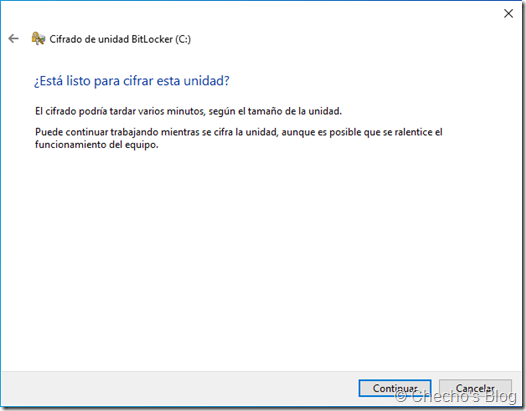

Finalmente, en la página de ¿Está listo para cifrar esta unidad?, hacemos clic en Continuar:

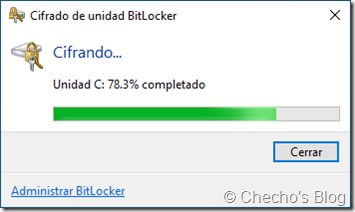

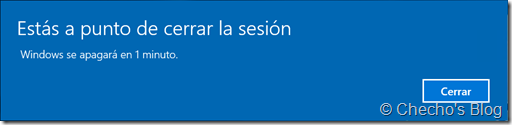

Solo nos queda esperar hasta que el cifrado se complete:

En un próximo artículo explicaré el proceso de recuperación que existe actualmente en caso de que el usuario tenga problemas para ingresar en un disco cifrado.

Saludos,

—Checho