Hace unos días, por cuestiones de trabajo, requería hacer un piloto en una empresa evaluando Windows 10 en modo S por el escenario de seguridad y rendimiento que presenta este modo. Sin embargo, tuve bastantes problemas para convertir una imagen a modo S, pues aunque existe la documentación, está incompleta y no tiene caso algunos detalles adicionales.

Para no tener que volver a pasar por esto (olvido fácilmente) y con el fin de compartir para otras personas que lo necesiten, voy a explicar el paso a paso con más detalles a continuación.

Si quieren leer algunos detalles técnicos sobre el modo S de Windows 10, pueden leer la descripción oficial en la documentación oficial de Microsoft.

Requerimientos

1. Imagen de Windows 10 en cualquier edición, ojalá 1903 en adelante

2. Crear una carpeta llamada C:\W10, y otra llamada C:\Mount

2. Tener instalado el ADK para Windows 10 y la actualización del SIM para el ADK

3. Equipo técnico en donde esté instalado el ADK para Windows 10

4. Equipo de prueba, físico o virtual, en donde se pueda probar Windows 10 en modo S

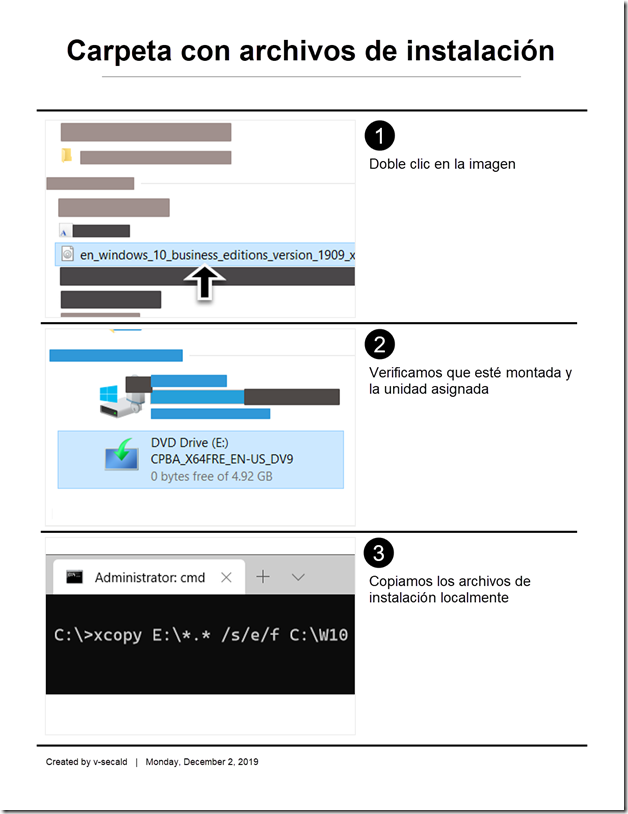

Paso 1: crear carpeta con archivos de instalación de Windows 10

Como necesitamos montar la imagen para activar el modo S, debemos copiar todos los archivos de instalación a una carpeta local. Para esto, hacemos lo siguiente:

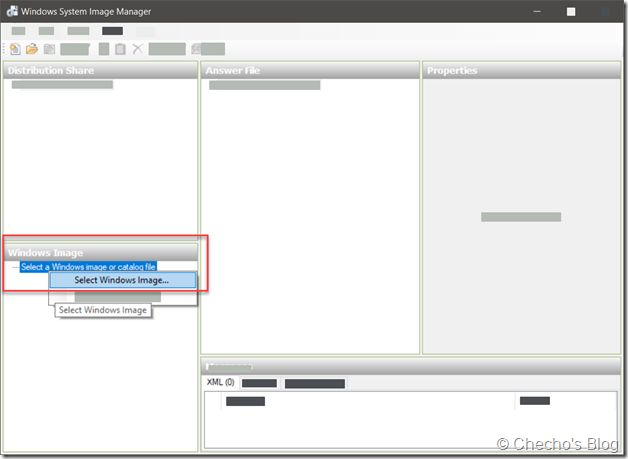

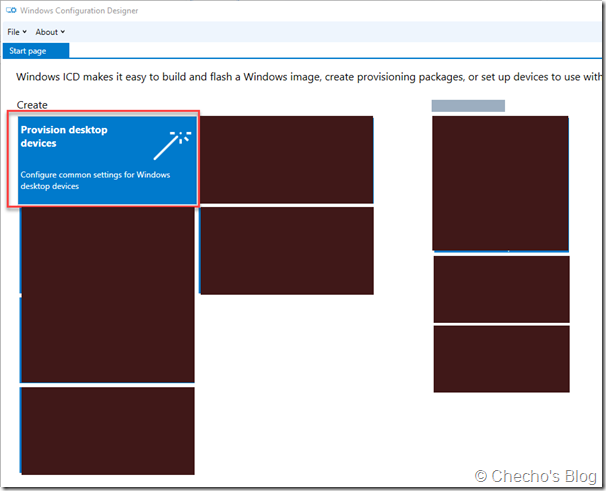

Paso 2: crear archivo de respuesta con SIM

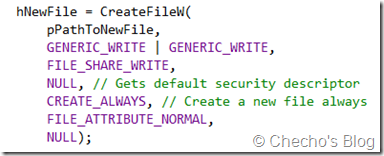

Lo siguiente será aplicarle un catálogo predeterminado a la imagen de Windows 10 Pro, con el fin de que solo pueda ejecutar aplicaciones y controladores que sean confiables para Microsoft, es decir, que vengan desde la tienda de Windows y algunas otras excepciones.

Para esto, ejecutamos el System Image Manager con privilegios elevados, nos ubicamos debajo del panel izquierdo que dice Windows image, clic derecho sobre Select a Windows image or catalog file y escogemos Select Windows image:

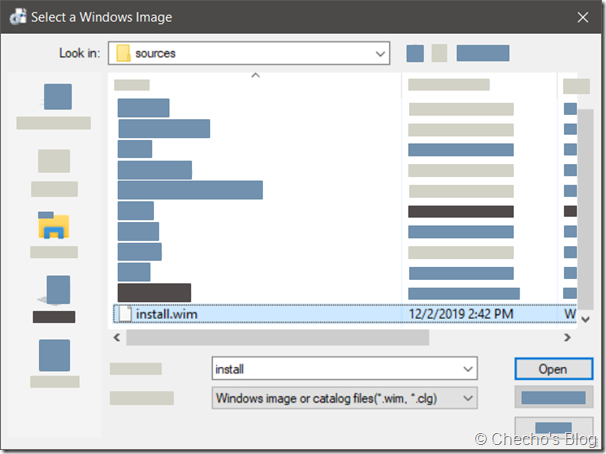

En la ventana de Select a Windows image, seleccionamos install.wim en nuestra carpeta de C:\W10\Sources y clic en Open:

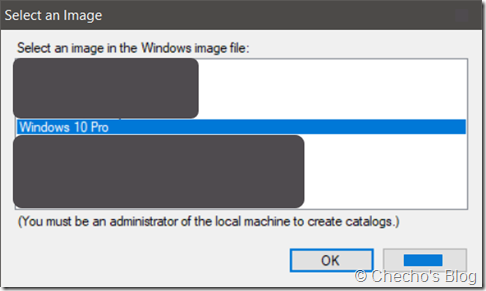

En la ventana de Select an image, escogemos Windows 10 Pro y clic en OK:

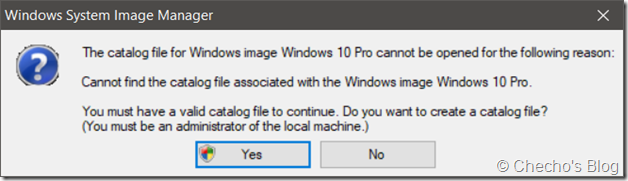

Clic en el botón de Yes para crear el catálogo:

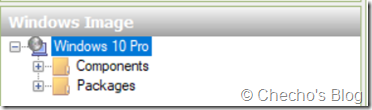

Una vez termine, debemos ver los nodos de componentes y paquetes:

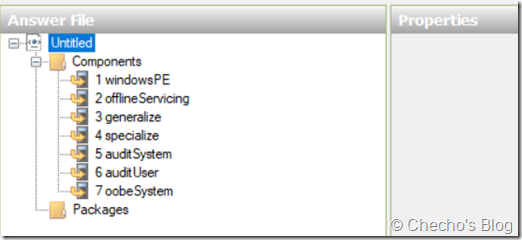

A continuación, presionamos las teclas CTRL + N y veremos que en el panel superior central de Answer file, se habrá creado un nuevo archivo de respuesta sin nada:

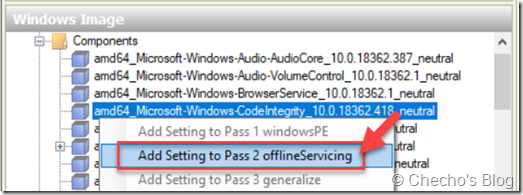

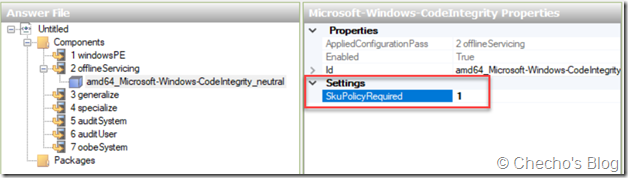

Luego de tener el catálogo y el archivo de respuesta, expandimos el nodo de Components en la parte inferior izquierda, buscamos amd64_Microsoft-Windows_CodeIntegrity y hacemos clic en Add Setting to Pass 2 offlineServicing:

En la parte superior, hacemos clic sobre el componente agregado al archivo de respuesta y en el panel derecho cambiamos el valor de SkuPolicyRequired de 0 a 1:

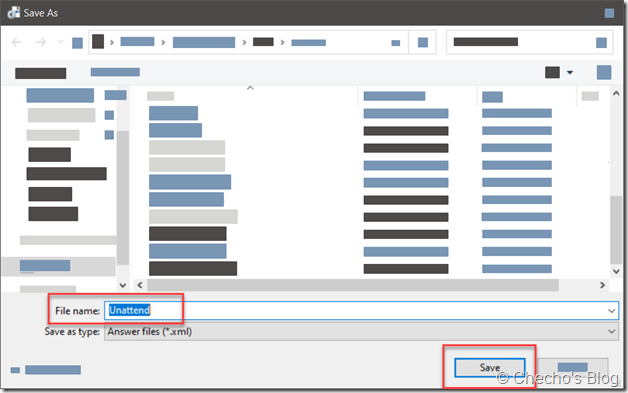

Por último, vamos a File, Save answer file, le ponemos el nombre de Unattend.xml y lo guardamos en alguna ubicación de fácil acceso, pues necesitaremos copiarlo después a la imagen:

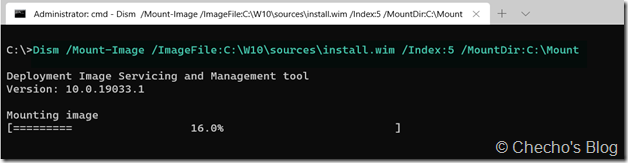

Paso 3: montar la imagen sin conexión

Una vez tengamos los archivos de instalación localmente, debemos montar la imagen en nuestra carpeta de C:\Mount con el fin de modificarla y activarle el modo S. Para esto, ejecutamos un símbolo del sistema con privilegios elevados y ejecutamos:

Dism /Mount-Image /ImageFile:C:\W10\sources\install.wim /Index:5 /MountDir:C:\Mount

El número del índice, es decir, 5, equivale a la imagen de Windows 10 Pro. Si quieren utilizar otra, deben hacer uso del parámetro /Get-WimInfo y consultar el índice adecuado

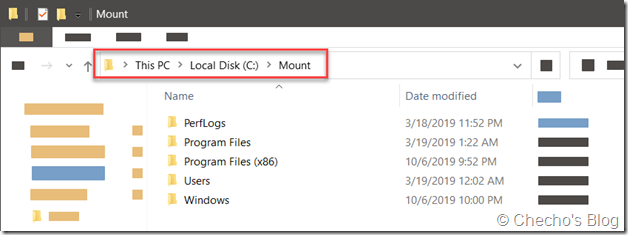

Podrán notar que la estructura de carpetas en Mount es muy similar a la de una instalación normal de Windows:

Paso 4: copiar y aplicar el archivo de respuesta a la imagen

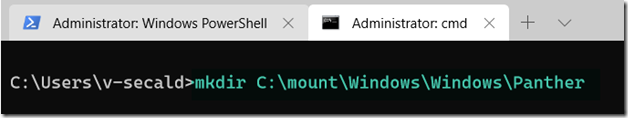

Primero copiamos la carpeta de Panther ejecutando desde el CMD:

mkdir C:\Mount\Windows\Windows\Panther

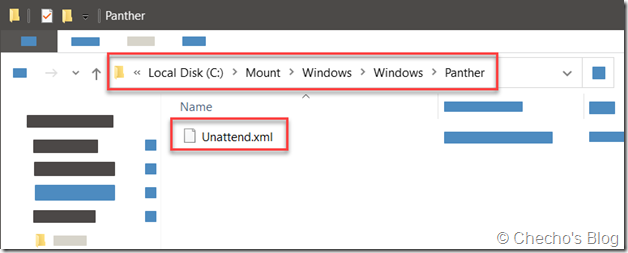

Segundo, copiamos el archivo de respuesta que creamos en el paso anterior a esta carpeta:

<

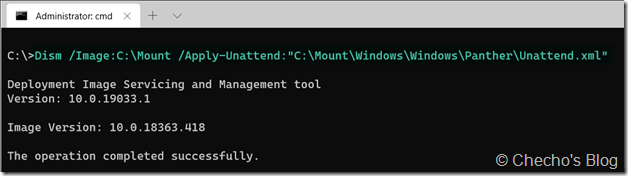

p align=»justify»>Tercero, aplicamos el archivo de respuesta a la imagen sin conexión desde el CMD:

Dism /Image:C:\Mount /Apply-Unattend:»C:\Mount\Windows\Windows\Panther\Unattend.xml»

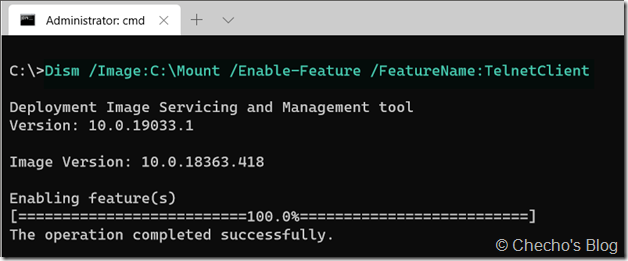

Opcionalmente, podríamos aprovechar algunas características útiles como Telnet:

<

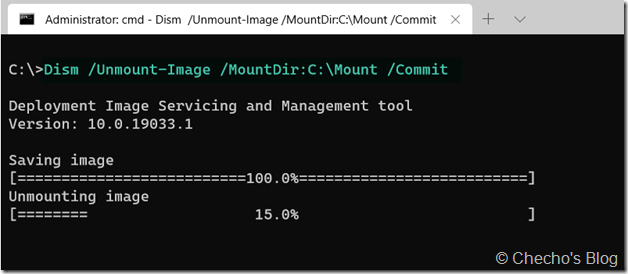

p align=»justify»>Por último, desmontamos la imagen aplicando cambios:

Dism /Unmount-Image /MountDir:C:\Mount /Commit

¡Listo! Solo nos queda definir el método de implementación.

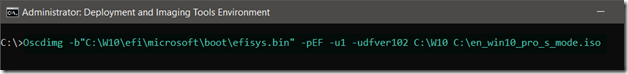

Paso 5: crear imagen ISO para UEFI

Ejecutamos el Deployment and Imaging Tools Environment con privilegios administrativos y luego creamos la imagen ISO corriendo:

Oscdimg -b»C:\W10\efi\microsoft\boot\efisys.bin» -pEF -u1 -udfver102 C:\W10 C:\en_win10_pro_s_mode.iso

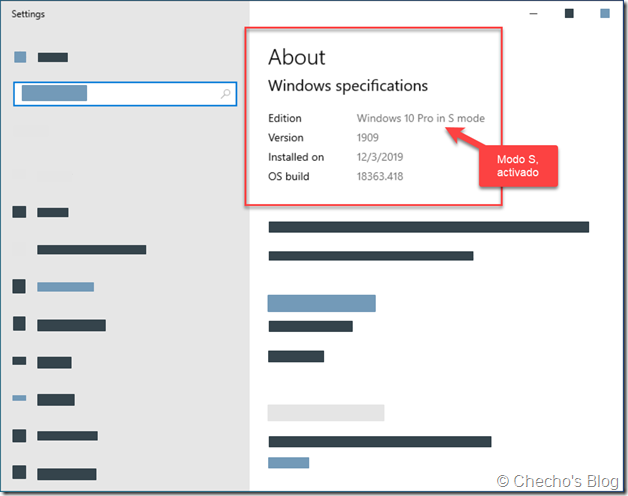

Paso 6: pruebas de instalación

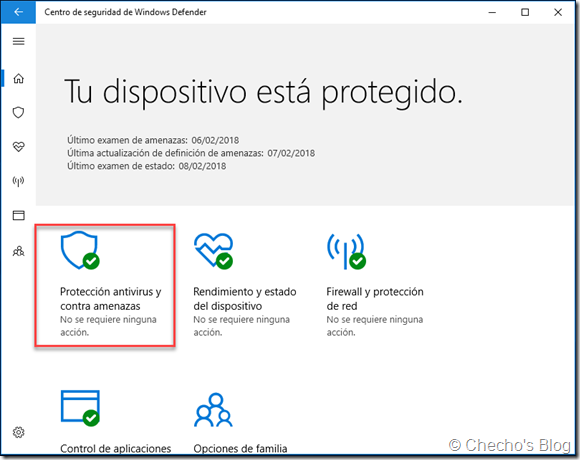

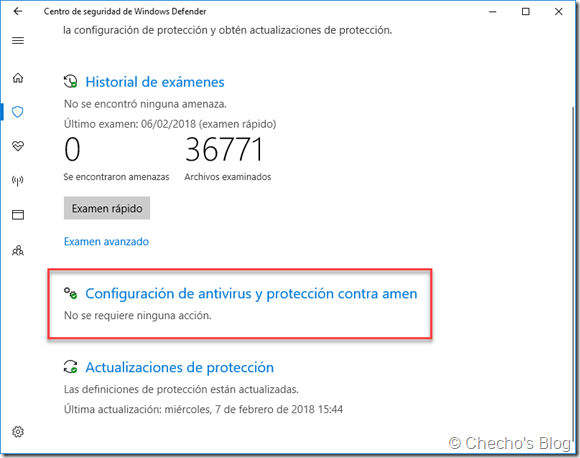

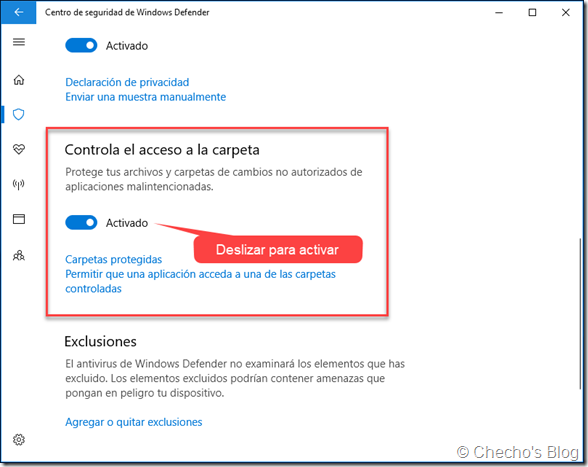

Finalmente, basta con realizar la instalación normal del sistema operativo y verificar que, efectivamente, el modo S quedó activado en las propiedades del sistema:

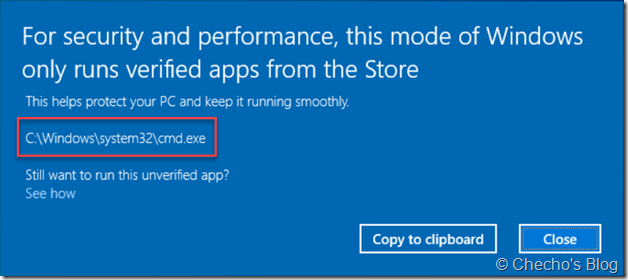

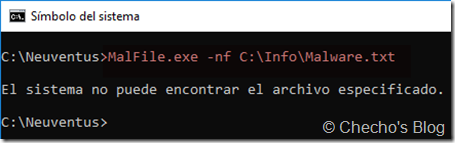

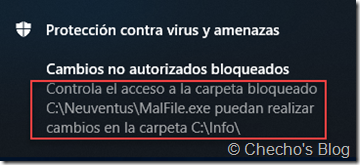

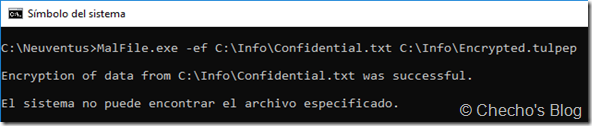

Cabe aclarar que Windows 10 en modo S no permite ni siquiera ejecutar varias aplicaciones integradas como CMD:

<

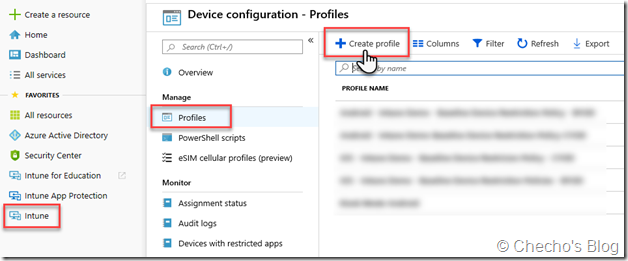

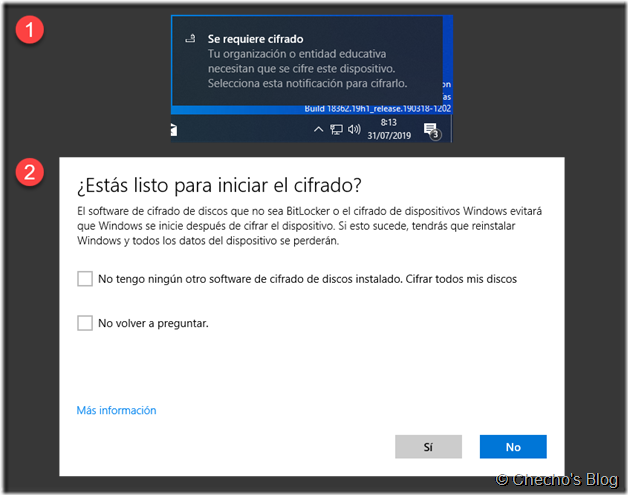

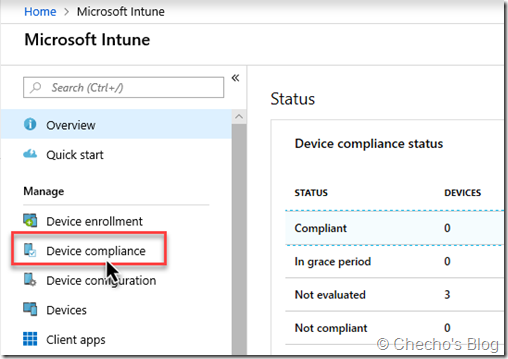

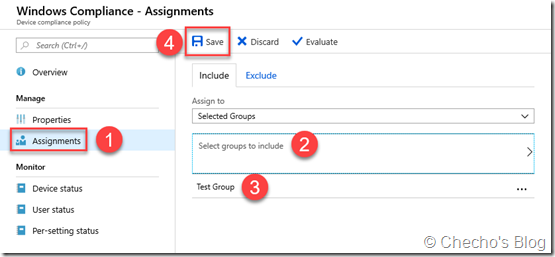

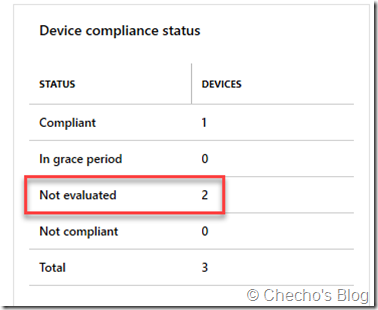

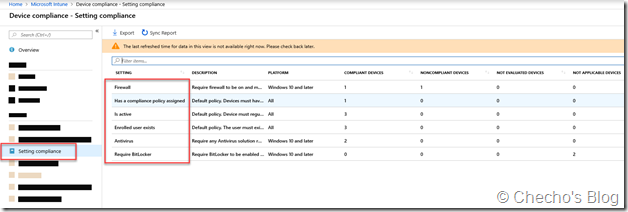

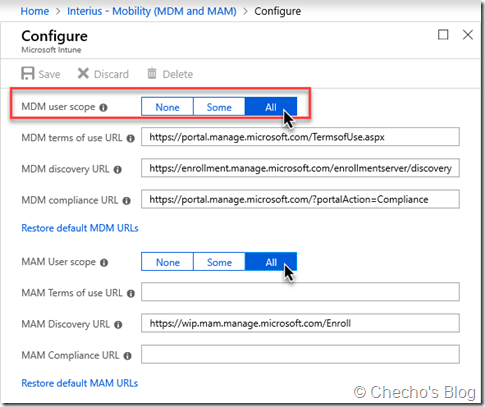

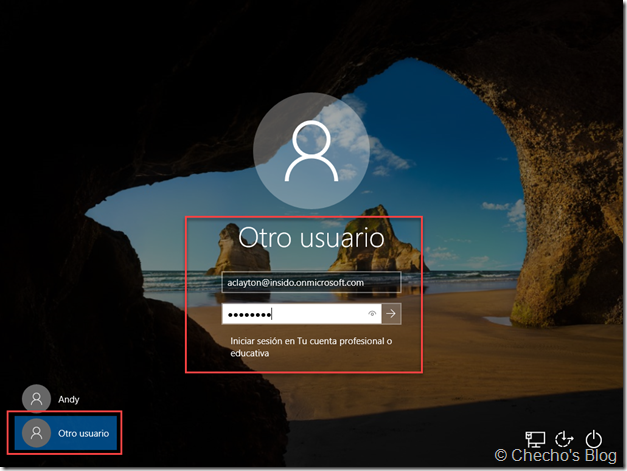

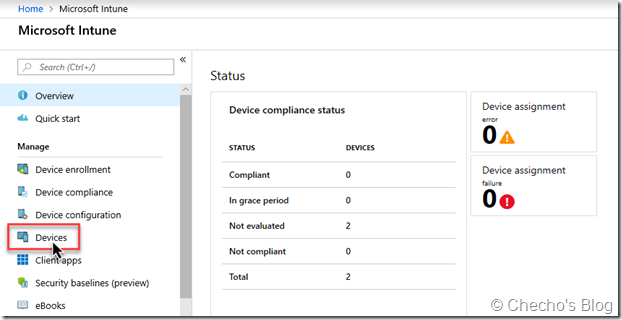

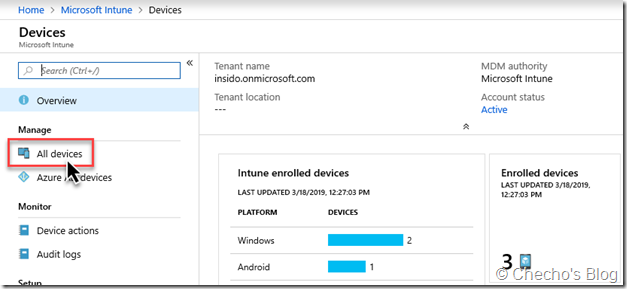

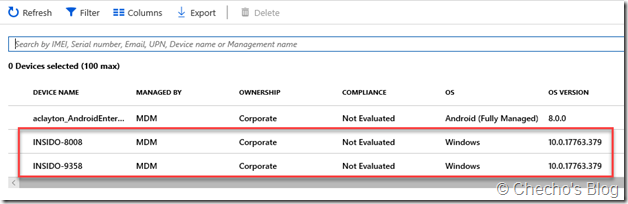

p align=»justify»>Como ven, solo permite aplicaciones que hagan parte de la tienda de Microsoft; no obstante, algunas aplicaciones como el nuevo Edge puede instalarse sin problemas. Adicionalmente, toda aplicación que se despliegue desde Intune a un equipo en modo S también se podrá instalar, pues se considera el MDM como una fuente confiable, tal cual como si fuese la tienda.