Hace algunos meses atrás, cuando Windows 8 alcanzó su etapa de Consumer Preview (Beta), estuvimos Explorando lo que venía de nuevo con respecto a BitLocker y BitLocker To Go; incluso también su unión con Windows To Go para brindar la posibilidad de cifrar el dispositivo y mejorar su protección. Sin embargo, estos artículos estuvieron más enfocados a las mejoras en su característica como tal, no en su despliegue.

Gracias a que BitLocker pasó a ser una característica de PRO y no de Enterprise, como lo era hasta el maravilloso Windows 7, muchas empresas seguro empezarán a implementar BitLocker como medida de seguridad para sus equipos y discos extraibles. Lo que veremos en este post, será la forma de implementar a través de Políticas de Grupo fácilmente tanto BitLocker, como BitLocker To Go en los equipos de la compañía.

*Nota: La implementación de BitLocker puede ser mucho más productiva y gestionable haciendo uso de la consola de MBAM, incluida en el paquete de MDOP y que reciéntemente se actualizó a su versión 2.0.

Requerimientos

– Servidor Windows 2008 R2 con las Plantillas Administrativas de Windows 8 y Windows Server 2012 instaladas, o bien, Windows Server 2012 preferiblemente. Además de esto, tener instalado y configurado un Controlador de Dominio.

*Nota: Pueden descargar un período de prueba de 190 días de Windows Server 2012 desde aquí: http://technet.microsoft.com/en-us/evalcenter/hh670538.aspx

*Nota 2: Este artículo está basado en Windows Server 2012, pero el procedimiento en general es el mismo para versiones anteriores, obviando algunas plantillas.

– Equipos Windows 8 unidos al dominio.

– Una carpeta compartida. Para este caso, creé una llamada Backups ubicada dentro de la carpeta C:BitLocker.

Configurando las Políticas de Grupo

Desde nuestro Servidor, debemos configurar una serie de poíticas que le indicarán a los clientes conectados al dominio cómo debe comportarse BitLocker y BitLocker To Go.

Debemos acceder entonces desde el Servidor a la Consola de Group Policy Management, expandimos el nodo de Domains, luego hacemos clic derecho sobre el nodo de nuestro Dominio (En este caso: chechosblog.com), y seleccionamos: Create a GPO in this domain, and Link it here…

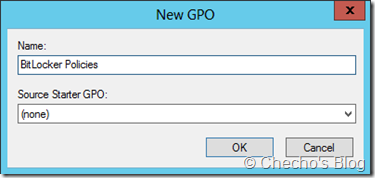

En la ventana de New GPO, le ingresamos un nombre descriptivo, para saber las políticas que se aplicarán y configurarán aquí. En este caso, yo lo llamé: BitLocker Policies. Después de darle el nombre, simplemente aceptamos para que se vea reflejada debajo del nodo de nuestro dominio.

*Nota: Este procedimiento no es extrictamente necesario, pues se pueden editar las políticas predeterminadas del dominio, pero no es quizá una muy buena práctica.

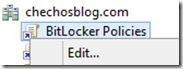

Hacemos clic derecho sobre la GPO que creamos, y seleccionamos Edit, para que se abra la Consola de Administración de Políticas de Grupo:

Debemos navegar hasta: Computer ConfigurationPoliciesAdministrative TemplatesWindows ComponentsBitLocker Drive Encryption.

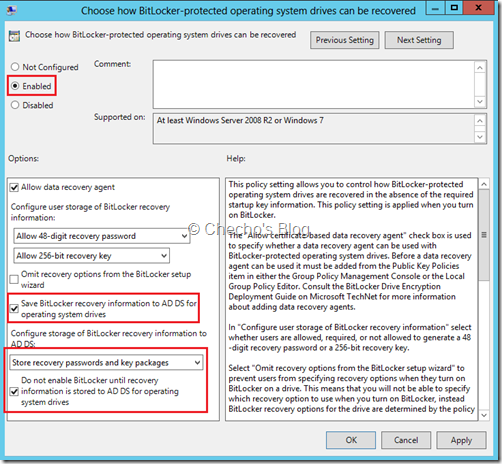

Como ya hemos hablado antes, BitLocker tiene una seguridad tan alta, que la única forma hasta ahora de recuperar el acceso al disco en caso de pérdida u olvido de contraseña, es dando formato, e incluso así, la información queda totalmente imposible de recuperar. Por esta razón, la primera plantilla que debemos configurar, es la que le indique a BitLocker que a parte de la contraseña especificada por el usuario, y la clave de recuperación que se genera, se guarde una copia de la última en el Directorio Activo.

Para esto, hacemos doble clic en Operating System Drives, y doble clic en la plantilla: Choose how BitLocker-protected operating system drives can be recovered.

Debemos habilitar la plantilla (Enabled), seleccionar la ficha de Save BitLocker recovery information to AD DS for operating system drives para que al cifrar el dispositivo la clave de recuperación se guarde con el objeto asociado y por último, seleccionar Do not enable BitLocker until recovery information is stored to AD DS for operating system drives, que nos asegurará siempre tener el respaldo de la clave y la contraseña de recuperación antes de que BitLocker empiece a funcionar:

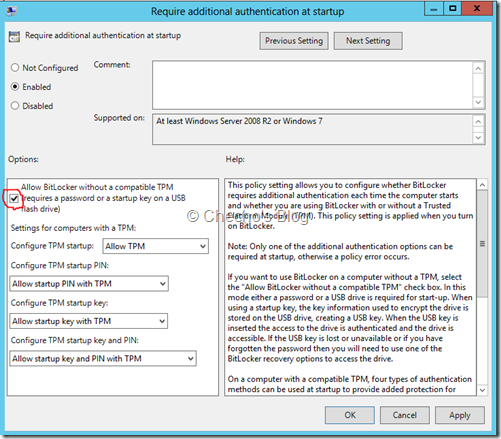

Para los equipos que tienen TPM, pueden empezar a “jugar” con las respectivas plantillas referentes al chip para asegurar otros métodos de autenticación y protección; sin embargo, gran mayoría de los equipos que están en las empresas, no tienen TPM, por esta razón, es necesario asegurar que BitLocker pueda cifrar el disco del sistema operativo utilizando otro método de autenticación.

Abrimos la plantilla de Require additional authentication at startup, la habilitamos (Enabled), y nos asegurarmos de seleccionar Allow BitLocker without a compatible TPM (Requires a password or a startup key on a USB flash drive). De esta forma, y aprovechando una pequeña mejora en Windows 8, el usuario podrá utilizar solo una contraseña para autenticarse al prender el equipo.

Lo siguiente, es asegurarnos que los usuarios estándar no puedan cambiar la contraseña de cifrado, pues predeterminadamente les es posible hacerlo. Doble clic entonces sobre la plantilla de Disallow standard users from changing the PIN or password, y la habilitamos:

Hasta aquí, estamos asegurando que todas las máquinas se puedan cifrar con BitLocker, y que por supuesto, el respaldo de la clave de recuperación quede en el Directorio Activo asociado al equipo. Ahora, para los equipos propios con Windows 8, tomando ventaja de la característica de cifrar solo el espacio utilizado, forzaremos a que esto pase en todos los equipos, y de esta forma reduciremos notablemente el tiempo que se toma BitLocker.

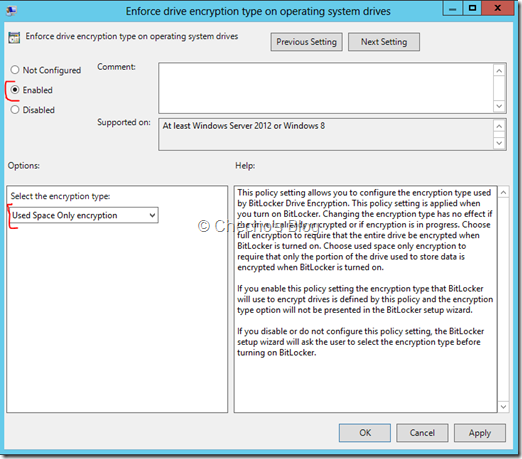

Doble clic en la plantilla de Enforce drive encryption type on operating system drives, la habilitamos (Enabled) y seleccionamos Used Space Only encryption, debajo de Select the encryption type.

Ya está lista la partición del sistema operativo, ahora debemos configurar lo que concierne a BitLocker To Go. Debemos pasar entonces al nodo de Removable Data Drives, y empezar a configurar sus respectivas plantillas.

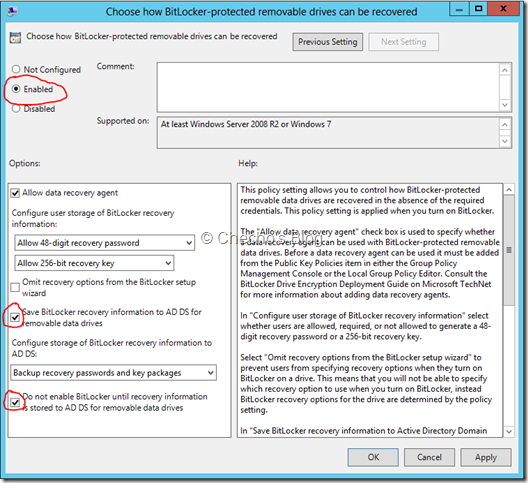

La primera, como en la de sistemas operativos, es: Choose how BitLocker-protected removable drives can be recovered. La abrimos, habilitamos (Enabled) y seleccionamos las misma opciones que cuando configuramos las unidades de sistema operativo en los primeros pasos:

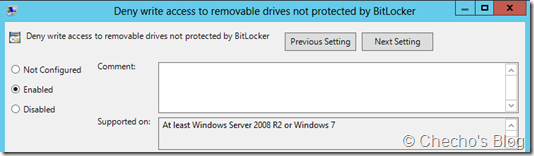

Una vez hecho esto, aprovechamos una política propia para los dispositivos extraibles, y es la posibilidad de prohibir la escritura de archivos hasta que no estén cifrados con BitLocker. Doble clic sobre la plantilla Deny write access to removable dirves not protected by BitLocker. La habilitamos (Enabled), la dejamos predeterminada y aceptamos.

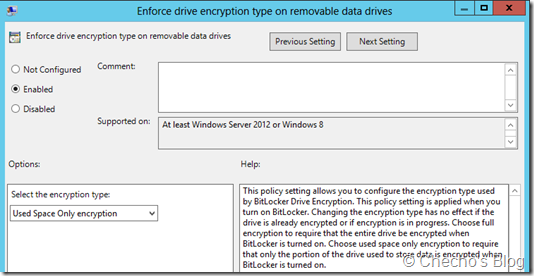

Por último, como en las plantillas para sistema operativo, abrimos Enforce drive encryption type on removable data drives, habilitamos (Enabled), y seleccionamos Used Space Only encryption.

Todo está listo, y ya sabemos que las claves de recuperación se almacenarán con el objeto en el Directorio Activo; a pesar de esto, podemos darle otro repositorio adicional al usuario en una respectiva ruta de red para que guarde sus claves de recuperación, una vez cifre la unidad.

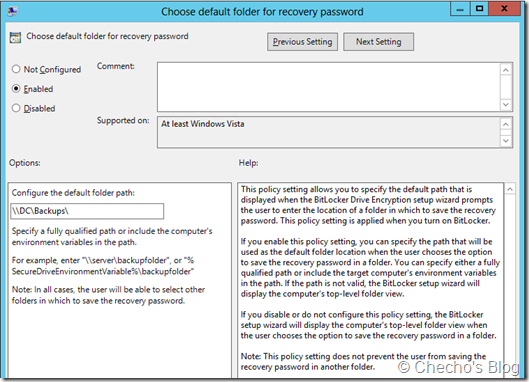

Nos ubicamos en la raíz de BitLocker Drive Encryption, doble clic sobre la plantilla Choose default folder for recovery password, la habilitamos (Enabled), y le indicamos la ruta de red (Por ejemplo \DCBackups en este post):

¡Terminamos! BitLocker y BitLocker To Go están listos para ser utilizandos. =)

Comprobando resultados

Empezaré con BitLocker To Go, pues es el que tiene la plantilla propia que obliga a cada usuario a cifrar su dispositivo antes de poder escribir en él.

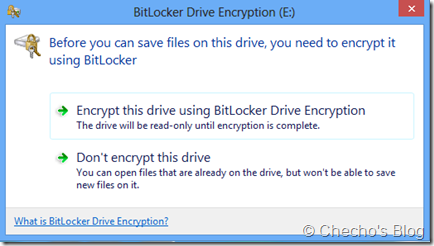

Cada que se conecte un nuevo dispositivo, BitLocker mostrará el siguiente mensaje avisándole al usuario que debe cifrar antes de poder copiar:

*Nota: Se podrá copiar lo que haya en el dispositivo hacia el equipo host, más no al revés hasta que se habilite BitLocker.

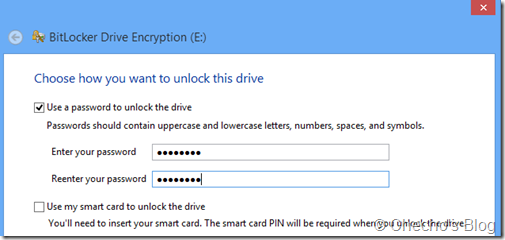

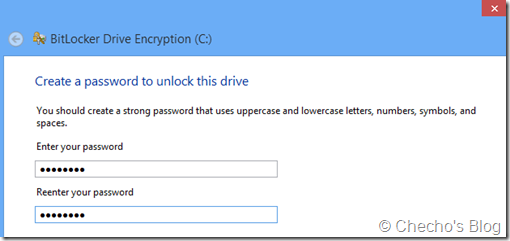

Cuando se acepta cifrar el dispositivo, el asistente solicitará la clave personalizada por el usuario:

*Nota: Es posible utilizar una Smart Card, e incluso, forzar diferentes modelos de seguridad en la clave de usuario desde las políticas de grupo, con la plantilla de Configure use of passwords for removable data drives.

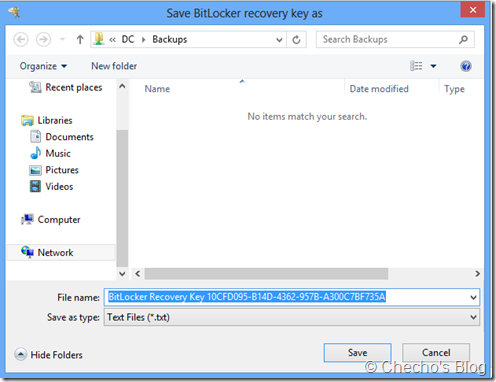

Cuando se le pida al usuario guardar la clave de recuperación, predeterminadamente tendrá disponible la carpeta compartida que creamos:

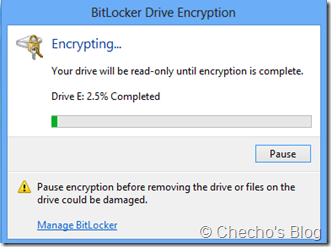

Y finalmente, iniciar el cifrado:

Para el sistema operativo…

En el caso de la partición correspondiente al sistema operativo, no podemos tener la misma suerte (Al menos por políticas), de que no se pueda escribir nada más antes de proceder a cifrarlo, por lo que se debe hacer manual, o bien, haciendo uso de características como el Pre-Aprovisionamiento de BitLocker en Windows 8 para desplegarlo con MDT (Trataré de cubrir este despliegue en un futuro artículo).

Si lo iniciamos, predeterminadamente pedirá la contraseña personalizada por el usuario:

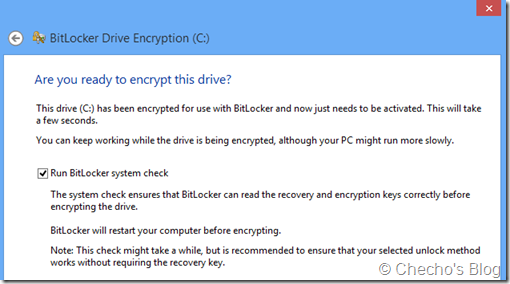

Lo siguiente, al igual que en USB, será guardar la clave de recuperación nuevamente en la ruta de red, y finalmente solicitará correr el BitLocker System Check, herramienta que se encargará de verificar que no haya ningún problema para cifrar la unidad, por lo que se debe reiniciar:

Al reiniciar el sistema operativo, pedirá inmediatamente autenticación con la contraseña establecida para BitLocker, antes de iniciar incluso el sistema operativo:

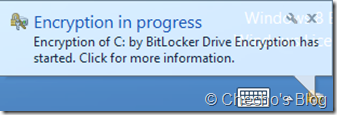

El cifrado real, sin embargo, iniciará en segundo plano una vez se inicie Windows:

¿Cómo recupero el acceso a unidad con las claves de recuperación guardadas?

Gracias a que desde el principio se contempla el guardado de la clave de recuperación en el Directorio Activo, no habrá inconveniente cuando a algun usuario se le pierda u olvide la contraseña, pues bastará saber el nombre del equipo para indicarle la clave de recuperación.

Sin embargo, hay que tener en cuenta que para poder ver estas claves, es necesario activar la característica de BitLocker Recovery Password Viewer desde el Server Manager para que se agregue una nueva pestaña a las propiedades de los nombres del equipo. Las características son BitLocker Drive Encryption Tools, y BitLocker Recovery Password Viewer, debajo del nodo principal de Remote Server Administration Tools:

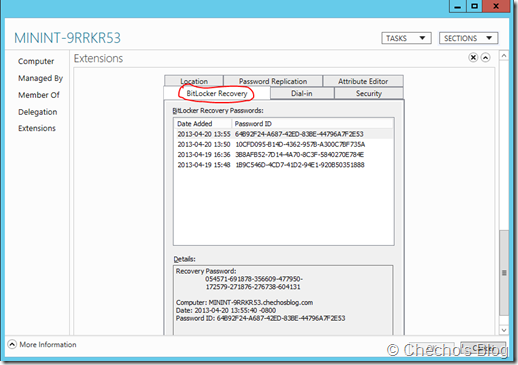

Al tener instalado BitLocker Recovery Password Viewer, podemos ir a la Consola de Active Directory Users and Computers, o a la nueva Active Directory Administrative Center (Disponible en 2012). Para ambas, buscamos el nombre del equipo en el nodo de Computers; vamos a las Propiedades haciendo doble clic o clic derecho, Properties, y buscamos la pestaña de BitLocker Recovery, sea en la pestaña propia teniendo en cuenta la primera opción, o bien en la misma pestaña, pero debajo de la categoría de Extensions en la segunda opción:

*Nota: Debe utilizarse algún método propio de la empresa para proveer estas claves de recuperación, pues desde el Directorio Activo no se puede recuperar el acceso directamente a la máquina, sólo se le pueden indicar los dígitos al usuario. MBAM, incluido en MDOP, sí entrega la posibilidad de restablecer el acceso a la máquina de forma centralizada.

¡Comentarios bienvenidos!

Saludos,

Checho